Remover CrySiS vírus (Guia remoção) - Atualizado Nov 2017

Guia de remoção de virus CrySiS

O que é Vírus ransomware CrySiS?

Novas versões do CrySiS continuam a surgir

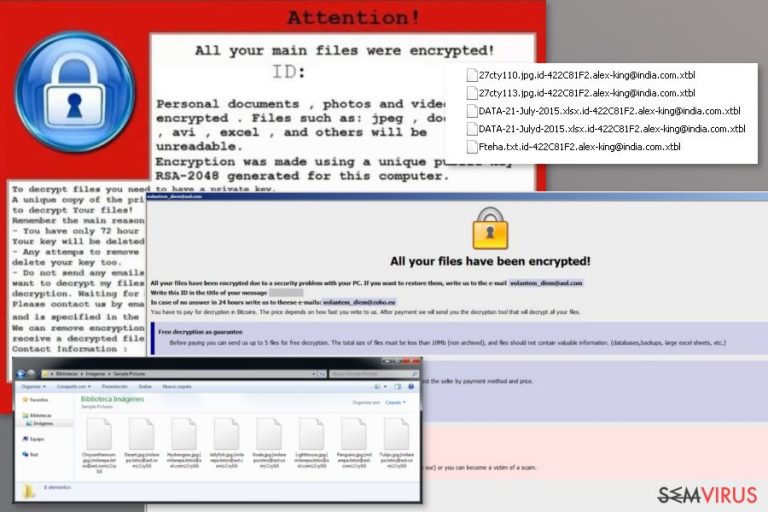

O CrySiS é um vírus do tipo ransomware que surgiu em Março de 2016. Não obstante, a ferramenta de desencriptação foi lançada em Novembro. Novas versões do cripto-malware continuam a surgir. A variante mais conhecida do vírus é o ransomware Dharma. Devido às suas semelhanças, os peritos em segurança chamam ao conjunto destas duas ameaças cibernéticas de família ransomware CrySiS/Dharma.

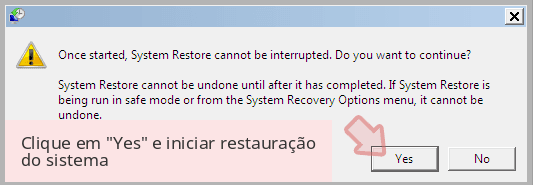

O ransomware CrySiS está programado para encriptar fotografias, ficheiros de música, ficheiros musicais, documentos de negócios e dados semelhantes usando uma combinação da encriptação RSA e AES-128. Originalmente, o vírus anexa a extensão de ficheiro .the Crysis ou .Crysis a todos os dados visados. Todavia, em Novembro de 2017, os criminosos lançaram uma nova versão do vírus conhecido por ransomware Cobra que anexa a extensão de ficheiro .cobra.

Porém, as versões anteriores do malware bloquearam ficheiros com estes sufixos:

- .dharma,

- .locked,

- .kraken,

- .darkness,

- .nochance,

- .oshit,

- .xtbl,

- .wallet,

- .wallet.lock,

- .arena,

- etc.

Depois da encriptação dos dados, o vírus CrySiS deixa uma nota de resgate. Normalmente, cria dois ficheiros: um ficheiro HTML que abre automaticamente no ecrã afetado, e um ficheiro TXT que é colocado no ambiente de trabalho. Estes ficheiros poderão ser chamados Help_Decrypt_FILES.html, Help_Decrypt_FILES.txt, info.hta, Files encrypted!!.txt, etc. Os autores do malware dizem às vítimas para que os contactem de forma a recuperar os ficheiros:

Atenção! O seu computador foi atacado por um vírus codificados. Todos os seus ficheiros estão encriptados de uma forma criptograficamente forte, sem a chave original a recuperação é impossível! Para obter o descodificador e a chave original, tem de nos escrever para o e-mail: [email protected] com o assunto “encriptação” declarando o seu id.

Não perca o seu tempo nem o nosso com ameaças vazias. Respostas às cartas apenas pessoas apropriadas não são adequadas para ignorar. P.S. apenas no caso de não receber uma resposta do primeiro endereço de e-mail dentro de 48 horas, por favor, use este e-mail alternativo [email protected].

Durante a evolução do CrySiS, os programadores alteraram também os endereços de e-mail de contacto. Os bandidos são conhecidos por usar estes e-mails para comunicar com as vítimas:

Os peritos em segurança não recomendam que siga as instruções dos criminosos e pague o resgate. Uma versão diferente do vírus exige que pague entre 0.5 a 1 Bitcoin pela possibilidade de restaurar dados encriptados. No entanto, não existe garantia que os bandidos mantenham a sua promessa. Adicionalmente, o CrySis, bem como algumas variantes, são desencriptáveis. Assim sendo, pagar o resgate é uma perda de dinheiro.

Antes de começar o procedimento de recuperação dos dados, tem de remover o CrySiS do seu PC. É necessário porque enquanto o malware permanecer no sistema, pode facilmente encriptar novos ficheiros. Além disso, faz também várias alterações ao sistema e torna o seu computador vulnerável e lento.

Para a remoção do CrySiS recomendamos que use o FortectIntego. Este programa de remoção de malware pode exterminar rapidamente e com segurança as entradas relacionadas com malware do computador. Claro que pode escolher também o seu software profissional preferido. Mas se encontrar algumas dificuldades, siga o guia no final do artigo.

Vazaram as chaves mestre do Crysis: desencriptador gratuito já está aí!

Tivemos óptimas notícias para as vítimas do ransomware CrySiS e possivelmente todas as vítimas infetadas pelas variantes do ransomware XTBL (estes vírus normalmente anexam as extensões de ficheiro [ID da vítima].[endereço@e-mail].xtbl aos dados encriptados). Surpreendentemente, um indivíduo desconhecido registou-se num fórum de Internet relacionado com segurança e partilhou as chaves mestre para todas as variantes do ransomware Crysis em Novembro 2016.

As chaves individuais partilhadas estão na forma de um cabeçalho de ficheiro, o que dá uma ideia que ele ou ela está muito proximamente relacionado(a) com este projeto ransomware ou é mesmo um dos seus programadores. Os vírus .XTBL são conhecidos por serem gananciosos e pedirem enormes resgates, portanto estamos certos que estas notícias irão trazer muita alegria às vítimas que perderam os seus ficheiros no passado.

Se é uma vítima do projeto ransomware Crysis, esperamos que ainda tenha ficheiros codificados no computador, porque os peritos em malware usaram rapidamente chaves vazadas para atualizar o desencriptador Crysis. Pode encontrar o atalho da sua descarga nas instruções de recuperação de dados debaixo desta publicação. Boa sorte e mantenha-se seguro(a)!

Os criminosos mudaram de e-mails spam maliciosos para ataques RDP

Assim que o malware Crysis surgiu foi distribuído através de e-mails spam maliciosos que incluíam um anexo infetado. Se uma vítima foi levada a abrir o mesmo, a carga útil maliciosa foi deixada no sistema.

Contudo, em Setembro de 2016 os investigadores de malware relataram sobre um novo método em que o ransomware CrySiS usa para infiltrar os computadores. O vírus usa agora o Remote Desktop Protocol (RDP) para infiltrar nos computadores ao invés da anteriormente distribuição praticada usando e-mails spam e atualizações de software enganadoras. Os primeiros ataques foram detetados na Austrália e Nova Zelândia.

Esta estratégia de distribuição permite procurar canais RDP desprotegidos e ligar-se aos mesmos. A palavra-passe de administração do computador requerida para o fazer pode ser extraída forçando ataques maliciosos e encontrando uma quebra no sistema.

O que é especialmente preocupante é que após ganhar acesso ao Remote Desktop Protocol, os ciber-criminosos conseguem instalar o CrySiS não só no computador pirateado mas também noutros dispositivos ligados através da mesma rede (impressoras, routers, NAS, etc.) ou mesmo forçar a sua entrada em computadores próximos.

Esta técnica não é inédita. Foi usada pelo DMA Locker, Apocalypse e muitos outros ransomwares e foi bem sucedida. Os vírus em constante evolução são outro lembrete da importância de nos mantermos protegidos .

Além disso, em Fevereiro de 2017, a equipa de pesquisa TrendMicro revelou algumas estatísticas assombrosas, indicando que o Crysis duplicou o número de ataques de força bruta contra corporações e instituições apenas dentro do mês de Janeiro de 2017.

O parasita que tinha anteriormente visado principalmente a Austrália e Nova Zelândia está agora a expandir-se para o resto do mundo, e os peritos continuam a registar um crescente número de ataques na Europa e Estados Unidos. O vírus foca-se especialmente nas instituições de saúde e procura formas de se infiltrar nas suas redes internas. Brasil, Argentina e Turquia sofreram mais com o malware.

Particularmente, os ataques são executados procurando por portais RDP abertos e depois identificando se os dispositivos ligados a estas redes são computadores corporativos. Se acharem que este é o caso, os hackers continuam o ataque e forçam a sua entrada nos computadores visados ao quebrar o nome e palavra-passe de log-in.

Dicas para evitar o ataque ransomware

De forma a evitar a infiltração do ransomware, os utilizadores devem: .

- Proteger os seus computadores com antivírus confiáveis e um programa anti-spyware.

- Permitir firewall.

- Instalar atualizações de sistema e software regularmente.

- Procure sempre atualizações de software nos websites oficiais ao invés de as descarregar a partir de sites aleatórios.

- Não abra e-mails suspeitos, especialmente spam.

- Evite visitar websites de partilha de ficheiros obscuros e suspeitos.

- Abstenha-se de descarregar software desconhecido para o seu computador.

Instruções para remoção do CrySiS

Por favor, não tente remover o ransomware CrySiS manualmente. É uma ameaça cibernética complexa que faz numerosas alterações ao sistema e poderá injetar um código malicioso em processos de sistema legítimos. Assim sendo, deve confiar em software de segurança reputado e deixar que remova esta ameaça cibernética sem causar mais dano ao sistema.

Para a remoção do CrySiS recomendamos que use o FortectIntego ou Malwarebytes. Todavia, poderão aparecer obstáculos que dificultam o sucesso da eliminação. Mas a nossa equipa de peritos preparou instruções que deverão ajudar a domar o vírus e iniciar o scan completo ao sistema. Por favor, verifique-as abaixo.

Mas antes de correr o scan, certifique-se que o seu antivírus e as suas ferramentas de remoção de malware estão atualizadas na última versão. caso contrário, o software poderá não ser capaz de detetar e eliminar o CrySiS do seu sistema, pelo que o vírus irá continuar a esbravejar no seu computador.

Guia de remoção manual de virus CrySiS

Remoção manual de CrySiS ransomware

Reinicie o computador no Modo de Segurança de forma a conseguir a eliminação automática do ransomware:

Importante! →

O guia de eliminação manual pode ser demasiado complicado para utilizadores normais. Requer conhecimento informático avançado para ser executada corretamente (se danificar ou remover ficheiros de sistema importantes, pode comprometer todo o sistema operativo Windows), e pode demorar algumas horas. Portanto, aconselhamos que utilize o método automático providenciado acima.

Passo 1. Aceda ao Modo de Segurança com Rede

A eliminação manual de malware é mais eficaz no ambiente do Modo de Segurança.

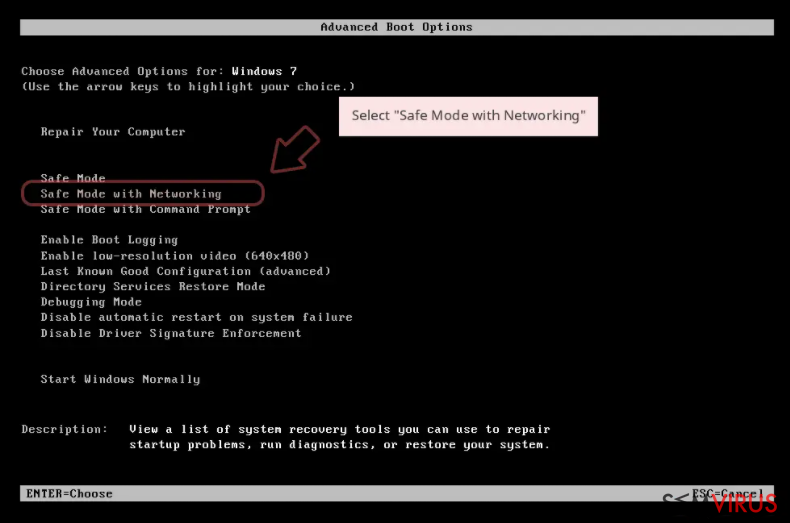

Windows 7 / Vista / XP

- Clique em Iniciar > Encerrar > Reiniciar > OK.

- Quando o computador se tornar ativo, comece a pressionar repetidamente na tecla F8 (se não funcionar, experimente as teclas F2, F12, Del, etc. – tudo depende do modelo da sua motherboard) até ver a janela com as Opções de Arranque Avançadas.

- Selecione Modo de Segurança com Rede na lista.

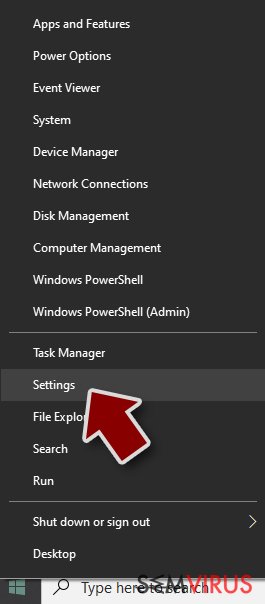

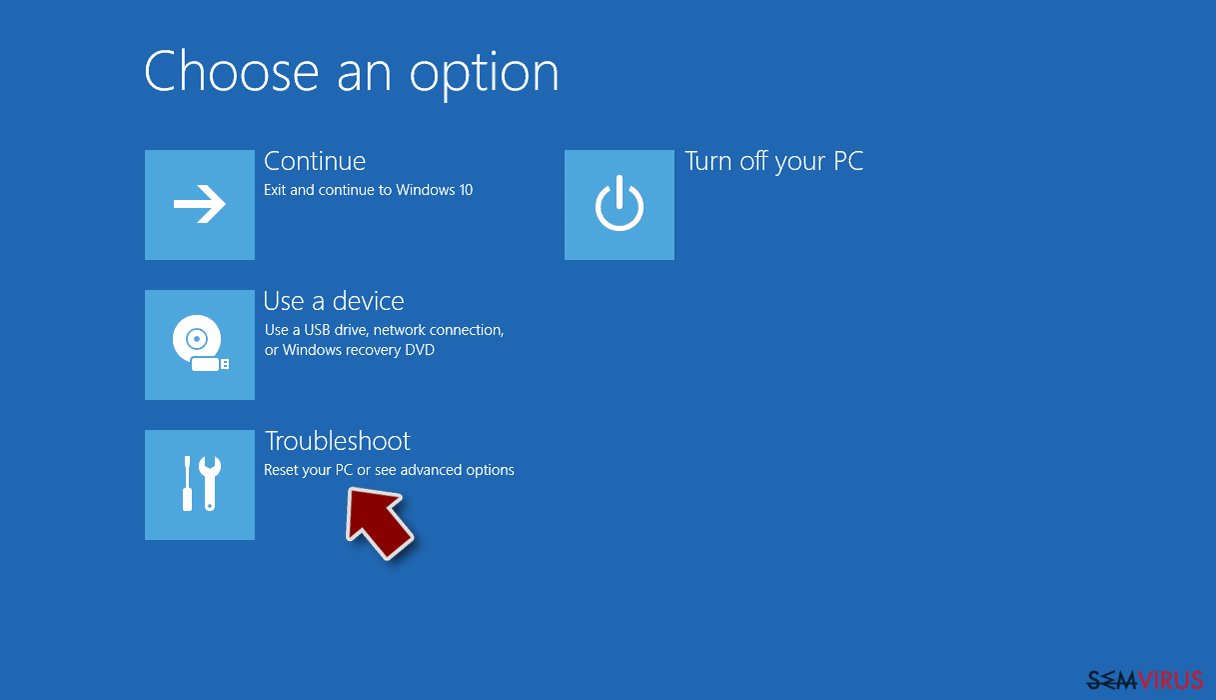

Windows 10 / Windows 8

- Clique com o botão direito do rato no ícone Iniciar e selecione Definições.

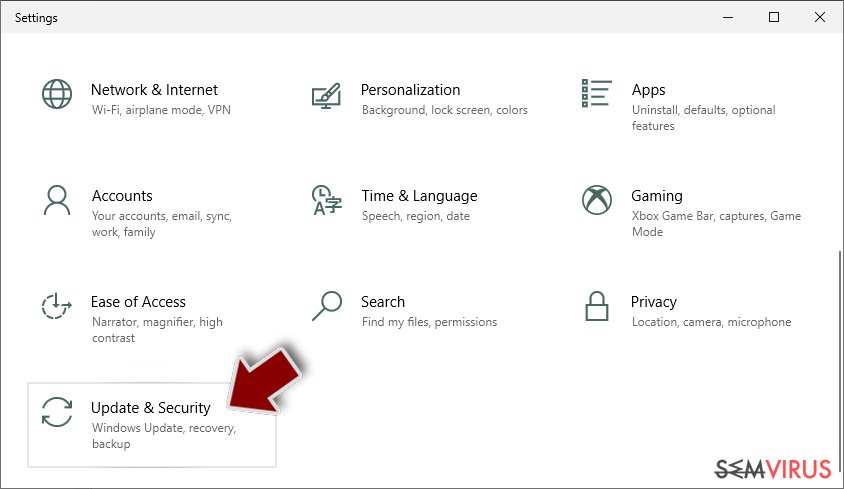

- Selecione Atualizações e Segurança.

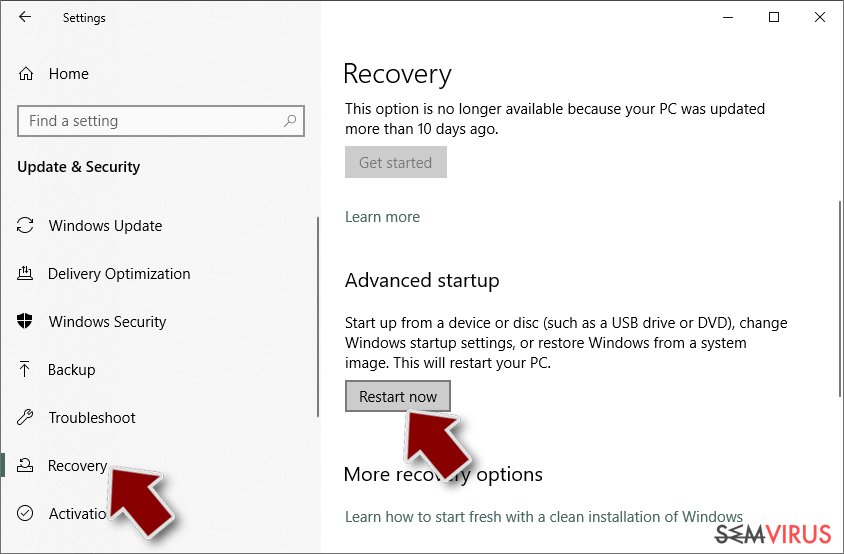

- Na barra de opções à esquerda, selecione Recuperação.

- Encontre a secção Arranque Avançado.

- Clique em Reiniciar agora.

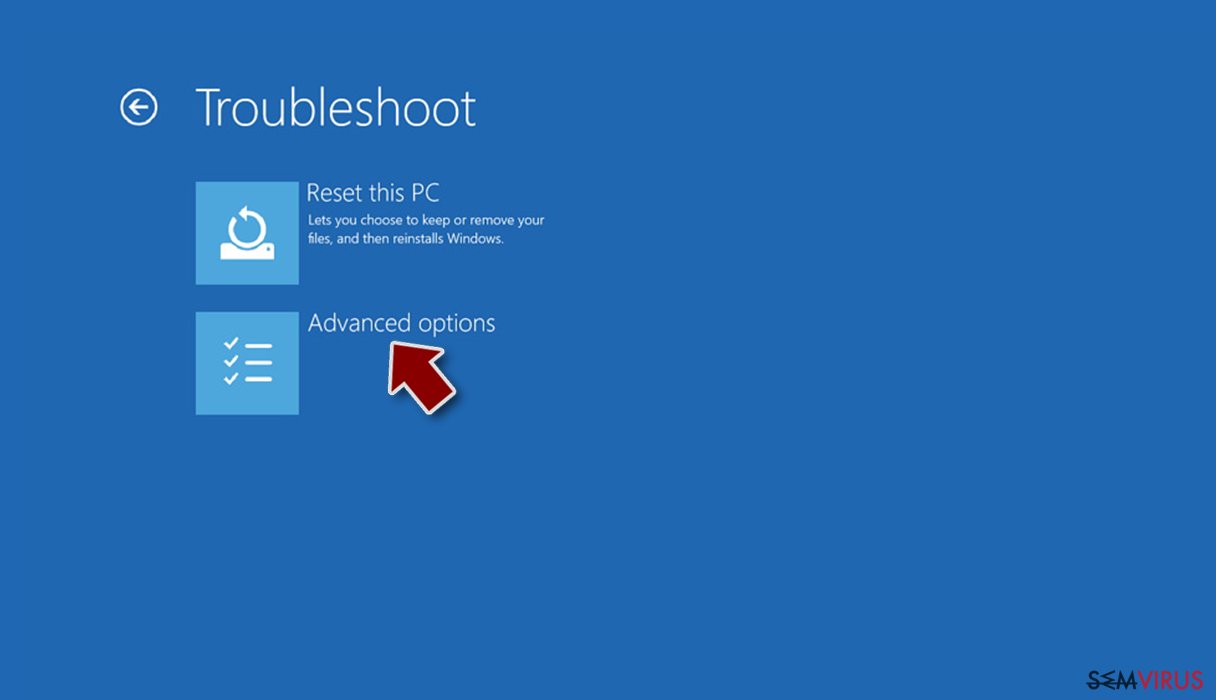

- Selecione Resolução de Problemas.

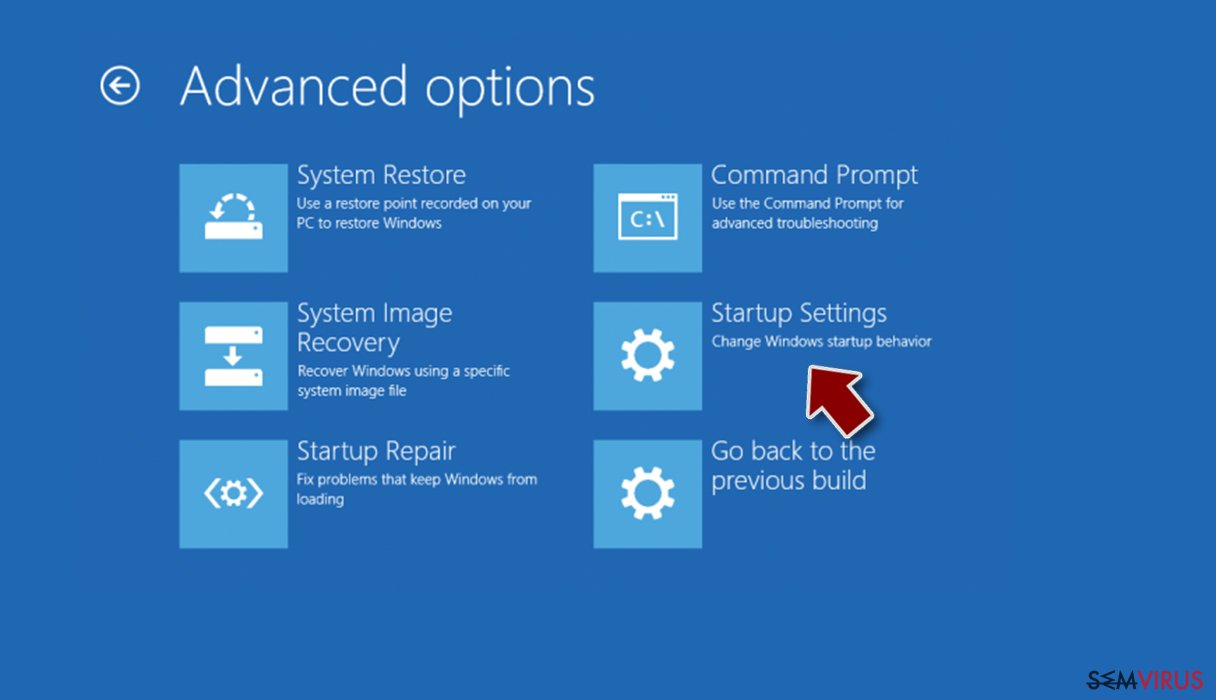

- Aceda a Opções Avançadas.

- Selecione Definições de Arranque.

- Pressione em Reiniciar.

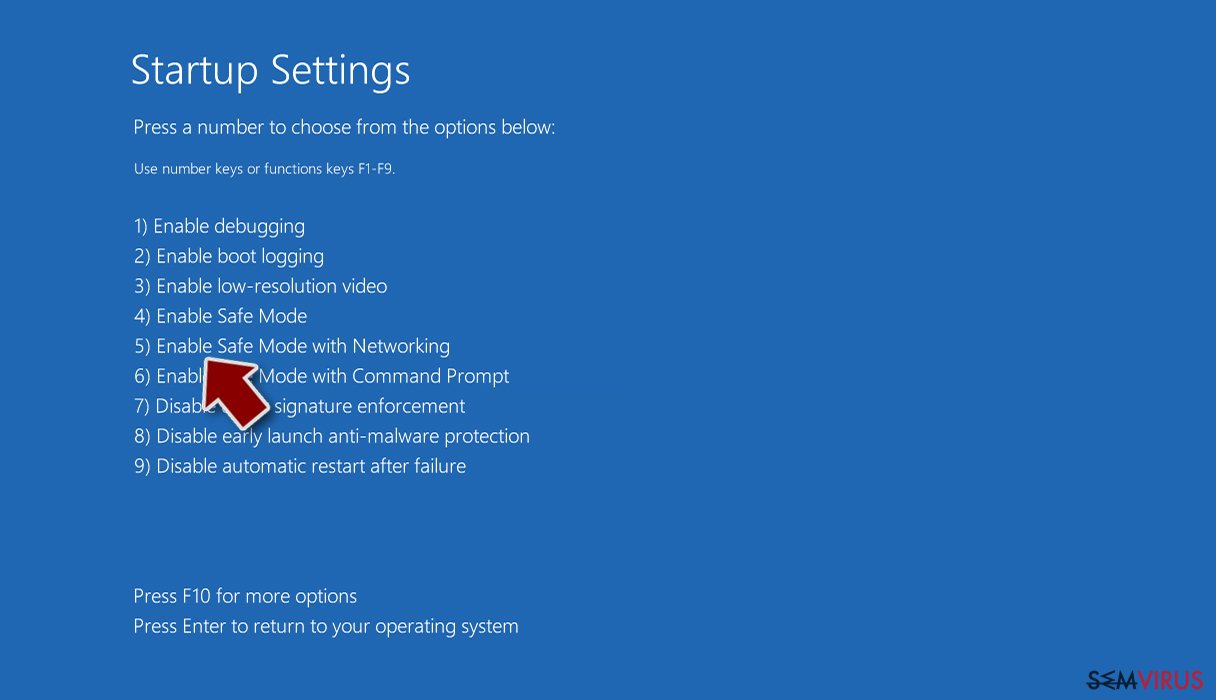

- Pressione a tecla 5 ou clique em 5) Ativar Modo de Segurança com Rede.

Passo 2. Encerre processos suspeitos

O Gestor de Tarefas do Windows é uma ferramenta útil que exibe todos os processos a serem executados em segundo plano. Caso o malware execute determinados processos, necessita de os encerrar:

- Pressione Ctrl + Shift + Esc no seu teclado para abrir o Gestor de Tarefas do Windows.

- Clique em Mais detalhes.

- Navegue até encontrar a secção Processos em segundo plano, e procure por processos suspeitos.

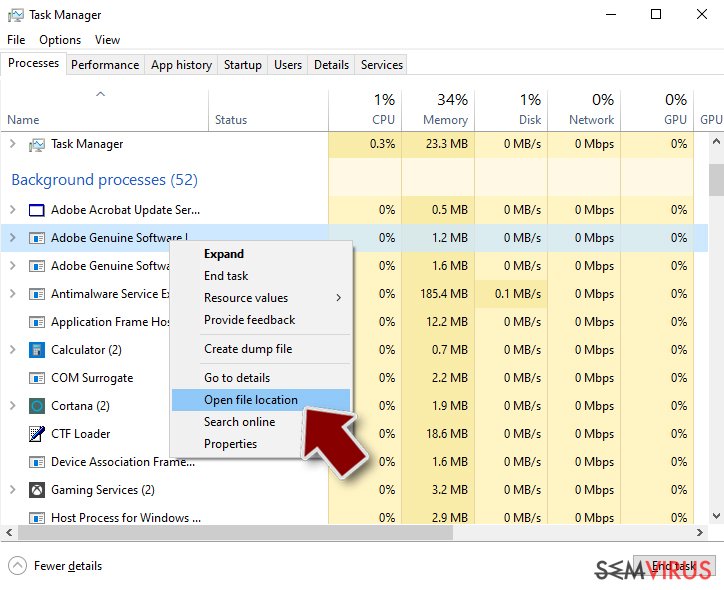

- Clique com o botão direito e selecione Abrir localização do ficheiro.

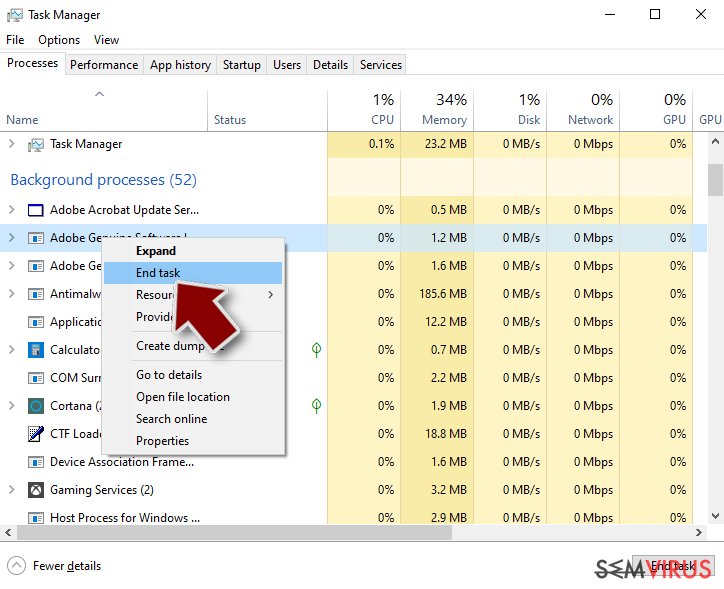

- Regresse ao processo, clique com o botão direito e selecione Terminar Tarefa.

- Elimine todo o conteúdo presente na pasta maliciosa.

Passo 3. Verifique os programas de Arranque

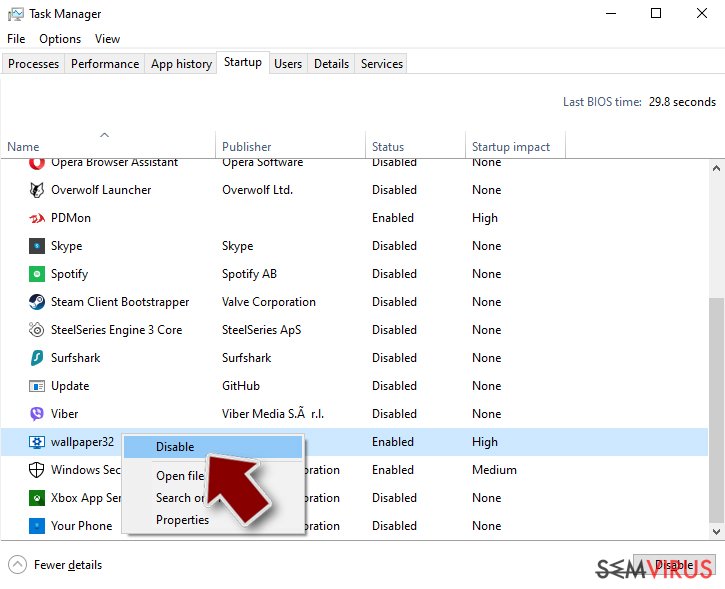

- Pressione Ctrl + Shift + Esc no seu teclado para abrir o Gestor de Tarefas do Windows.

- Aceda ao separador Arranque.

- Clique com o botão direito no programa suspeito e selecione Desativar.

Passo 4. Elimine ficheiros do vírus

Ficheiros relacionados com o malware podem ser encontrados em várias localizações no computador. Seguem algumas instruções para o ajudar a encontrar estes ficheiros:

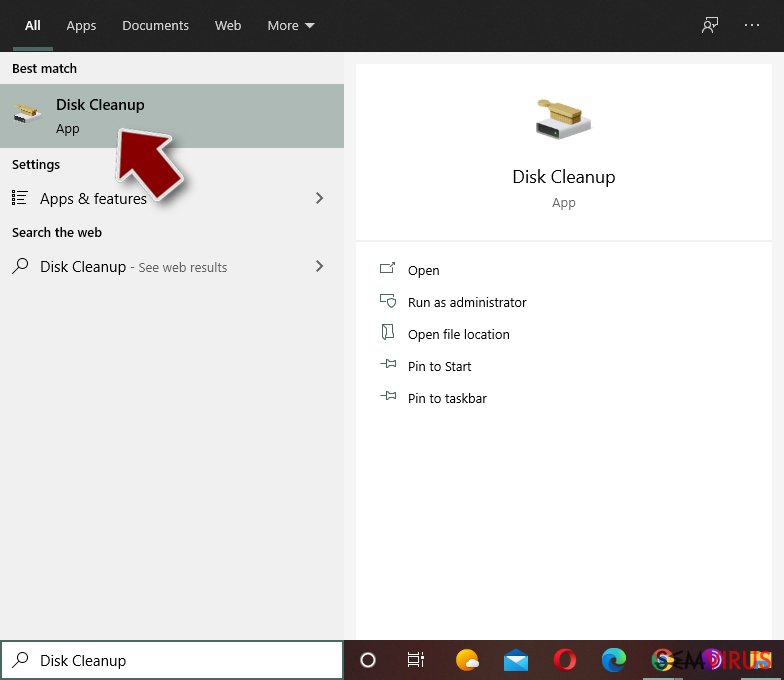

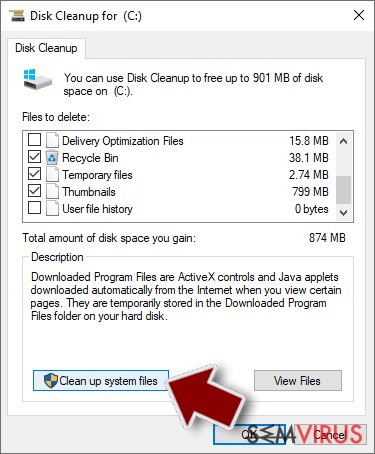

- Escreva Limpeza do Disco na barra de pesquisa do Windows e pressione Enter.

- Selecione o disco que pretende limpar (C: é o seu disco rígido principal por predefinição, e é provavelmente o disco que contém os ficheiros maliciosos).

- Confira a lista de Ficheiros a eliminar e selecione o seguinte:

Ficheiros Temporários da Internet

Ficheiros de Programa Transferidos

Reciclagem

Ficheiros Temporários - Selecione Limpar ficheiros do sistema.

- Também pode procurar outros ficheiros maliciosos escondidos nas seguintes pastas (introduza as seguintes entradas na Pesquisa do Windows e pressione Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Quando terminar, reinicie o PC no modo normal.

remover CrySiS usando System Restore

-

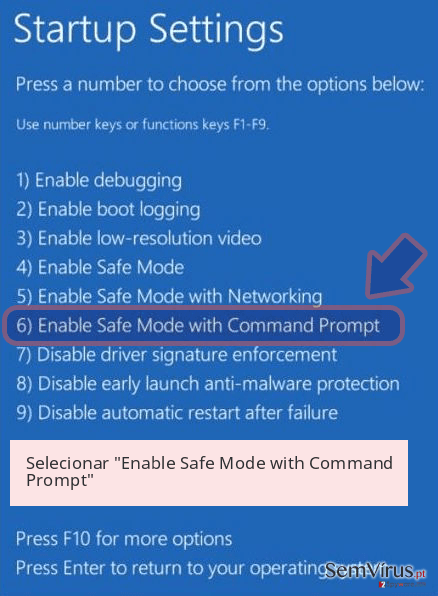

Passo 1: Reinicie seu computador para Safe Mode with Command Prompt

Windows 7 / Vista / XP- Clique em Start → Shutdown → Restart → OK.

- Quando o computador se torna ativo, começar a carregar F8 várias vezes até que você veja o Advanced Boot Options janela.

-

Selecionar Command Prompt da lista

Windows 10 / Windows 8- Pressione a Power botão no Windows tela de login. Agora, prima e mantenha premido Shift, que está no seu teclado e clique em Restart..

- Agora você pode selecionar Troubleshoot → Advanced options → Startup Settings e finalmente pressione Restart.

-

quando o computador se torna ativo, selecione Enable Safe Mode with Command Prompt de Startup Settings janela.

-

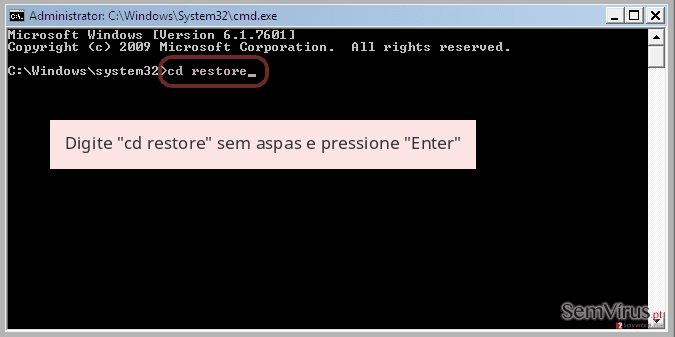

Passo 2: Restaurar os arquivos e configurações de sistema

-

Uma vez que a Command Prompt janela mostra, digite cd restore e clique em Enter.

-

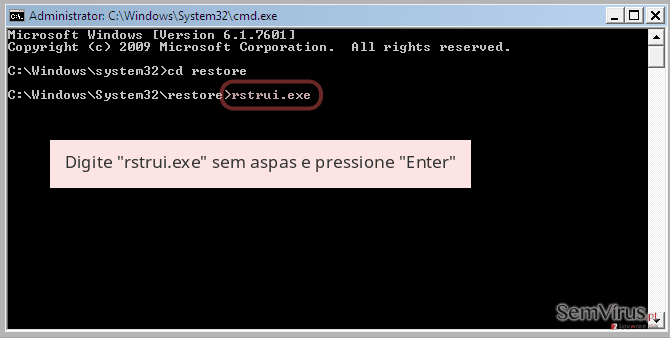

Agora digite rstrui.exe e pressione Enter novamente..

-

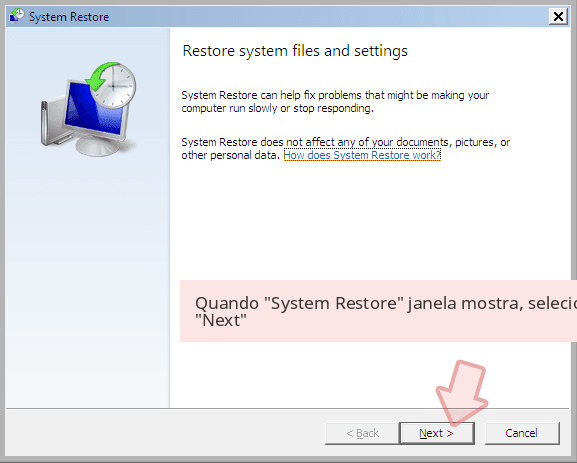

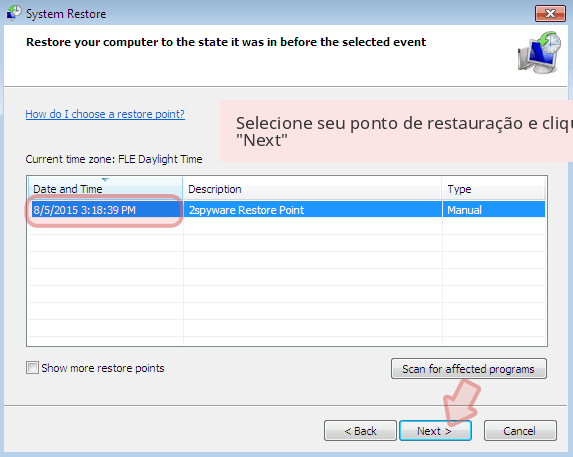

Quando uma nova janela aparece, clique em Next e selecione o ponto de restauração que é antes da infiltração de CrySiS. Após fazer isso, clique em Next.

-

Agora clique em Yes para iniciar restauração do sistema.

-

Uma vez que a Command Prompt janela mostra, digite cd restore e clique em Enter.

Bonus: Recuperar os seus dados

O guia acima tem como objectivo remover CrySiS do seu computador. Para recuperar files encriptados, siga este guia preparado por semvirus.pt especialistas de segurançaO que lhe será oferecido, como vítima do ransomware CrySiS, é que compre uma ferramenta de desencriptação que irá supostamente resolver todos os seus problemas e recuperar os ficheiros que bloqueou. NÃO o faça! Com os ciber-criminosos, não tem garantia de que irá receber a chave de desencriptação ou que será capaz de desencriptar os ficheiros bloqueados. É melhor eliminar o vírus do seu PC usando o FortectIntego e os métodos de recuperação de dados providenciados abaixo para tentar recuperar pelo menos uma pequena porção dos seus preciosos ficheiros.

Se os seus ficheiros estão encriptados por CrySiS, pode usar diversos metodos para os recuperar

Método de recuperação de dados Data Recovery Pro

Data Recovery Pro, como o título deste software sugere, é um programa desenhado para providenciar aos utilizadores um serviço de recuperação de dados profissional. Embora não deva esperar uma recuperação de sistema completo, não tem nada a perder. Experimente o Data Recovery Pro seguindo estas diretrizes:

- Data Recovery Pro de descargas;

- Siga os passos do setup de Data Recovery e instale este programa no seu computador

- Execute e verifique o seu computador para encontrar os ficheiros encriptadas por CrySiS ransomware;

- Repare-os

Método de recuperação de dados Windows Previous Versions

Windows Previous Versions é um sistema que o Windows OS oferece aos utilizadores que querem recuperar alguns ficheiros eliminados, mas também pode funcionar para recuperação de dados após o ataque ransomware. Esta técnica é simples. Num curto guia abaixo irá aprender como restaurar Versões Anteriores do Windows. NOTA: este método é válido apenas de a função Restauração de Sistema estiver ativa.

- Encontre o ficheiro encriptado que precisa e clique com o butão direito do rato para o reparar

- Selecione “Properties” e va para o separador “Previous versions”

- Aqui, verifique as copias disponiveis do ficheiro em “Folder versions”. Deve selecionar a versao que quer reparar e clique “Restore”.

Método de recuperação ShadowExplorer

O terceiro método de recuperação de dados emprega o software ShadowExplorer e dá às vítimas de ransomware uma oportunidade de recuperar alguns dos seus dados usando Cópias de Volume Sombra se, obviamente, o vírus não as eliminou do computador durante a infiltração dos sistemas. Para verificar de a recuperação dos dados é possível, siga estes passos aqui:

- Download Shadow Explorer (http://shadowexplorer.com/);

- Siga as intruções de intalação de Shadow Explorer e instale esta aplicação no seu computador

- Execute o programa e explore o menu no canto superior esquerdo ate encontrar o seu disco com os dados encriptados. Verifique que pastas estão lá.

- Clique no butão direito do rato nas pastas que quer recuperar e selecione “Export”. Também pode selecionar onde quer guardar.

Use o Crysis Decryptor

Pode recuperar todos os seus ficheiros gratuitamente usando um software de desencriptação especial que foi atualizado em Novembro de 2016 após um estranho vazar as chaves mestre do CrySiS online. Pode descarregar o desencriptador aqui. Certifique-se que usa a versão 1.17.8.0 pois é apenas capaz de restaurar ficheiros encriptados pelo CrySiS. Lembre-se também que tem de remover o vírus usando uma ferramenta anti-malware antes de instalar esta ferramenta de desencriptação no sistema, caso contrário não será possível iniciar o procedimento de desencriptação. Assim que inicia o RakhniDecryptor, clique em Iniciar e selecionar um ficheiro Word, PDF, Excel, imagem ou áudio encriptado (NÃO USE um ficheiro .txt!) e clique em Abrir. Depois o desencriptador irá iniciar o scan de sistema e desencriptar todos os ficheiros encriptados.

Por último, você deve sempre pensar sobre a protecção de crypto-ransomwares. A fim de proteger o seu computador a partir de CrySiS e outros ransomwares, use um anti-spyware respeitável, como FortectIntego, SpyHunter 5Combo Cleaner ou Malwarebytes

Recomendado para você

Selecione um browser web adequado e melhore a sua segurança com uma VPN

A espionagem online cresceu substancialmente durante os últimos anos, e os utilizadores estão cada vez mais interessados em formas de proteger a sua privacidade. Um dos meios básicos utilizados para adicionar uma camada de segurança – selecione o browser web mais privado e seguro.

De qualquer forma, existe uma forma eficaz de garantir um nível extra de proteção e criar sessões de navegação online completamente anónimas com a ajuda da VPN Private Internet Access. Este software reencaminha o tráfego através de diferentes servidores, ocultando o seu próprio endereço IP e localização geográfica. A combinação de um browser seguro com a VPN Private Internet Access permite-lhe navegar pela Internet sem medo de ser monitorizado ou atacado por criminosos.

Cópias de segurança para utilizar mais tarde, em caso de ataque de malware

Os problemas de software causados por malware ou perda direta de dados provocada por encriptação, podem significar problemas graves no seu dispositivo, ou danos permanentes. Quando possui cópias de segurança atualizadas, consegue facilmente recuperar após um incidente e continuar o seu trabalho.

Atualizar as suas cópias de segurança é crucial após efetuar quaisquer alterações no dispositivo, de forma a conseguir regressar ao seu trabalho quando o malware efetuar alterações indesejadas, ou sempre que ocorrerem problemas no dispositivo que causem a perda de dados ou corrupção permanente de ficheiros.

Ao guardar sempre a versão mais recente de qualquer documento ou projeto importante, é possível evitar todas as potenciais frustrações e interrupções. Utilize o Data Recovery Pro para restaurar ficheiros do sistema.