Removendo o “It’s Unpleasant To Start The Conversation With Bad News” email scam (Livre Instruções)

Guia de remoção de “It’s Unpleasant To Start The Conversation With Bad News” email scam

O que é “It’s Unpleasant To Start The Conversation With Bad News” email scam?

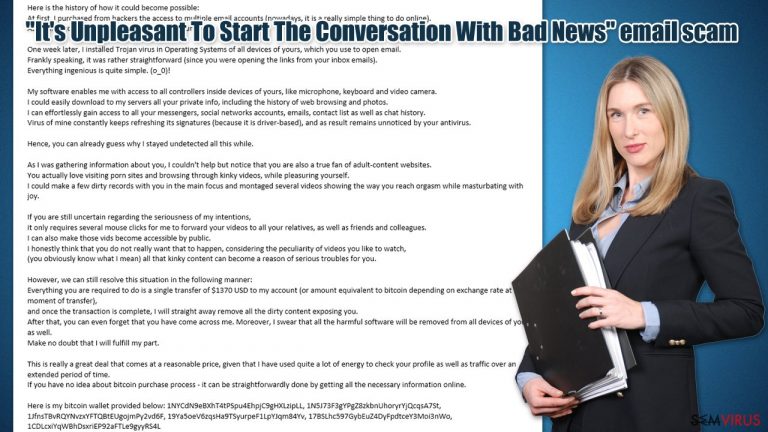

“It's Unpleasant To Start The Conversation With Bad News” é um esquema por e-mail que tenta extorquir Bitcoin de utilizadores inocentes

Os golpistas escrevem um e-mail longo para serem convincentes

Os golpistas escrevem um e-mail longo para serem convincentes

“It's Unpleasant To Start The Conversation With Bad News” (“É Desagradável Iniciar Uma Conversa com Más Notícias”) é um esquema de extorsão típico distribuído via e-mail. Os criminosos responsáveis afirmam que conseguiram invadir (hackear) o computador do utilizador e que têm acesso total a toda a sua informação pessoal, incluindo o histórico de navegação na Internet e até acesso à câmara. Escusado será dizer que este e-mail é simplesmente um bluff e o principal objetivo dos cibercriminosos é simplesmente influenciar as vítimas a transferirem uma determinada quantia em moeda digital.

O “It's Unpleasant To Start The Conversation With Bad News” pertence a uma categoria específica de esquemas, conhecida como “sextortion” (extorsão através de conteúdo sexual). O principal objetivo é envergonhar as vítimas, fazendo-as acreditar que os criminosos possuem uma gravação explícita delas enquanto visitavam um website de conteúdo adulto. Supostamente, mediante a recusa de pagamento, os criminosos enviariam uma cópia do vídeo para todos os contactos da vítima.

Este não é o primeiro e não será o última esquema por e-mail a utilizar esta tática – “Unfortunately, there are some bad news for you,” (“Infelizmente, temos más notícias”) ou “Your device was compromised” (“O seu dispositivo foi comprometido”) são apenas alguns exemplos que já abordámos no passado. Caso tenha recebido um e-mail deste género, por favor não entre em pânico e confira a informação abaixo para lidar com esta ameaça.

| Nome | “It's Unpleasant To Start The Conversation With Bad News” |

| Tipo | Phishing, scam, fraud, fake email, sextortion |

| Distribuição | Malspam (spam malicioso) – os atacantes enviam milhares de e-mails para extorquir a maior quantia de dinheiro possível |

| Operação | Os cibercriminosos afirmam que conseguiram invadir o sistema e que tiveram acesso a informações pessoais. Dizem também que conseguiram gravar um vídeo do utilizador enquanto visitava websites pornográficos e que para evitar que o vídeo seja publicado, deve transferir uma determinada quantia em Bitcoin para uma carteira de criptomoedas controlada pelos criminosos |

| Quantia do resgate | $1370, que devem ser enviados em Bitcoin para a carteira de criptomoedas providenciada |

| Perigos | Prejuízo financeiro, infeções de vírus |

| Eliminação | Como medida preventiva, analise o seu sistema com um software anti-malware |

| Outras dicas |

|

Como tudo funciona e por que não deve responder/pagar

Os esquemas de extorsão sexual (sextortion) têm uma história longa – já existem há imenso tempo, mesmo antes da Internet ser utilizada de forma global. O principal objetivo dos criminosos é adquirir material que comprometa as vítimas e que lhes permita fazer chantagem, afirmando que o conteúdo será exposto publicamente ou partilhado com as suas famílias e amigos.

Já vimos várias tentativas semelhantes de ganhar dinheiro à custa da ansiedade dos utilizadores. Estes e-mails podem ser redigidos de várias formas diferentes, embora o seu objetivo seja igual, que é fazer com as vítimas acreditem que o “hacker” tem um vídeo delas enquanto visitavam websites pornográficos e que é necessário pagarem uma determinada soma de dinheiro em Bitcoin para evitar que o vídeo comprometedor seja publicado.

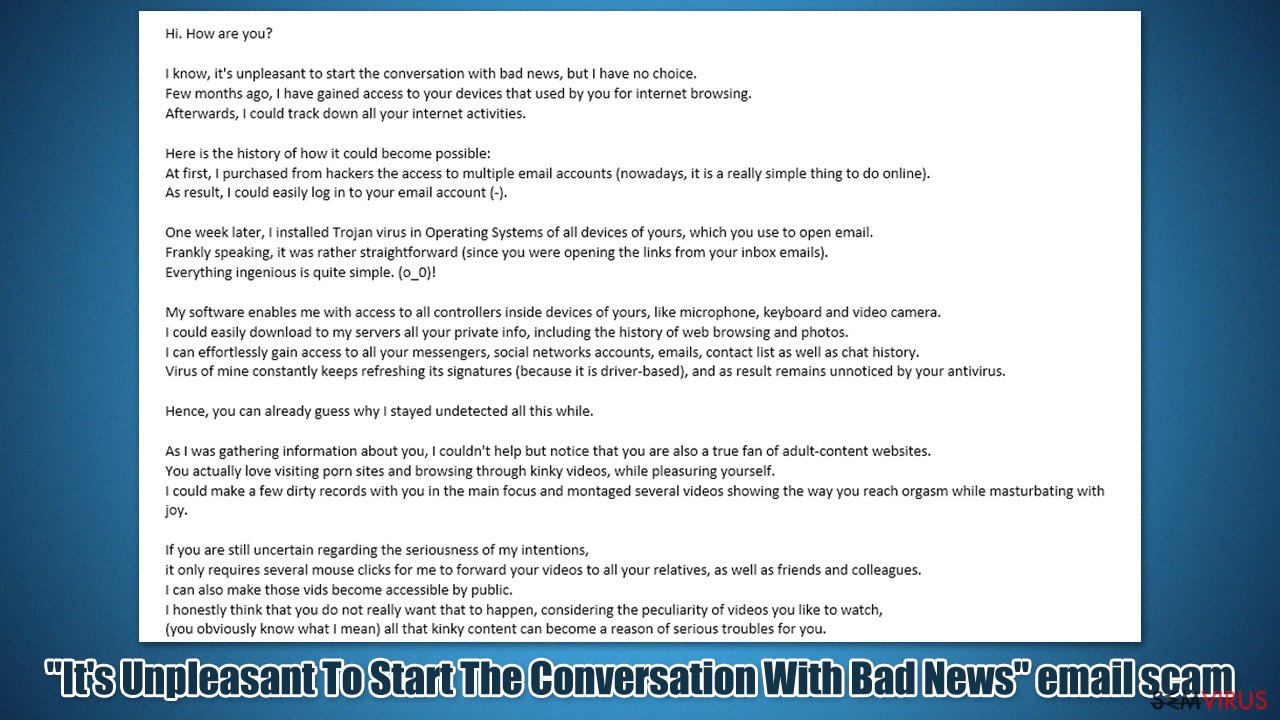

Estes esquemas via e-mail são tipicamente bastante longos e incluem imensa informação sobre vírus que foram supostamente instalados, explicando como tudo funciona. O seguinte é um exemplo da mensagem enviada por esquemas de e-mail como o “It's Unpleasant To Start The Conversation With Bad News”:

Assunto: Não se esqueça de pagar o IRS em 2 dias!

Olá. Como estás?

Eu sei, é desagradável iniciar uma conversa com más notícias, mas não tenho escolha.

Há alguns meses, obtive acesso aos dispositivos que utilizas para navegar pela Internet.

Depois disso, consegui acompanhar todas as tuas atividades online.Vou agora explicar como tudo foi possível:

Primeiro, comprei a alguns hackers o acesso a várias contas de e-mail (hoje em dia, isto é extremamente simples de fazer online).

Desta forma, foi muito fácil iniciar sessão na tua conta de e-mail (-).Uma semana mais tarde, instalei um Trojan nos Sistemas Operativos dos dispositivos utilizados para abrir o teu e-mail.

Sinceramente, foi muito simples (uma vez que abrias links a partir das tuas caixas de correio). Tudo o que é genial acaba por ser extremamente simples. (o_0)!O meu software permite-me obter acesso a todos os controladores nos teus dispositivos, incluindo o microfone, teclado e câmara.

Foi fácil descarregar todas as tuas informações pessoais para os meus servidores, incluindo o teu histórico de navegação na Internet e fotografias.

Tenho acesso a todas as tuas plataformas de mensagens, contas de redes sociais, e-mails, listas de contactos e histórico de conversas.

O meu vírus continua a atualizar as suas assinaturas (por ser baseado em drivers) e, por isso, é indetetável pelo software antivírus.Desta forma, já consegues perceber como é que consegui manter-se escondido por tanto tempo.

Enquanto recolhia as tuas informações pessoais, não consegui ignorar que és um verdadeiro fã de websites com conteúdo adulto.

Adoras visitar websites pornográficos e ver vídeos obscenos enquanto te masturbas.

Posso facilmente utilizar as gravações que tenho contigo em foco para criar uma montagem com vários vídeos que mostram a forma como atinges o orgasmo enquanto te masturbas com prazer.Caso ainda tenha dúvidas quanto à seriedade das minhas intenções,

basta apenas alguns cliques no rato para reencaminhar os seus vídeos para todos os seus familiares, colegas e amigos.

Também posso tornar estes vídeos públicos.

Honestamente, penso que não quer que isso aconteça, considerando a peculiaridade dos vídeos que gostas de ver, (obviamente que sabes ao que me refiro), todo aquele conteúdo obsceno pode tornar-se a fonte de vários problemas para a tua vida.No entanto, ainda é possível resolver esta situação da seguinte forma:

Basta fazer uma transferência única no valor de 1370€ para a minha conta (ou um valor equivalente em Bitcoin, dependendo da taxa de câmbio no momento da transferência), e assim que a transação for concluída, irei eliminar imediatamente todo o conteúdo que te compromete.

Depois disso, podes até esquecer esta nossa conversa. Também prometo que todo o software malicioso será removido de todos os teus dispositivos.

Podes ter a certeza de que cumprirei a minha parte.É uma boa oferta a um preço razoável, considerando que gastei imensa energia para verificar os teus perfis e acompanhar as tuas atividades durante um período longo de tempo.

Caso não saibas como funcionam as transações em Bitcoin, é muito simples, e podes obter todas as informações necessárias online.Este é o código da minha carteira de Bitcoin: 1NYCdN9eBXhT4tPSpu4EhpjC9gHXLzipLL, 1N5J73F3gYPgZ8zkbnUhoryrYjQcqsA7St, 1JfnsTBvRQYNvzxYFTQBtEUgojmPy2vd6F, 19Ya5oeV6zqsHa9TSyurpeF1LpYJqm84Yv, 17BSLhc597GybEuZ4DyFpdtceY3Moi3nWo, 1CDLcxiYqWBhDsxriEP92aFTLe9gyyRS4L

A transferência deve ser efetuada em 48 horas (2 dias) depois da abertura deste e-mail.

A seguinte lista contém ações que deves evitar:

#Não tentes responder a este e-mail (o e-mail na tua caixa de entrada foi criado por mim, incluindo um e-mail para respostas).

#Não tentes contactar a polícia ou quaisquer outras entidades de segurança. Adicionalmente, evita partilhar esta história com os teus amigos.

Se eu descobrir (e podes ter a certeza que irei descobrir facilmente, uma vez que tenho controlo total sobre os teus dispositivos) – o teu vídeo obsceno será publicado imediatamente.

#Não me tentes procurar – não existe qualquer razão para o fazer. Além disso, todas as transações efetuadas em criptomoedas são completamente anónimas.

#Não tentes reinstalar o sistema operativo nos teus dispositivos ou desfazer-te deles. Isso também será inútil, uma vez que os teus vídeos já foram enviados para servidores remotos.A seguinte lista contém pontos com os quais não te deves preocupar:

#Que o teu dinheiro pode não chegar à minha conta.

– Não te preocupes, pois consigo acompanhar o progresso das transações, e assim que a transação for processada, terei essa informação, uma vez que observo continuamente todas as tuas atividades (o meu vírus trojan permite-me controlar remotamente os teus dispositivos, assim como o TeamViewer).

#Que eu irei publicar os teus vídeos obscenos de qualquer forma, mesmo depois de transferires o dinheiro.

– Confia em mim. Não tenho qualquer prazer em continuar a criar problemas. O objetivo fosse esse, já teria enviado o vídeo a todos os teus contactos!Vamos fazer este acordo de forma justa!

Ah! Mais uma coisa… no futuro, tenta não te envolver em situações semelhantes a esta!

Um último conselho da minha parte – muda regularmente as tuas palavras-passe em todas as contas.

Ao dissecar esta mensagem, torna-se evidente que existem imensas situações abordadas pelos criminosos que poderiam verdadeiramente acontecer sob as circunstâncias certas. Por exemplo, existe malware que consegue funcionar de forma semelhante a uma driver – a nível do kernel, prevenindo que o software antivírus consiga detetar a sua presença na maioria dos casos – este tipo de malware é conhecido como rootkit. No entanto, existem imensas ferramentas de segurança desenvolvidas especialmente para detetar rootkits e removê-los eficazmente.

A descrição do processo de controlo e monitorização também está correta, uma vez que existem determinados programas maliciosos desenhados para recolher vários dados dos utilizadores e até roubar ficheiros ou e-mails pessoais. A principal diferença é que todas estas afirmações incluídas na mensagem são mero bluff e os responsáveis pelo esquema “It's Unpleasant To Start The Conversation With Bad News” estão apenas a tentar assustar os utilizadores para receberem dinheiro.

Os criminosos incluem imensa informação na mensagem para que as potenciais vítimas acreditem que estão a lidar com um verdadeiro hacker que conseguiu invadir os seus dispositivos. Em alguns casos, apresentam até palavras-passe (normalmente desatualizadas) para uma conta qualquer do utilizador, como “prova” de que a invasão é real. Na verdade, estas palavras-passe são adquiridas por golpistas em fóruns clandestinos por alguns euros, e não sabem qual é a palavra-passe verdadeira.

Portanto, sempre que receber um e-mail semelhante ou veja uma mensagem deste tipo em qualquer website aleatório, evite qualquer tipo de interação e não se assuste – na maioria dos casos, todas as afirmações são completamente falsas e os criminosos não têm qualquer conteúdo que o comprometa. Basta simplesmente ignorar a mensagem e denunciar a tentativa de fraude a autoridades que lidem com o cibercrime:

- EUA – Internet Crime Complaint Center IC3

- Reino Unido – ActionFraud

- Canadá – Canadian Anti-Fraud Centre

- Austrália – ScamWatch

- Nova Zelândia – ConsumerProtection

- Alemanha – Polizei

- França – Ministère de l'Intérieur

Se o seu país não estiver na lista acima, deve contactar o seu departamento policial local ou centro de comunicações.

Limpe os seus browsers e analise o seu sistema

Como já referimos várias vezes, os criminosos por detrás do e-mail “It's Unpleasant To Start The Conversation With Bad News” estão simplesmente a fazer bluff e é muito improvável que tenham realmente vídeos seus. No entanto, é vital certificar-se de que o sistema é analisado regularmente como medida preventiva, uma vez que o malware pode ser a causa de vários outros problemas (por exemplo, os criminosos podem ter obtido o seu e-mail devido a uma infeção de malware).

O primeiro passo que deve dar é analisar o seu sistema com software de segurança poderoso, tal como o SpyHunter 5Combo Cleaner ou Malwarebytes. Isto garante a eliminação eficaz de todo o malware e os seus componentes maliciosos. Não se esqueça de limpar também o seu browser, uma vez que os criminosos podem sequestrar cookies em alguns casos, o que pode comprometer a sua conta pessoal e causar outros problemas de privacidade. Da mesma forma, eliminar cookies pode interromper qualquer tipo de monitorização e controlo por entidades desconhecidas.

É possível eliminar os cookies de forma rápida e fácil, e reparar quaisquer danos causados por malware com o software de reparação FortectIntego. Caso prefira fazer tudo isso manualmente, terá que aceder às definições do seu respetivo browser, como indicado abaixo:

Google Chrome

- Clique no Menu e selecione Definições.

- Sob Privacidade e segurança, selecione Limpar dados de navegação.

- Selecione Histórico de navegação, Cookies e outros dados de sites, assim como Imagens e ficheiros em cache.

- Clique em Limpar dados.

Mozilla Firefox

- Clique no Menu e selecione Opções.

- Vá para a secção Privacidade e Segurança.

- Procure por Cookies e Dados de Sites.

- Clique em Limpar dados…

- Selecione Cookies e Dados de Sites, assim como Conteúdo Web em Cache e clique em Limpar.

MS Edge (Chromium)

- Clique no Menu e vá para Definições.

- Selecione Privacidade, pesquisa e serviços.

- Sob Limpar dados de navegação, selecione Escolher o que pretende limpar.

- No Intervalo de tempo, selecione Tudo.

- Selecione Limpar agora.

Safari

- Clique em Safari > Limpar Histórico…

- No menu suspenso sob Limpar, selecione todo o histórico.

- Confirme com Limpar Histórico.

Internet Explorer

- Clique no ícone da roda dentada e selecione Opções da Internet.

- Sob Histórico de navegação, clique em Eliminar…

- Selecione as entradas relevantes e clique em Eliminar.

Recomendado para você

Selecione um browser web adequado e melhore a sua segurança com uma VPN

A espionagem online cresceu substancialmente durante os últimos anos, e os utilizadores estão cada vez mais interessados em formas de proteger a sua privacidade. Um dos meios básicos utilizados para adicionar uma camada de segurança – selecione o browser web mais privado e seguro.

De qualquer forma, existe uma forma eficaz de garantir um nível extra de proteção e criar sessões de navegação online completamente anónimas com a ajuda da VPN Private Internet Access. Este software reencaminha o tráfego através de diferentes servidores, ocultando o seu próprio endereço IP e localização geográfica. A combinação de um browser seguro com a VPN Private Internet Access permite-lhe navegar pela Internet sem medo de ser monitorizado ou atacado por criminosos.

Cópias de segurança para utilizar mais tarde, em caso de ataque de malware

Os problemas de software causados por malware ou perda direta de dados provocada por encriptação, podem significar problemas graves no seu dispositivo, ou danos permanentes. Quando possui cópias de segurança atualizadas, consegue facilmente recuperar após um incidente e continuar o seu trabalho.

Atualizar as suas cópias de segurança é crucial após efetuar quaisquer alterações no dispositivo, de forma a conseguir regressar ao seu trabalho quando o malware efetuar alterações indesejadas, ou sempre que ocorrerem problemas no dispositivo que causem a perda de dados ou corrupção permanente de ficheiros.

Ao guardar sempre a versão mais recente de qualquer documento ou projeto importante, é possível evitar todas as potenciais frustrações e interrupções. Utilize o Data Recovery Pro para restaurar ficheiros do sistema.