Remover Locky vírus (Instruções de remoção) - Ago 2017 actualização

Guia de remoção de virus Locky

O que é Locky ransomware?

Como não encontrar um vírus Locky entrada para um PC comprometido?

Locky é um ransomware que é distribuído como um documento mal-intencionado do Word anexado a emails de spam. Os emails que trazer Locky ransomware geralmente fingem ser fornecendo uma factura.

Este documento Word nocivo pode imediatamente executar um processo de criptografia malicioso no caso de Macros do Word são ativados. Se não, a palavra texto aparece como um ficheiro corrompido e a linha superior do presente documento diz “infecciosas o macro se a codificação de dados é incorreto.” Você não deve fazer como comandado!

Infelizmente, se um usuário de computador procura para decodificar essas linhas corrompido, ele suspeitas podem desativar as macros. Como resultado, o código malicioso que é colocado sobre o documento Word nocivo é ativado e instala Locky ransomware no computador do usuário.

Locky ransomware vírus o que fazer?

Como você pode ver, esse vírus é chamado 'Locky', que efectivamente divulga a função de ti. Este ransomware bloqueia arquivos do usuário é colocado em uma vítima de PC sem uma opção para recuperar a menos que o usuário tenha uma chave de descriptografia ou cópias de backup deles armazenados em uma unidade externa.

Para ser mais preciso, Locky vírus executa processos que analisar o seu computador e detectar, documento de áudio, vídeo, imagem, banco de dados, arquivo e outros arquivos. O que é mais, Locky pode olhar sobre unidades externas conectado ao dispositivo ou compartilhamentos de rede bem.

Quando ele detecta esses arquivos, ele criptografa-los usando o algoritmo de criptografia AES. O que é mais, este vírus elimina cópias de sombra (Serviço de instantâneos de volume de registros) que pode ser usado para recuperar os arquivos criptografados.

Uma vez Locky termine o seu trabalho sujo, ela cai um resgate nota (_Locky_recuperar_Instructions.txt) em cada pasta que tem todos os arquivos criptografados sobre ele, além disso, ela muda para uma imagem de papel de parede da área de trabalho que apresenta as mesmas informações que o resgate nota não.

Os comandos de TI para usar tor o anonimato da rede e pagar um resgate de aproximadamente 0,5 Bitcoin ($209-$419) para a Cyber criminosos em troca de uma chave particular de descriptografia, que se destina a ajudar você para descriptografar os dados.

O que fazer se o seu computador de ataques Locky?

Falando de ransomware, é sempre melhor para proteger a si mesmo antes de ela ataca você. Não importa o quão atento e cuidadoso de usuário de computador estiver, você ainda pode ser enganado por cyber-criminosos, porque eles tendem a espalhar malwares como cavalos de Tróia.

Em outras palavras, malware vem como um cofre-procurando arquivo que está realmente infectado. Recomendamos vivamente que regularmente cria cópias de backup dos seus dados e armazená-los em um disco rígido externo.

Infelizmente, Locky é um vírus desastrosos, que podem bloquear seus arquivos pessoais para sempre, e o método de trabalho somente 100% para recuperar seus arquivos é para importá-los a partir de uma unidade externa. No entanto, você deve eliminar completamente Locky malware antes de você fazer isso, porque, como já foi dito antes, ele pode criptografar registros armazenados em unidades externas que são conectados à máquina infectada, demasiado.

Se você não tiver cópias de seus arquivos xeroxed em uma unidade externa, você tem três opções para a esquerda:

- Você pode tentar usar uma dessas ferramentas (eles podem ajudar você a descriptografar pelo menos alguns de seus arquivos): Kaspersky virus-fighting utilities, Photorec ou R-Studio;

- você pode esperar até que alguém cria uma ferramenta de descriptografia Locky (isso pode levar um longo tempo);

- a última opção é pagar o resgate, mas nós não recomendamos fazê-lo. Não é de surpreender que não há nenhuma garantia de que os criminosos cibernéticos de dará a chave de descriptografia para você. Além disso, pense sobre isso – você realmente deseja apoiar cyber-criminosos de tal maneira?

Para remover o vírus Locky, recomendamos o uso de um dos seguintes programas anti-malware: FortectIntego ou SpyHunter 5Combo Cleaner. Estas são as ferramentas de remoção do malware profissional que pode encerrar completamente Locky vírus. Nota. Programas anti-malware NÃO descriptografar os dados criptografados.

Instruções de remoção Locky

antes de você tentar remover Locky ransomware, leia as informações previstas no presente parágrafo. Primeiro de tudo, tomar nota que Locky é extremamente perigoso e bem construído, vírus, que espalha seus componentes maliciosos em todo o seu computador.

É uma questão de extrema importância para excluir todos os arquivos que pertencem a Locky malware. Caso contrário, seus restos aumentar a vulnerabilidade do seu computador para outro computador de ameaças ou até mesmo o download deles. Por favor optar pelo método de extracção manual apenas se você for um usuário avançado de computador. Caso contrário, recomendamos optando para a opção de remoção automática.

Guia de remoção manual de virus Locky

Remoção manual de Locky ransomware

Importante! →

O guia de eliminação manual pode ser demasiado complicado para utilizadores normais. Requer conhecimento informático avançado para ser executada corretamente (se danificar ou remover ficheiros de sistema importantes, pode comprometer todo o sistema operativo Windows), e pode demorar algumas horas. Portanto, aconselhamos que utilize o método automático providenciado acima.

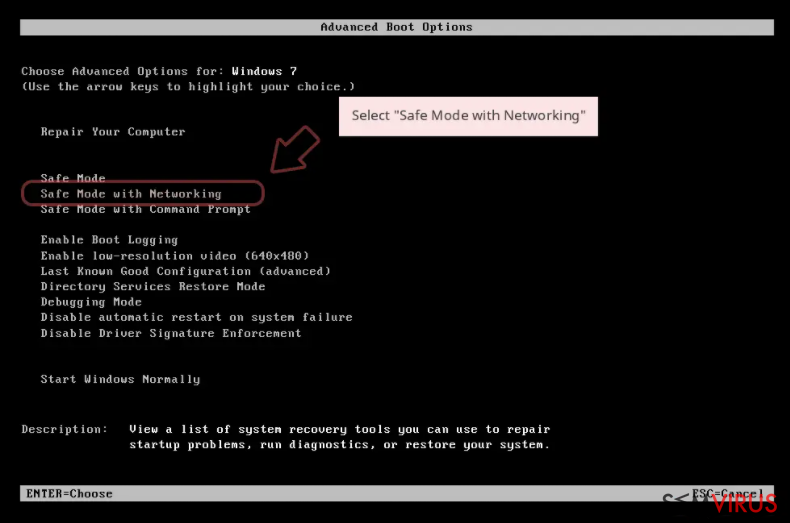

Passo 1. Aceda ao Modo de Segurança com Rede

A eliminação manual de malware é mais eficaz no ambiente do Modo de Segurança.

Windows 7 / Vista / XP

- Clique em Iniciar > Encerrar > Reiniciar > OK.

- Quando o computador se tornar ativo, comece a pressionar repetidamente na tecla F8 (se não funcionar, experimente as teclas F2, F12, Del, etc. – tudo depende do modelo da sua motherboard) até ver a janela com as Opções de Arranque Avançadas.

- Selecione Modo de Segurança com Rede na lista.

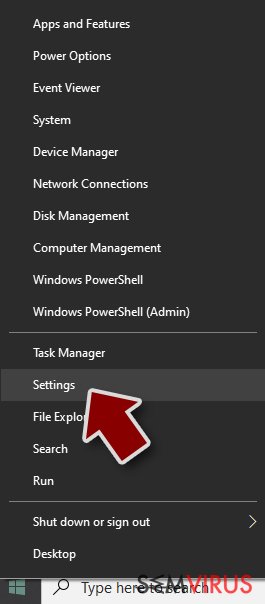

Windows 10 / Windows 8

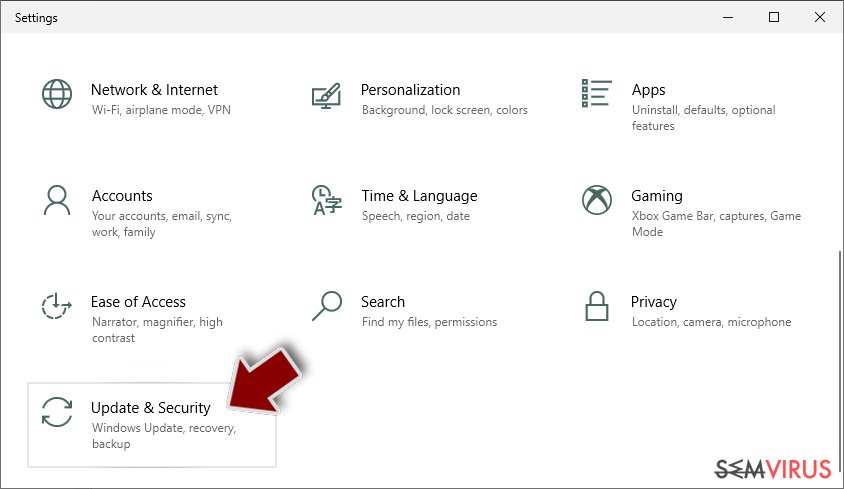

- Clique com o botão direito do rato no ícone Iniciar e selecione Definições.

- Selecione Atualizações e Segurança.

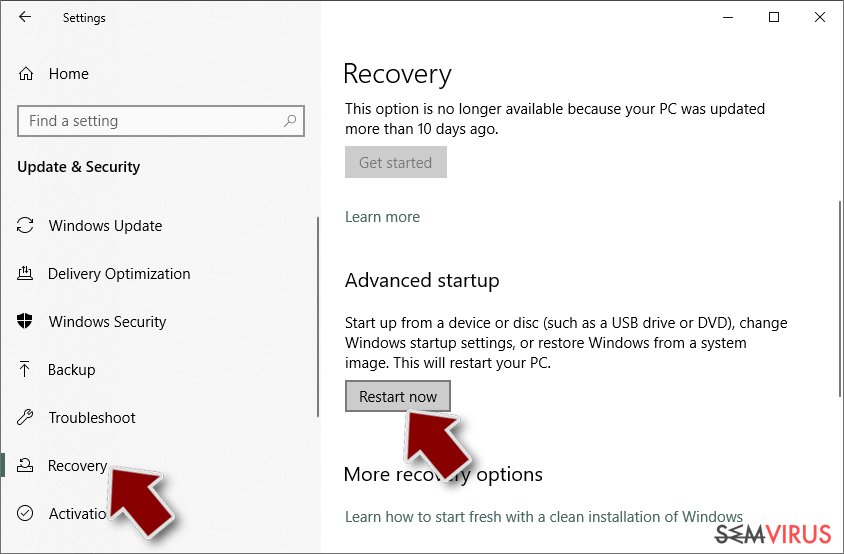

- Na barra de opções à esquerda, selecione Recuperação.

- Encontre a secção Arranque Avançado.

- Clique em Reiniciar agora.

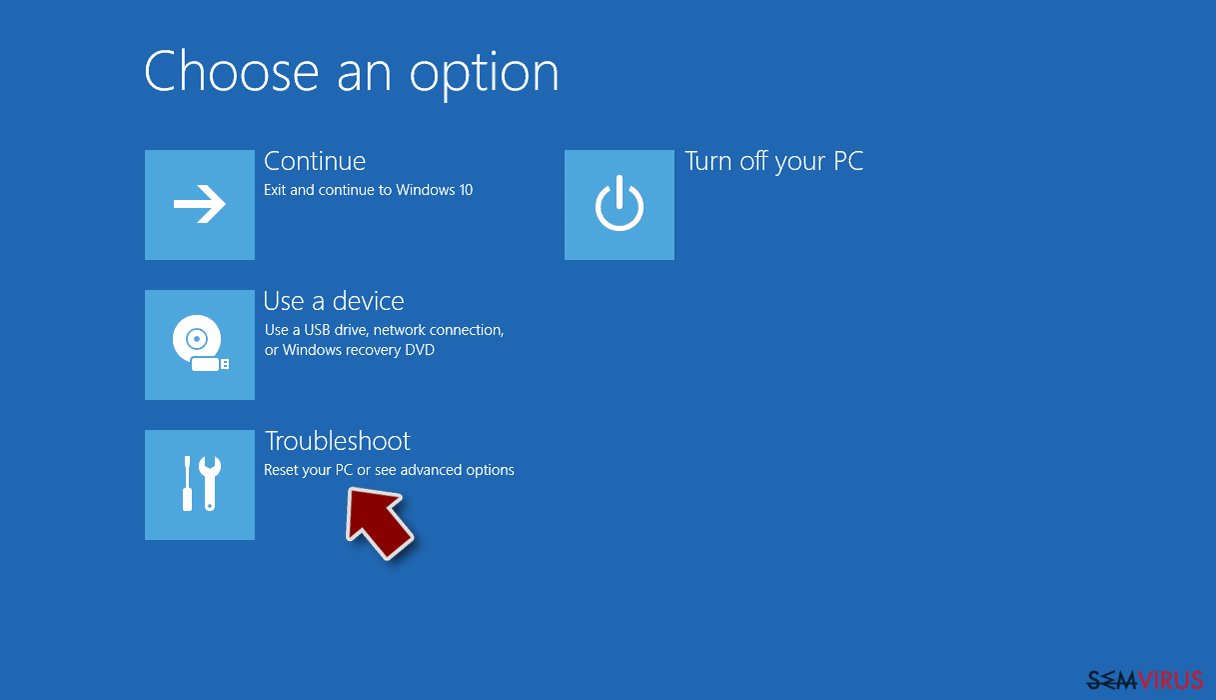

- Selecione Resolução de Problemas.

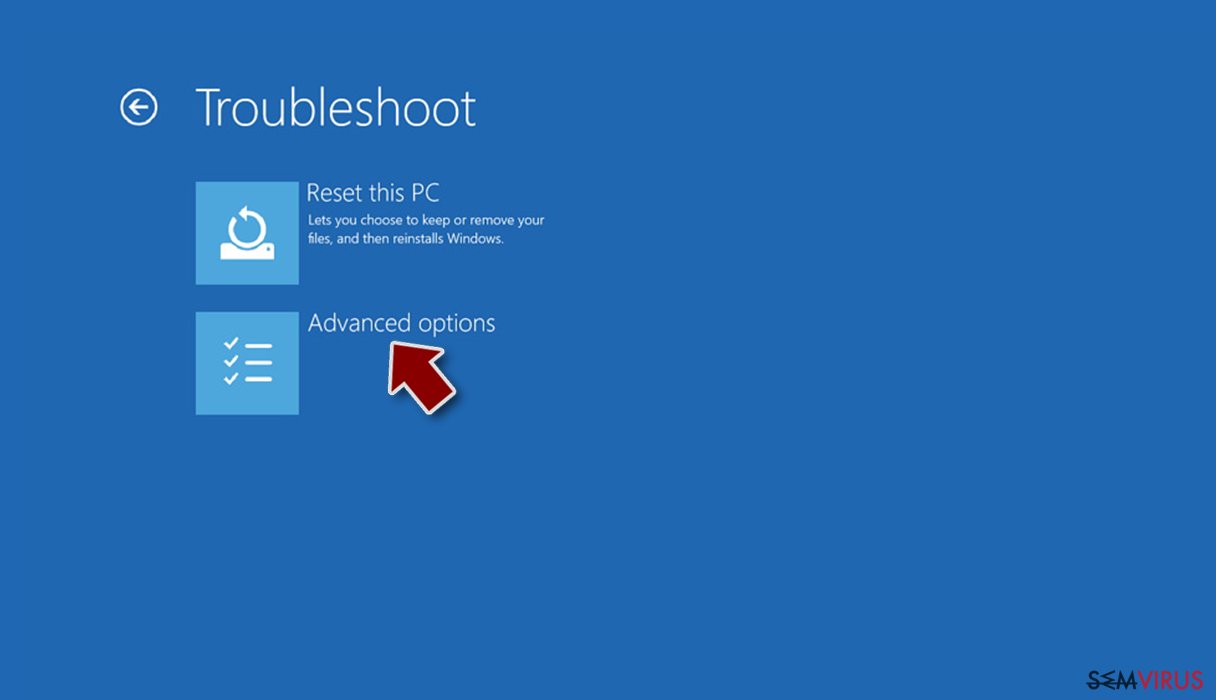

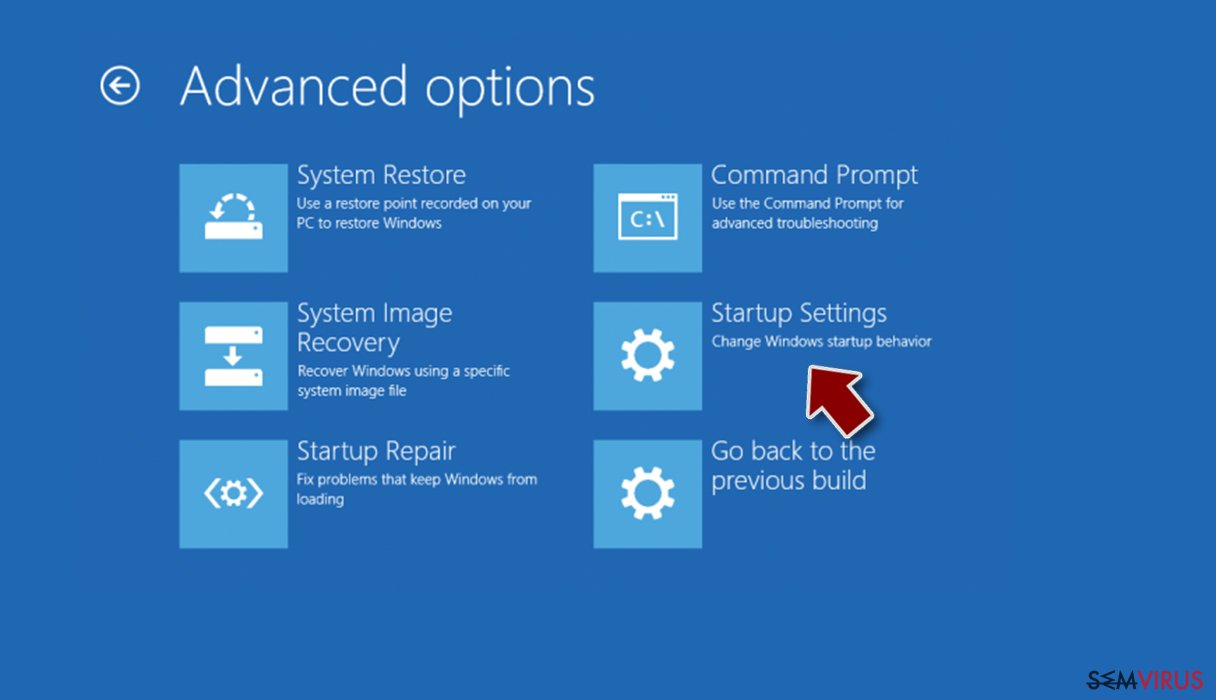

- Aceda a Opções Avançadas.

- Selecione Definições de Arranque.

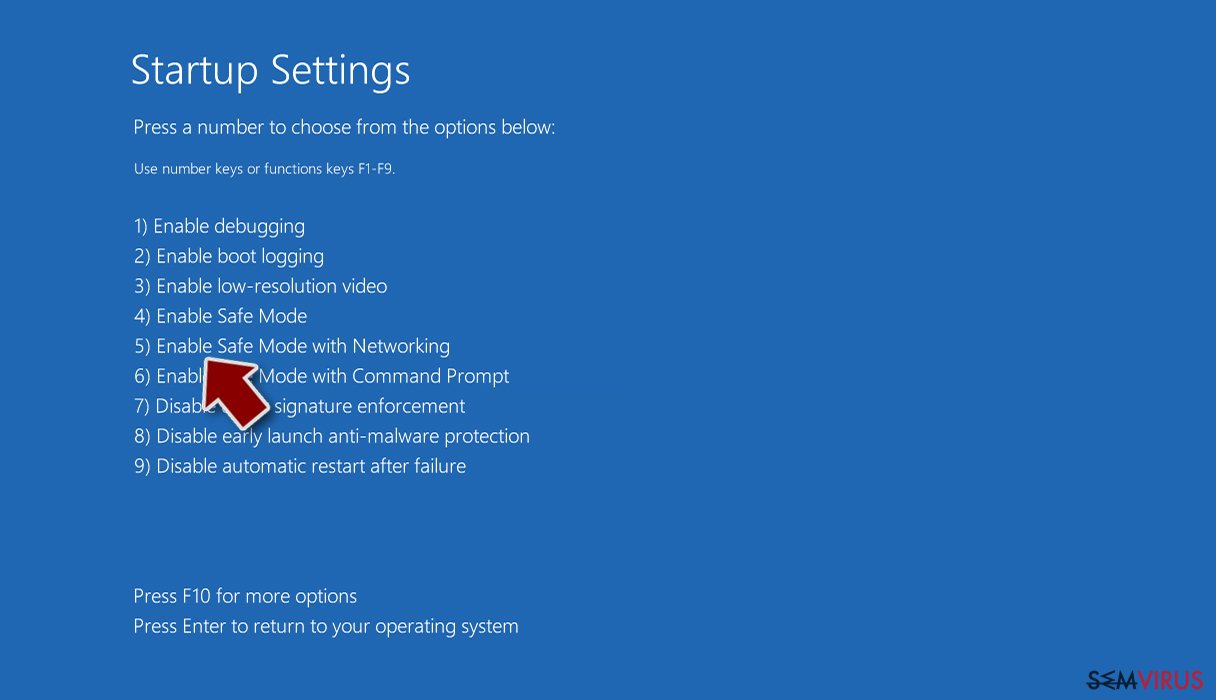

- Pressione em Reiniciar.

- Pressione a tecla 5 ou clique em 5) Ativar Modo de Segurança com Rede.

Passo 2. Encerre processos suspeitos

O Gestor de Tarefas do Windows é uma ferramenta útil que exibe todos os processos a serem executados em segundo plano. Caso o malware execute determinados processos, necessita de os encerrar:

- Pressione Ctrl + Shift + Esc no seu teclado para abrir o Gestor de Tarefas do Windows.

- Clique em Mais detalhes.

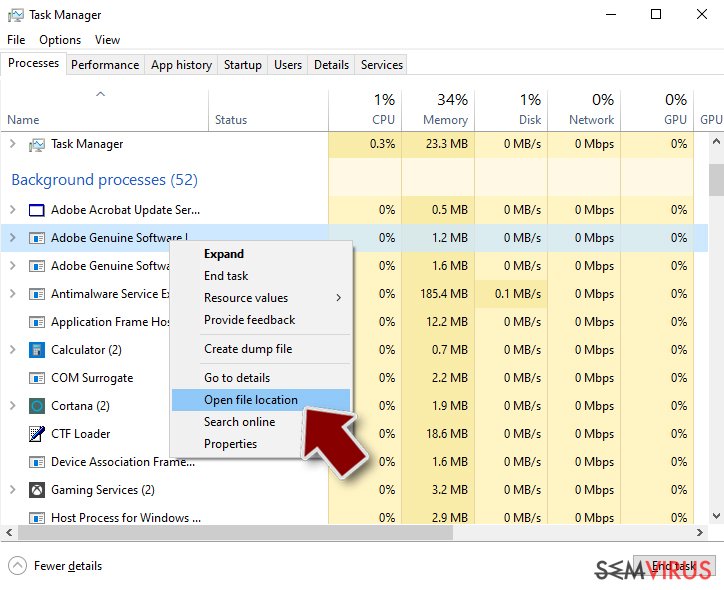

- Navegue até encontrar a secção Processos em segundo plano, e procure por processos suspeitos.

- Clique com o botão direito e selecione Abrir localização do ficheiro.

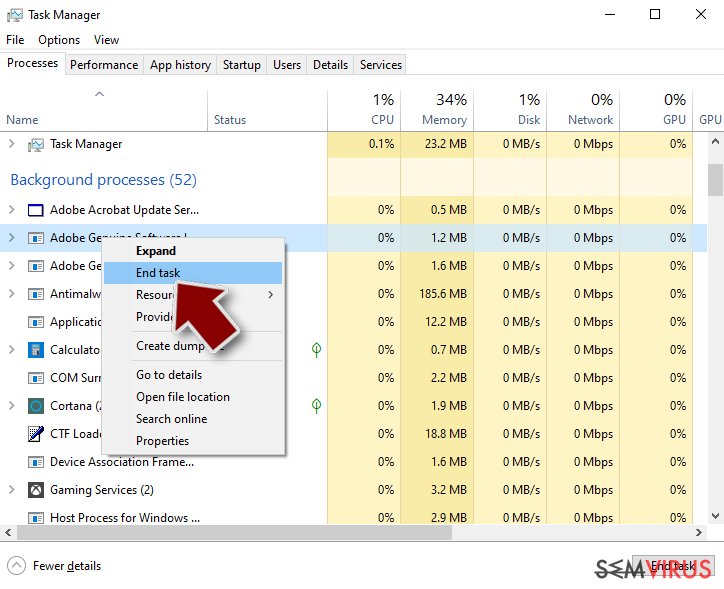

- Regresse ao processo, clique com o botão direito e selecione Terminar Tarefa.

- Elimine todo o conteúdo presente na pasta maliciosa.

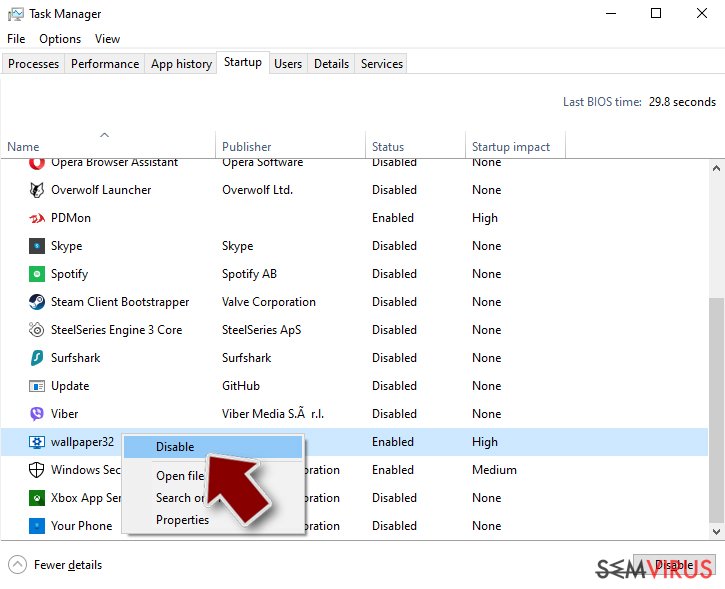

Passo 3. Verifique os programas de Arranque

- Pressione Ctrl + Shift + Esc no seu teclado para abrir o Gestor de Tarefas do Windows.

- Aceda ao separador Arranque.

- Clique com o botão direito no programa suspeito e selecione Desativar.

Passo 4. Elimine ficheiros do vírus

Ficheiros relacionados com o malware podem ser encontrados em várias localizações no computador. Seguem algumas instruções para o ajudar a encontrar estes ficheiros:

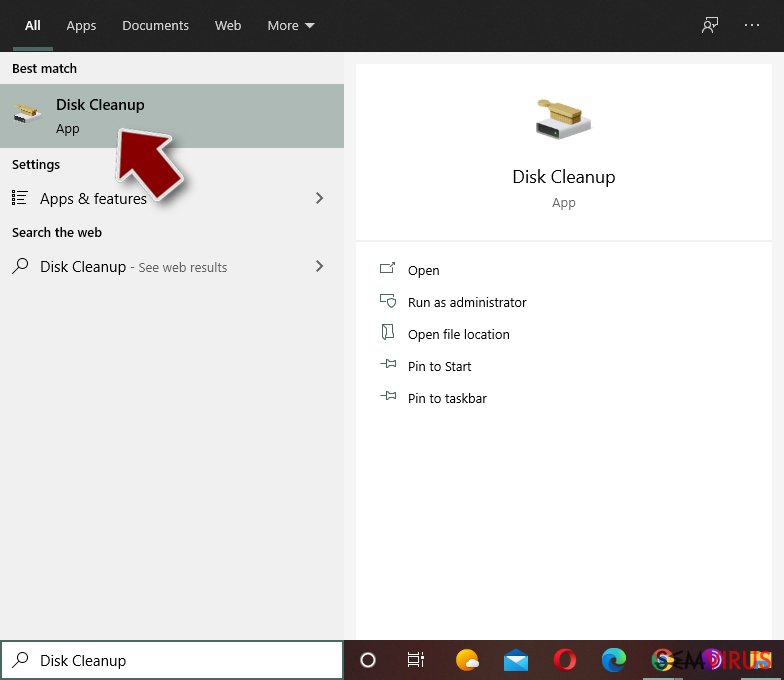

- Escreva Limpeza do Disco na barra de pesquisa do Windows e pressione Enter.

- Selecione o disco que pretende limpar (C: é o seu disco rígido principal por predefinição, e é provavelmente o disco que contém os ficheiros maliciosos).

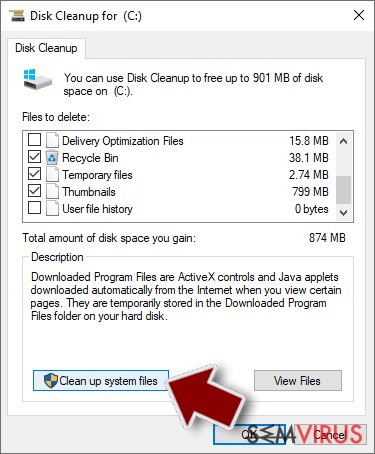

- Confira a lista de Ficheiros a eliminar e selecione o seguinte:

Ficheiros Temporários da Internet

Ficheiros de Programa Transferidos

Reciclagem

Ficheiros Temporários - Selecione Limpar ficheiros do sistema.

- Também pode procurar outros ficheiros maliciosos escondidos nas seguintes pastas (introduza as seguintes entradas na Pesquisa do Windows e pressione Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Quando terminar, reinicie o PC no modo normal.

remover Locky usando System Restore

-

Passo 1: Reinicie seu computador para Safe Mode with Command Prompt

Windows 7 / Vista / XP- Clique em Start → Shutdown → Restart → OK.

- Quando o computador se torna ativo, começar a carregar F8 várias vezes até que você veja o Advanced Boot Options janela.

-

Selecionar Command Prompt da lista

Windows 10 / Windows 8- Pressione a Power botão no Windows tela de login. Agora, prima e mantenha premido Shift, que está no seu teclado e clique em Restart..

- Agora você pode selecionar Troubleshoot → Advanced options → Startup Settings e finalmente pressione Restart.

-

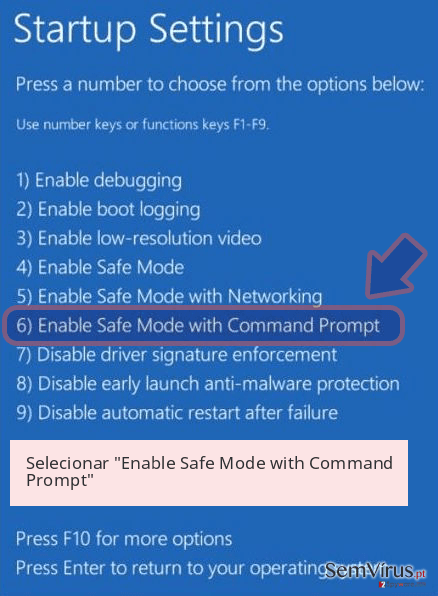

quando o computador se torna ativo, selecione Enable Safe Mode with Command Prompt de Startup Settings janela.

-

Passo 2: Restaurar os arquivos e configurações de sistema

-

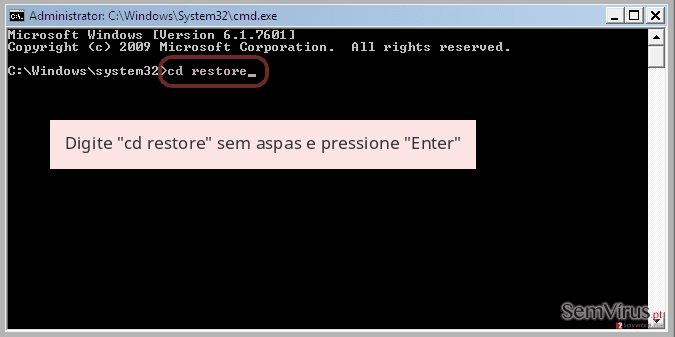

Uma vez que a Command Prompt janela mostra, digite cd restore e clique em Enter.

-

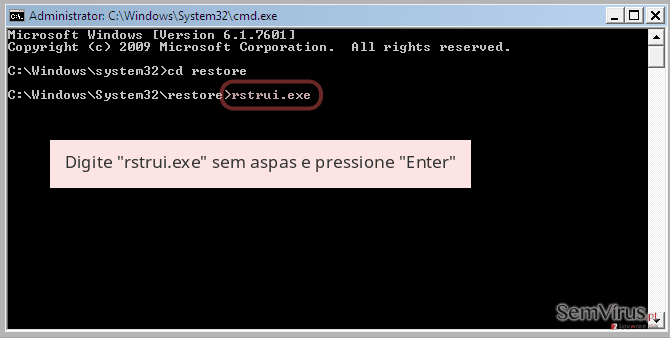

Agora digite rstrui.exe e pressione Enter novamente..

-

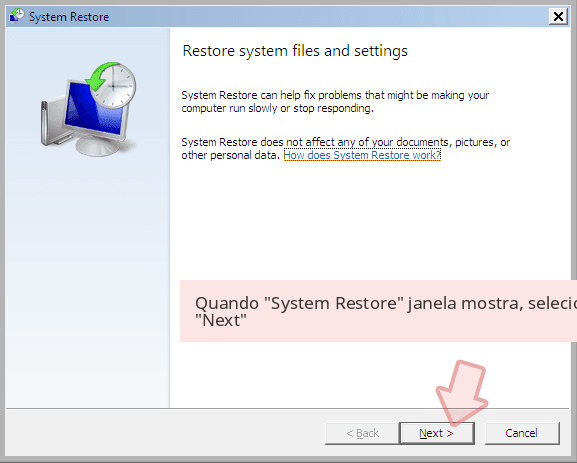

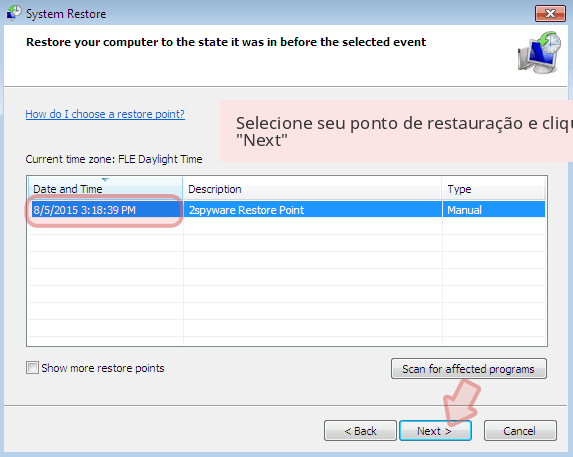

Quando uma nova janela aparece, clique em Next e selecione o ponto de restauração que é antes da infiltração de Locky. Após fazer isso, clique em Next.

-

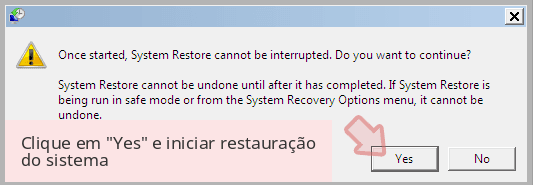

Agora clique em Yes para iniciar restauração do sistema.

-

Uma vez que a Command Prompt janela mostra, digite cd restore e clique em Enter.

Por último, você deve sempre pensar sobre a protecção de crypto-ransomwares. A fim de proteger o seu computador a partir de Locky e outros ransomwares, use um anti-spyware respeitável, como FortectIntego, SpyHunter 5Combo Cleaner ou Malwarebytes

Recomendado para você

Selecione um browser web adequado e melhore a sua segurança com uma VPN

A espionagem online cresceu substancialmente durante os últimos anos, e os utilizadores estão cada vez mais interessados em formas de proteger a sua privacidade. Um dos meios básicos utilizados para adicionar uma camada de segurança – selecione o browser web mais privado e seguro.

De qualquer forma, existe uma forma eficaz de garantir um nível extra de proteção e criar sessões de navegação online completamente anónimas com a ajuda da VPN Private Internet Access. Este software reencaminha o tráfego através de diferentes servidores, ocultando o seu próprio endereço IP e localização geográfica. A combinação de um browser seguro com a VPN Private Internet Access permite-lhe navegar pela Internet sem medo de ser monitorizado ou atacado por criminosos.

Cópias de segurança para utilizar mais tarde, em caso de ataque de malware

Os problemas de software causados por malware ou perda direta de dados provocada por encriptação, podem significar problemas graves no seu dispositivo, ou danos permanentes. Quando possui cópias de segurança atualizadas, consegue facilmente recuperar após um incidente e continuar o seu trabalho.

Atualizar as suas cópias de segurança é crucial após efetuar quaisquer alterações no dispositivo, de forma a conseguir regressar ao seu trabalho quando o malware efetuar alterações indesejadas, ou sempre que ocorrerem problemas no dispositivo que causem a perda de dados ou corrupção permanente de ficheiros.

Ao guardar sempre a versão mais recente de qualquer documento ou projeto importante, é possível evitar todas as potenciais frustrações e interrupções. Utilize o Data Recovery Pro para restaurar ficheiros do sistema.