Remover CTB-Faker vírus (Guia gratuito)

Guia de remoção de virus CTB-Faker

O que é Vírus ransomware CTB-Faker?

Que perigos se escondem por detrás do vírus CTB-Faker?

Embora alguns hackers tentem criar vírus de encriptação de ficheiros invencíveis, outros, por exemplo, os criadores do vírus CTB-Faker, tentam, sem sucesso, imitar o génio do ransomware. Parece que os criadores são um monte de hackers amadores uma vez que exigem uma quantia de dinheiro um tanto pequena – apenas $50. Adicionalmente, descodificar os ficheiros não deverá ser um fardo. Se o seu computador foi visado, descubra como efectuar uma remoção própria do CTB-Faker. Um dos métodos para fazê-lo é instalando o FortectIntego.

Depois de analisar o vírus, parece que os ciber-criminosos favorecem o grande ransomware – CTB Locker. Enquanto o último é trabalho de hackers experientes, o vírus actual tem uma percurso ainda grande a percorrer. De facto, este malware opera como um ficheiro Winrar SFX. Depois de activado, envolve vários ficheiros VBS e executa-os na pasta C:\ProgramData. Um dos sinais distintos deste ransomware é que despoleta múltiplas mensagens de erro de sistema falsas. Interessantemente, o vírus contém uma pasta WinRar com uma indicação em múltiplas extensões de ficheiro. O CTB Faker encontra então os formatos de ficheiro correspondentes, por exemplo, .doc, .png, .jpg,e transfere-os para uma pasta bloqueada com uma certa palavra-passe.

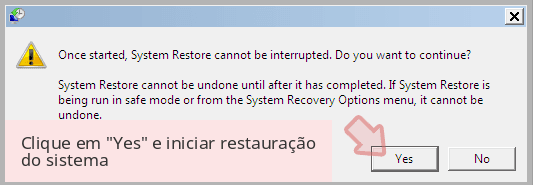

Quando esta operação estiver completa, vai reiniciar o sistema operativo. Consequentemente, as vítimas ficam perplexas após verem a nota de resgate. Informa que o pagamento deverá ser remitido dentro de sete dias. Depois do período indicado expirar, a soma duplica. Além disso, os bandidos providenciam uma morada Bitcoin – 1NgrUc748vG5HerFoK3Tkkb1bHjS7T2w5J. Quando o dinheiro é transferido, é suposto que as vítimas contactem os hackers via [email protected] para receberem a chave de desencriptação. Adicionalmente, os utilizadores infectados terão de introduzir a palavra-passe na janela CTB-Faker Decryptor. Se a palavra-passe estiver correcta, o ficheiro .zip vai ser extraído de volta ao seu disco rígido. Embora 50 USD não pareçam uma grande soma de dinheiro, não deverá fazer a transação.

Quando é que o vírus infecta os sistemas?

Além de pensar em como recuperar os ficheiros, o tópico sobre como se propaga este vírus de um computador para outro poderá ser também de interesse. Embora a maioria dos vírus ransomware tenham tendência a empregar elaborados e-mails spam persuasivos e golpes para infectar os utilizadores, o malware CTB-Faker prefere propagar-se através de websites pornográficos e outros domínios que contenham conteúdo adulto. Uma vez que estes websites partilham popularidade entre uma larga quantidade de Internautas, não é surpreendente que a maior população de utilizadores infectados seja masculina.

Especificamente, o vírus viaja através de perfis falsos que possuem a palavra-passe e levam a um vídeo de striptease protegido por password. Como resultado, sem ter qualquer sentimento sinistro, um utilizador clica no link e descarrega um ficheiro .zip. Depois, torna-se uma questão de tempo até que o ransomware CTB-Faker completa a sua missão ameaçadora. Em qualquer caso, o melhor conselho para escapar a esta ameaça é evitar visitar domínios semelhantes. Alternativamente, é obrigatório ter um programa anti-spyware confiável que detecte ficheiros maliciosos semelhantes antes que invadam o sistema. Finalmente, permita-nos prosseguir para o processo de remoção do CTB-Faker.

Posso remover o CTB-Faker eficientemente?

A ferramenta de malware previamente mencionada não só dá jeito no que diz respeito ao bloqueamento do malware, mas garante também que o ransomware é removido completamente. Para que elimine a ameaça, tem de ter a última versão do software. Se encontrar problemas ao iniciar ou completar a remoção do CTB-Faker porque o seu anti-vírus foi desligado ou algo semelhante, utilize as instruções de recuperação providenciadas abaixo nesta página. Depois de remover o ransomware, pode concentrar-se na recuperação da sua informação bloqueada. Felizmente, os especialistas IT já lançaram a chave de desencriptação. Por último, não se esqueça que a prevenção é uma virtude significante que auxilia-o a escapar a este tipo de ameaças.

Guia de remoção manual de virus CTB-Faker

Remoção manual de CTB-Faker ransomware

Importante! →

O guia de eliminação manual pode ser demasiado complicado para utilizadores normais. Requer conhecimento informático avançado para ser executada corretamente (se danificar ou remover ficheiros de sistema importantes, pode comprometer todo o sistema operativo Windows), e pode demorar algumas horas. Portanto, aconselhamos que utilize o método automático providenciado acima.

Passo 1. Aceda ao Modo de Segurança com Rede

A eliminação manual de malware é mais eficaz no ambiente do Modo de Segurança.

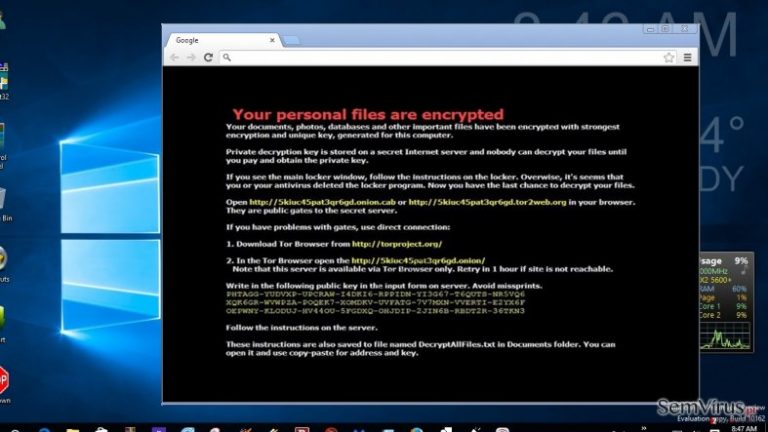

Windows 7 / Vista / XP

- Clique em Iniciar > Encerrar > Reiniciar > OK.

- Quando o computador se tornar ativo, comece a pressionar repetidamente na tecla F8 (se não funcionar, experimente as teclas F2, F12, Del, etc. – tudo depende do modelo da sua motherboard) até ver a janela com as Opções de Arranque Avançadas.

- Selecione Modo de Segurança com Rede na lista.

Windows 10 / Windows 8

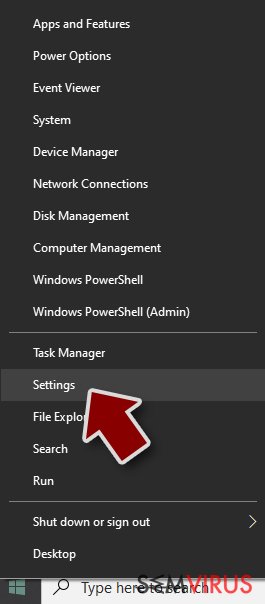

- Clique com o botão direito do rato no ícone Iniciar e selecione Definições.

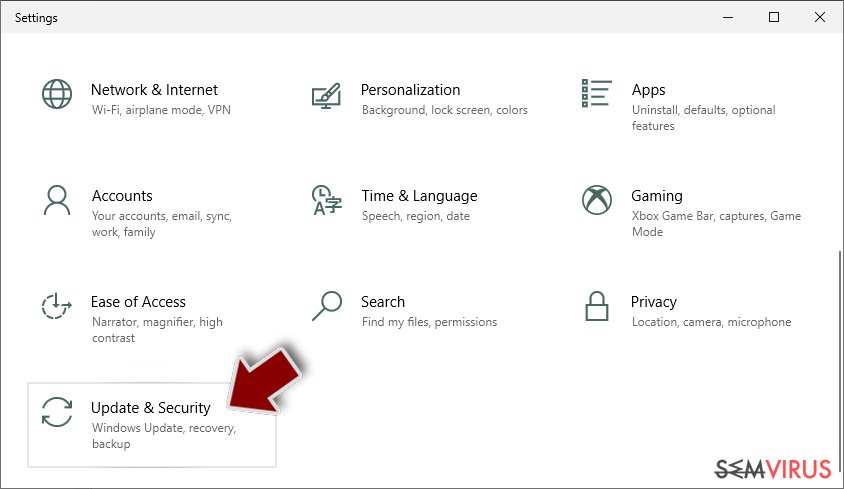

- Selecione Atualizações e Segurança.

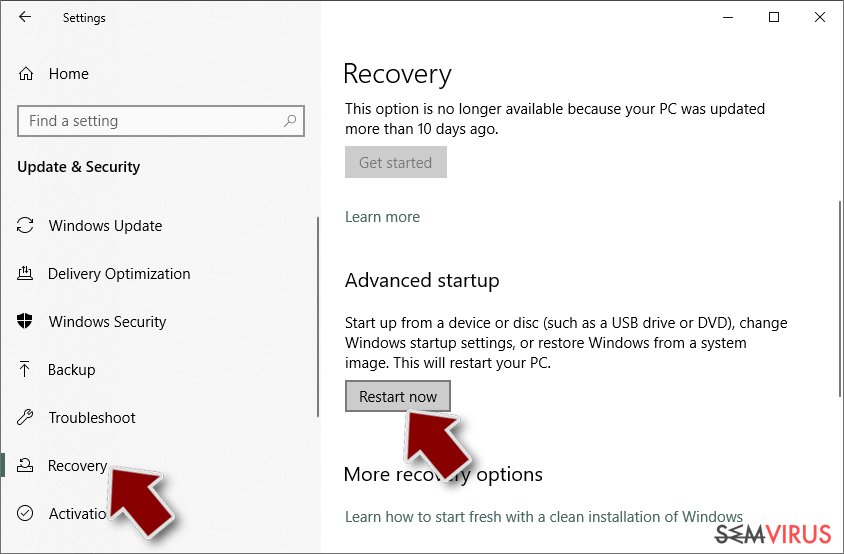

- Na barra de opções à esquerda, selecione Recuperação.

- Encontre a secção Arranque Avançado.

- Clique em Reiniciar agora.

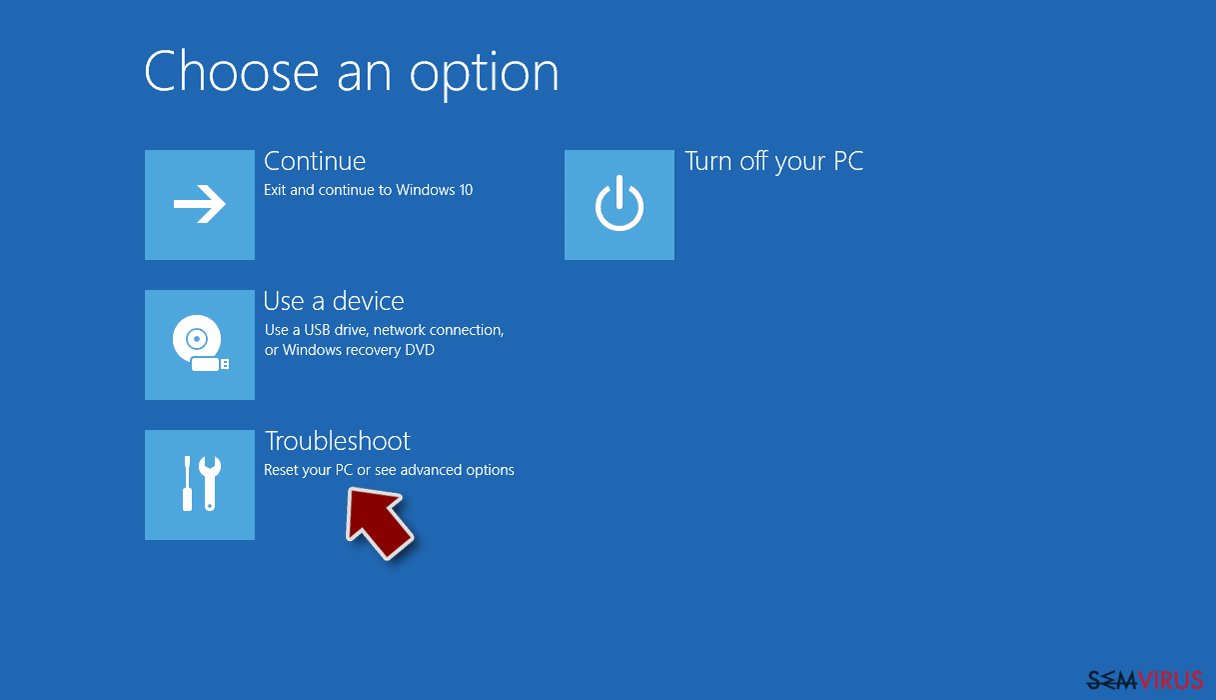

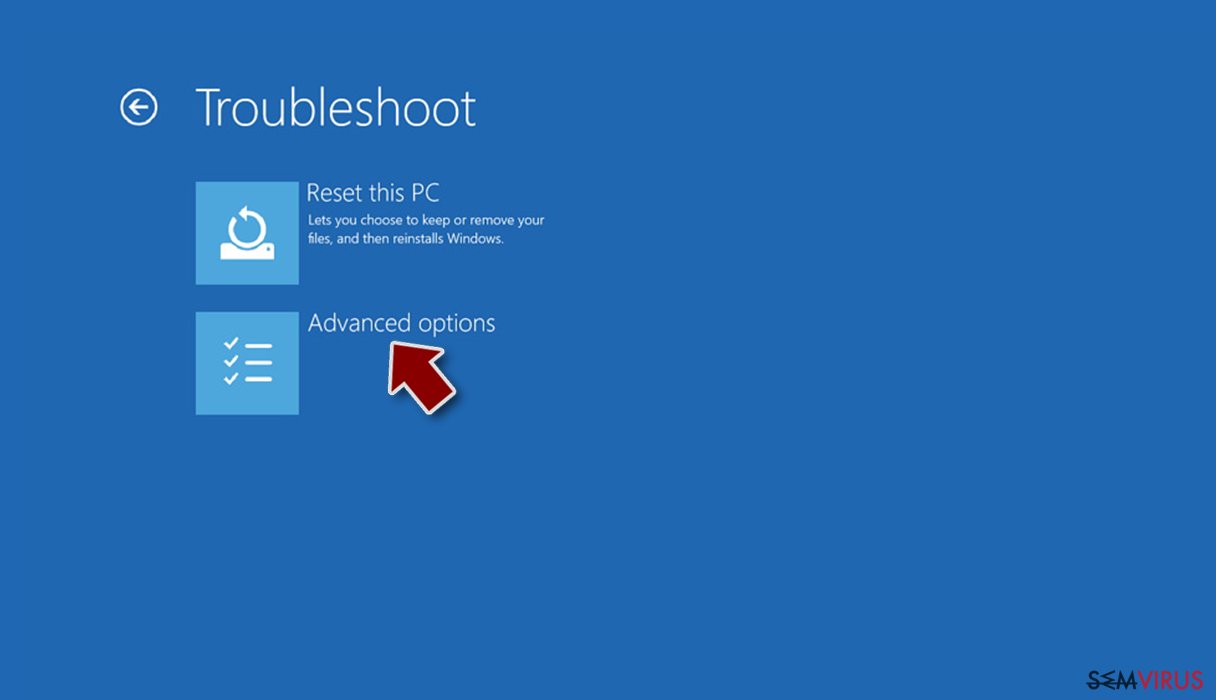

- Selecione Resolução de Problemas.

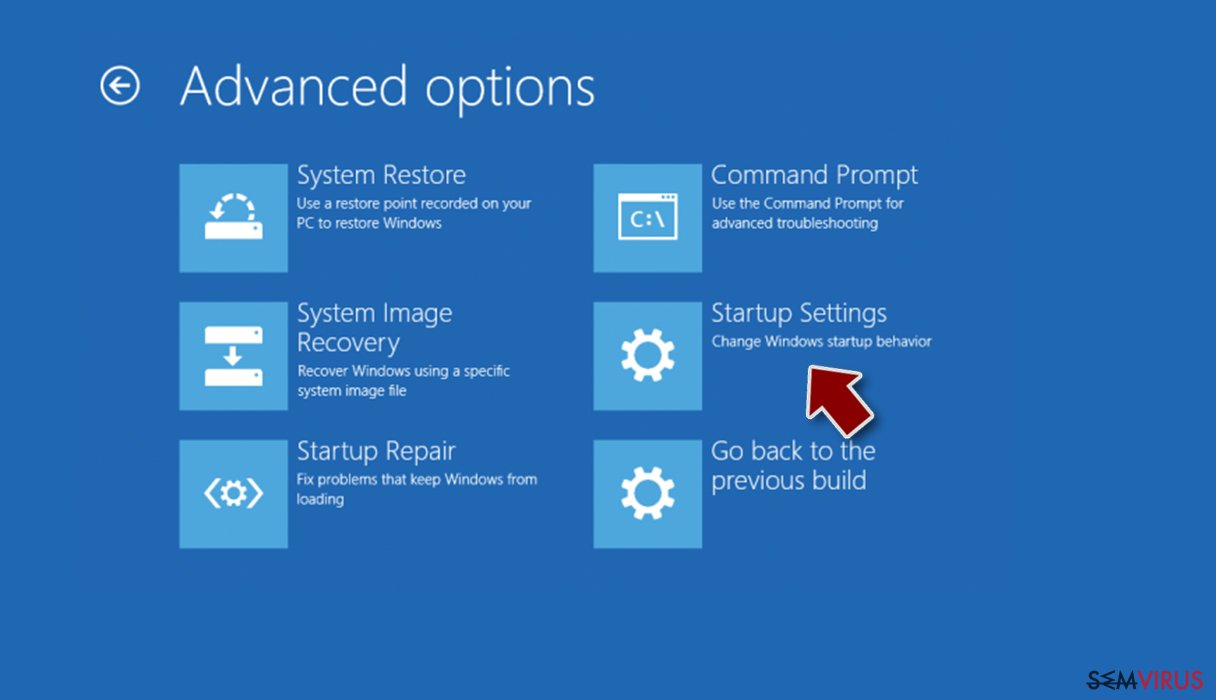

- Aceda a Opções Avançadas.

- Selecione Definições de Arranque.

- Pressione em Reiniciar.

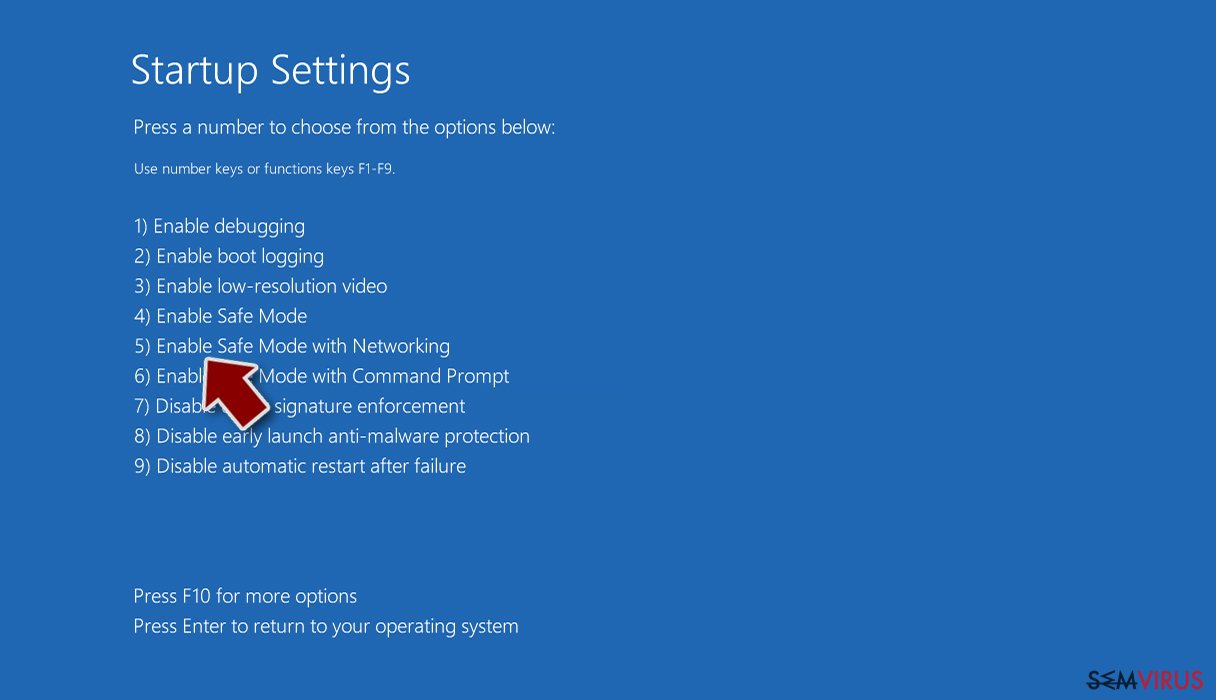

- Pressione a tecla 5 ou clique em 5) Ativar Modo de Segurança com Rede.

Passo 2. Encerre processos suspeitos

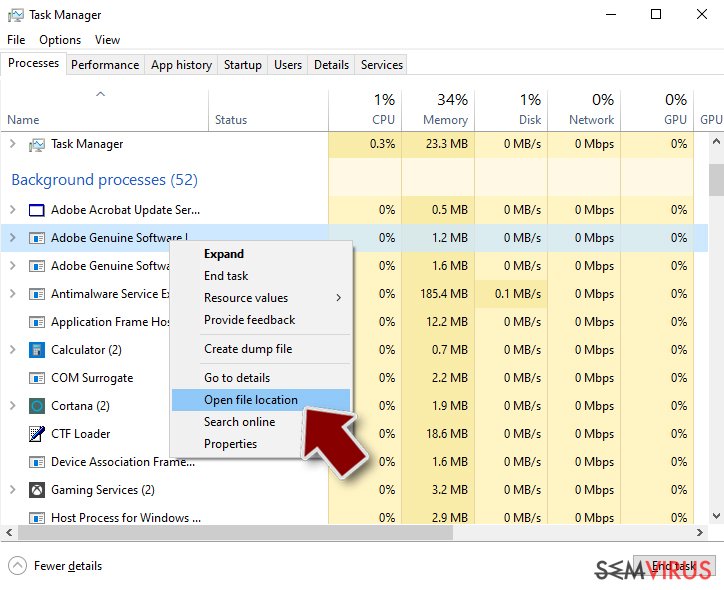

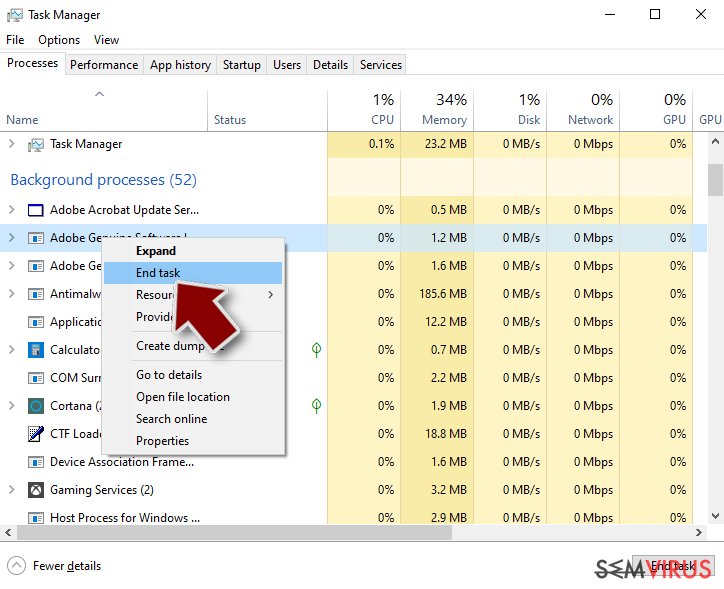

O Gestor de Tarefas do Windows é uma ferramenta útil que exibe todos os processos a serem executados em segundo plano. Caso o malware execute determinados processos, necessita de os encerrar:

- Pressione Ctrl + Shift + Esc no seu teclado para abrir o Gestor de Tarefas do Windows.

- Clique em Mais detalhes.

- Navegue até encontrar a secção Processos em segundo plano, e procure por processos suspeitos.

- Clique com o botão direito e selecione Abrir localização do ficheiro.

- Regresse ao processo, clique com o botão direito e selecione Terminar Tarefa.

- Elimine todo o conteúdo presente na pasta maliciosa.

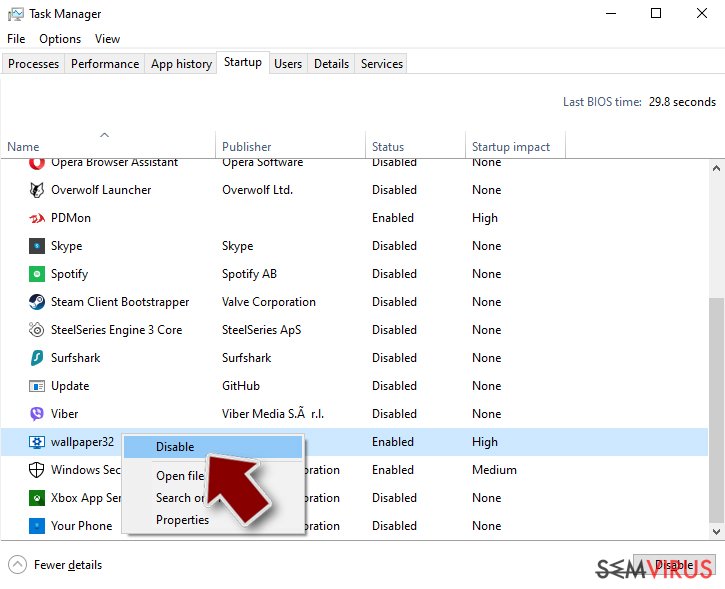

Passo 3. Verifique os programas de Arranque

- Pressione Ctrl + Shift + Esc no seu teclado para abrir o Gestor de Tarefas do Windows.

- Aceda ao separador Arranque.

- Clique com o botão direito no programa suspeito e selecione Desativar.

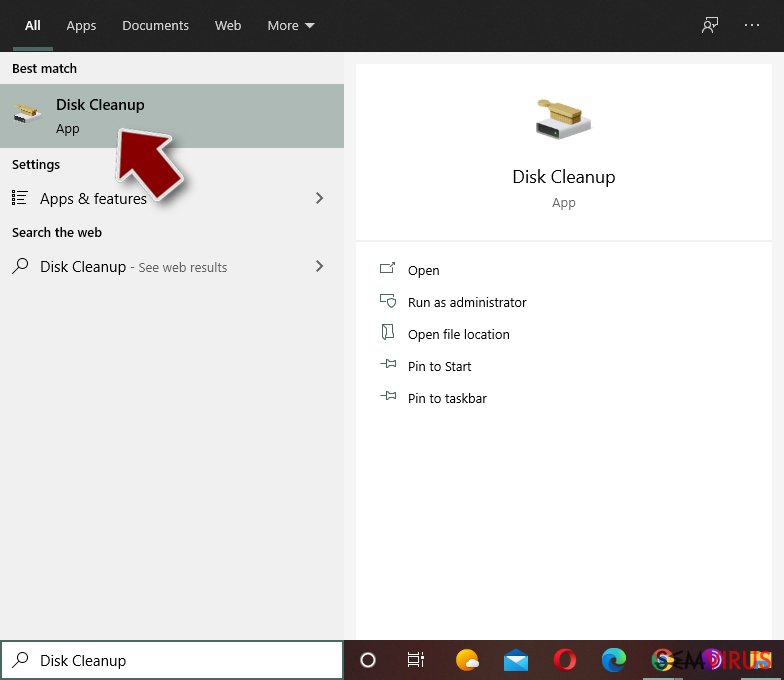

Passo 4. Elimine ficheiros do vírus

Ficheiros relacionados com o malware podem ser encontrados em várias localizações no computador. Seguem algumas instruções para o ajudar a encontrar estes ficheiros:

- Escreva Limpeza do Disco na barra de pesquisa do Windows e pressione Enter.

- Selecione o disco que pretende limpar (C: é o seu disco rígido principal por predefinição, e é provavelmente o disco que contém os ficheiros maliciosos).

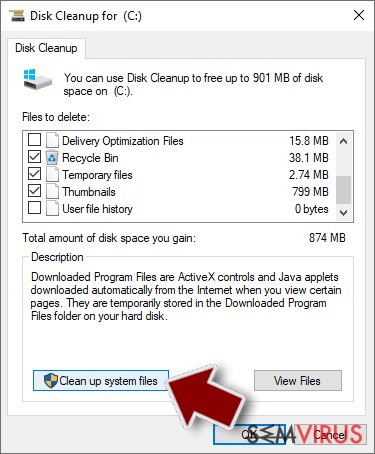

- Confira a lista de Ficheiros a eliminar e selecione o seguinte:

Ficheiros Temporários da Internet

Ficheiros de Programa Transferidos

Reciclagem

Ficheiros Temporários - Selecione Limpar ficheiros do sistema.

- Também pode procurar outros ficheiros maliciosos escondidos nas seguintes pastas (introduza as seguintes entradas na Pesquisa do Windows e pressione Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Quando terminar, reinicie o PC no modo normal.

remover CTB-Faker usando System Restore

-

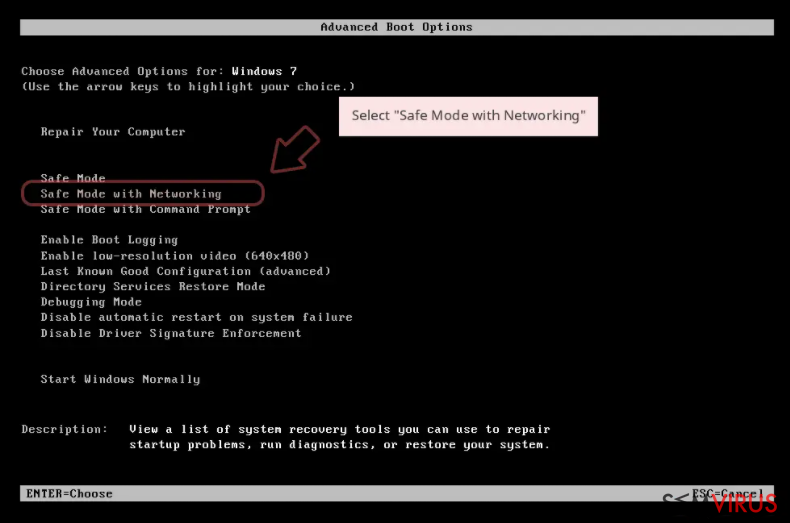

Passo 1: Reinicie seu computador para Safe Mode with Command Prompt

Windows 7 / Vista / XP- Clique em Start → Shutdown → Restart → OK.

- Quando o computador se torna ativo, começar a carregar F8 várias vezes até que você veja o Advanced Boot Options janela.

-

Selecionar Command Prompt da lista

Windows 10 / Windows 8- Pressione a Power botão no Windows tela de login. Agora, prima e mantenha premido Shift, que está no seu teclado e clique em Restart..

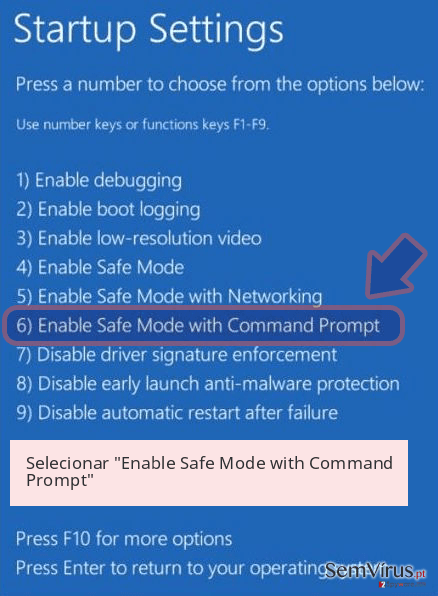

- Agora você pode selecionar Troubleshoot → Advanced options → Startup Settings e finalmente pressione Restart.

-

quando o computador se torna ativo, selecione Enable Safe Mode with Command Prompt de Startup Settings janela.

-

Passo 2: Restaurar os arquivos e configurações de sistema

-

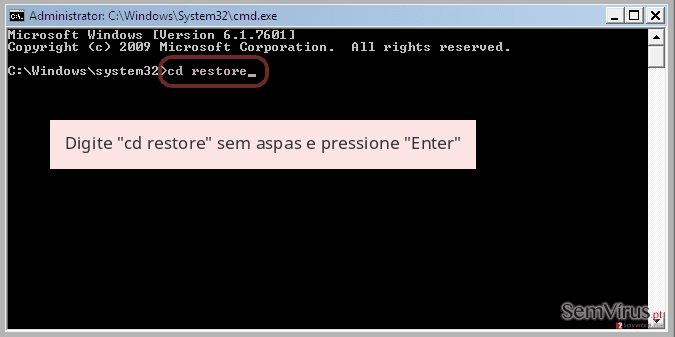

Uma vez que a Command Prompt janela mostra, digite cd restore e clique em Enter.

-

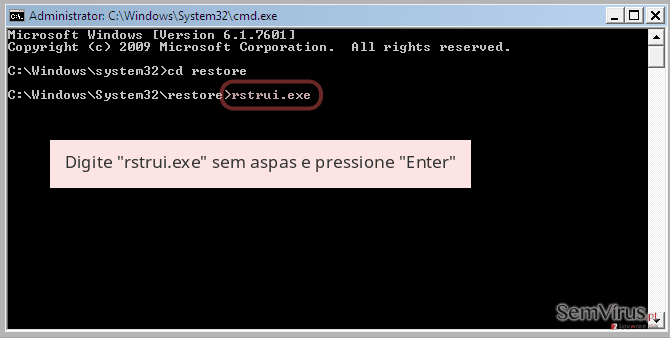

Agora digite rstrui.exe e pressione Enter novamente..

-

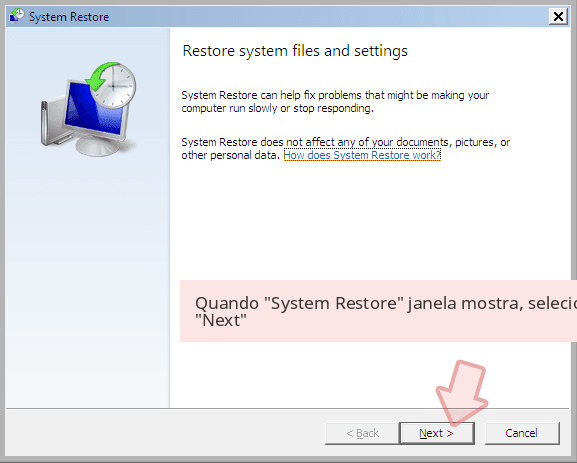

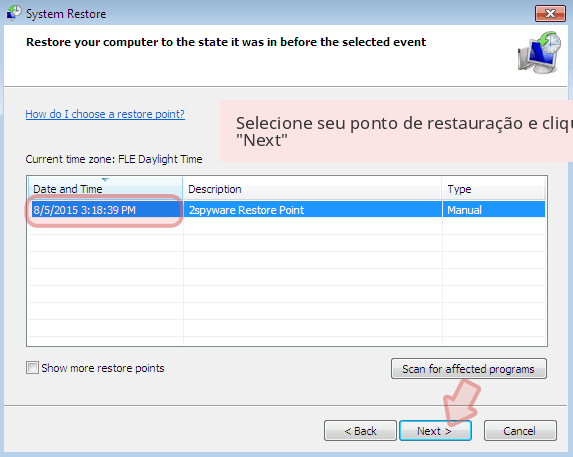

Quando uma nova janela aparece, clique em Next e selecione o ponto de restauração que é antes da infiltração de CTB-Faker. Após fazer isso, clique em Next.

-

Agora clique em Yes para iniciar restauração do sistema.

-

Uma vez que a Command Prompt janela mostra, digite cd restore e clique em Enter.

Por último, você deve sempre pensar sobre a protecção de crypto-ransomwares. A fim de proteger o seu computador a partir de CTB-Faker e outros ransomwares, use um anti-spyware respeitável, como FortectIntego, SpyHunter 5Combo Cleaner ou Malwarebytes

Recomendado para você

Selecione um browser web adequado e melhore a sua segurança com uma VPN

A espionagem online cresceu substancialmente durante os últimos anos, e os utilizadores estão cada vez mais interessados em formas de proteger a sua privacidade. Um dos meios básicos utilizados para adicionar uma camada de segurança – selecione o browser web mais privado e seguro.

De qualquer forma, existe uma forma eficaz de garantir um nível extra de proteção e criar sessões de navegação online completamente anónimas com a ajuda da VPN Private Internet Access. Este software reencaminha o tráfego através de diferentes servidores, ocultando o seu próprio endereço IP e localização geográfica. A combinação de um browser seguro com a VPN Private Internet Access permite-lhe navegar pela Internet sem medo de ser monitorizado ou atacado por criminosos.

Cópias de segurança para utilizar mais tarde, em caso de ataque de malware

Os problemas de software causados por malware ou perda direta de dados provocada por encriptação, podem significar problemas graves no seu dispositivo, ou danos permanentes. Quando possui cópias de segurança atualizadas, consegue facilmente recuperar após um incidente e continuar o seu trabalho.

Atualizar as suas cópias de segurança é crucial após efetuar quaisquer alterações no dispositivo, de forma a conseguir regressar ao seu trabalho quando o malware efetuar alterações indesejadas, ou sempre que ocorrerem problemas no dispositivo que causem a perda de dados ou corrupção permanente de ficheiros.

Ao guardar sempre a versão mais recente de qualquer documento ou projeto importante, é possível evitar todas as potenciais frustrações e interrupções. Utilize o Data Recovery Pro para restaurar ficheiros do sistema.