Remover STOP vírus (Guia remoção) - Atualizado Abr 2019

Guia de remoção de virus STOP

O que é Ransomware STOP?

O ransomware STOP é um vírus ativo que bloqueia ficheiros e utiliza um esquema elaborado para extorquir dinheiro em 2020

O ransomware STOP é um bloqueador de ficheiros que surgiu em dezembro de 2017. O malware utiliza uma combinação de algoritmos AES e RSA para encriptar dados e adicionar a extensão .STOP a todos os ficheiros. No entanto, têm surgido novas versões quase mensalmente e de momento, o vírus anexa as seguintes extensões: .SAVEfiles, .puma, .pumas, .pumax, .shadow, e .keypass. Também é importante salientar que uma das variantes mais notáveis é o ransomware Keypass e ransomware Djvu que fizeram manchetes quando atacaram vítimas em mais de 20 países. Atualmente, o ransomware Djvu é a versão mais ativa do ransomware STOP, exigindo um resgate entre $300 – $600 pelo descodificador de ficheiros. O malware utiliza _openme.txt, !readme.txt ou notas de resgate semelhantes, advertindo os utilizadores a contactarem o e-mail [email protected], [email protected], [email protected] ou endereços similares.

| Resumo da ameaça informática | |

|---|---|

| Nome | Ransomware STOP |

| Tipo | Cryptovirus (Criptovírus) |

| Algortimo de Encriptação | AES e RSA-1024 |

| Extensões de ficheiro anexadas | .STOP, .SUSPENDED , .WAITING, .CONTACTUS, .DATASTOP, .PAUSA, .KEYPASS, .WHY, .SAVEfiles, .DATAWAIT, .INFOWAIT, .puma, .pumax, .pumas, .shadow, .djvu. .djvuu. .djvus, .udjvu, .uudjvu |

| Notas de resgate |

!!! YourDataRestore !!! txt, |

| Valor do resgate | $300 – $600 |

| Endereços de e-mail para contacto |

[email protected] |

| Métodos de Distribuição | E-mails maliciosos não solicitados (spam), websites hackeados, exploits, ataques de força bruta, etc. |

| Descodificador | Descarregue aqui (download direto) |

| Para remover o ransomware, instale o FortectIntego e efetue uma análise completa ao sistema | |

O ransomware STOP foi descoberto inicialmente em dezembro de 2017. No entanto, surgiram novas versões em meados de agosto de 2018. Todas estas variantes se comportam de forma similar, mas anexam novos extensões de ficheiro nos dados alvo, providenciam notas de resgate ligeiramente diferentes e utilizam novos endereços de e-mail para contacto.

A versão original do malware adiciona a extensão .STOP para impedir o acesso aos ficheiros no computador Windows afetado. Assim que o ransomware STOP termina o processo de encriptação, o vírus entrega uma nota de resgate no ficheiro “!!! YourDataRestore !!!.txt”. A mensagem dos criminosos informa as vítimas de que estas necessitam de pagar o resgate em 72 horas.

Os autores do vírus STOP exigem o pagamento de $600 em três dias. De forma a dar uma prova, os hackers permitem que o utilizador envie 1-3 ficheiros “não demasiado grandes” para descodificação, via [email protected] ou [email protected]. No entanto, estes poderão ser os únicos ficheiros que recupere após o ataque do ransomware. Os criminosos podem simplesmente desaparecer após pagar o resgate, uma vez que já obtiveram de si tudo o que queriam.

Portanto, gostaríamos de salientar que o pagamento do resgate aos cibercriminosos é uma tarefa bastante arriscada, que pode significar uma perda significativa de dinheiro. Após pagar os $600, os criminosos poderão exigir ainda mais. Caso não concorde ou não receba qualquer ferramenta de descodificação como prometido, ninguém o ajudará a localizar os criminosos e recuperar o seu dinheiro. Por isso, evite qualquer forma de contacto com os criminosos e verifique o website oficial do descodificador para o vírus STOP, que poderá encontrar no final deste artigo.

Desta forma, recomendamos que não se preocupe com a recuperação dos seus ficheiros nesta etapa inicial. A tarefa mais importante é remover o ransomware STOP do seu computador, de forma a garantir a segurança do sistema. Por esta razão, sugerimos que analise a máquina infetada com um software anti-malware, tal como o FortectIntego, para remover o vírus do ransomware STOP.

A utilização de ferramentas profissionais de segurança é crucial, uma vez que esta ameaça informática possui a capacidade de alterar o Registo do Windows, criar novas chaves, instalar ficheiros maliciosos ou afetar processos legítimos do sistema. Isto significa que a eliminação manual é praticamente impossível. Caso tente localizar e eliminar pessoalmente estas entradas, poderá danificar a sua máquina. Portanto, não arrisque!

Depois de concluir a remoção do ransomware STOP, você terá o nível de segurança necessário para ligar um disco externo com cópias de segurança, ou exportar ficheiros necessários do seu armazenamento em cloud. Caso ainda não tenha efetuado quaisquer cópias de segurança dos seus ficheiros e não consiga efetuar a recuperação total dos dados, deverá experimentar as ferramentas de entidades terceiras que mencionámos no final deste artigo. Com alguma sorte, poderá resgatar alguns dos ficheiros danificados. Para além disso, especialistas disponibilizaram recentemente um descodificador original para este ransomware, para que consiga recuperar os seus dados. Poderá encontrar esta opção no final do artigo.

O ransomware STOP tem duas versões; no entanto, ambas solicitam o pagamento de $600 em troca do descodificador.

O ransomware STOP tem duas versões; no entanto, ambas solicitam o pagamento de $600 em troca do descodificador.

Surgiram novas versões deste ransomware em quase todos os meses de 2020

Ransomware Suspended

No início do ano, em fevereiro, investigadores de malware relataram acerca de uma variante do malware STOP que utiliza a extensão .SUSPENDED para bloquear documentos, multimédia, bases de dados, arquivos e muitos outros ficheiros. O comportamento deste ransomware é semelhante à versão anterior, mas descarrega uma nota de resgate diferente após a encriptação.

O ransomware Suspended providencia as instruções de recuperação no ficheiro ”!!RestoreProcess!!!.txt e solicita o ID único do utilizador e alguns ficheiros para descodificação para o endereço [email protected] ou [email protected]. O valor do resgate e a data de pagamento mantêm-se.

Ransomware CONTACTUS

No final de maio, veio à superfície outra versão do ransomware STOP. Esta versão utilizava a extensão .CONTACTUS para bloquear os ficheiros afetados. Não foi apenas a extensão afixada que mudou. Os criminosos deram um novo nome às instruções para recuperação dos ficheiros, e desta vez o documento onde todas as opções de recuperação eram providenciadas chamava-se !!!RESTORE_FILES!!!.txt. Os e-mails providenciados para estabelecer contacto também foram alterados para [email protected] e [email protected]:

Todos os seus ficheiros importantes foram encriptados neste PC.

Todos os ficheiros com a extensão .CONTACTUS estão encriptados.

A encriptação foi efetuada com a utilização de uma chave privada única RSA-1024, criada para este computador.Para descodificar os seus ficheiros, necessita de obter uma chave privada + software de descodificação.

Para resgatar a sua chave privada e o software de descodificação, necessita de nos CONTACTAR através do e-mail [email protected], enviar-nos o seu ficheiro !!!RESTORE_FILES!!!.txt e aguardar instruções.

Para que tenha a certeza de que conseguimos descodificar os seus ficheiros, poderá enviar-nos 1-3 ficheiros encriptados, não muito grandes, e devolveremos a versão original dos mesmos, GRÁTIS.

O preço da descodificação é de $600 se nos contactar nas primeiras 72 horas.O seu ID pessoal:

[redacted 40 characters]E-mail para nos contactar:

[email protected]E-mail alternativo para nos contactar:

[email protected]

Ransomware SaveFiles

Outra versão do ransomware STOP emergiu em setembro de 2018. Após utilizar o ficheiro urpress.exe como o principal executável, este ransomware codifica os seus dados e assinala os ficheiros bloqueados com a extensão .SAVEfiles. Como em outras versões, esta ameaça executa este processo com a ajuda dos métodos de encriptação AES e RSA. Após a modificação dos ficheiros, o ransomware coloca uma nota de resgate com o nome !!!SAVE_FILES_INFO!!!.txt em cada pasta que contenha dados encriptados.

A nota de resgate contém o seguinte texto:

AVISO!

Os seus ficheiros, fotografias, documentos, bases de dados e outros ficheiros importantes foram encriptados e possuem a extensão: .SAVEfiles

O único método de recuperação dos ficheiros depende da compra de um software de descodificação e uma chave privada única.Após a compra, você deve executar o seu software de descodificação e introduzir a sua chave privada única para descodificar todos os seus dados. Só nós conseguimos providenciar esta chave e apenas nós conseguiremos desbloquear os seus ficheiros.

Necessita de nos contactar através do e-mail [email protected], enviar-nos o seu ID pessoal e aguardar instruções.

Para que tenha a certeza de que conseguimos descodificar os seus ficheiros, poderá enviar-nos 1-3 ficheiros encriptados, não muito grandes, e devolveremos a versão original dos mesmos, GRÁTIS.

Preço da descodificação: $500.

Este preço estará disponível caso nos contacte nas primeiras 72 horas.E-mail para nos contactar:

[email protected]E-mail alternativo para nos contactar:

[email protected]O seu ID pessoal:

Como pode ver, os criadores do vírus afirmam ter a ferramenta necessária para a descodificação e recuperação dos ficheiros e manipulam os utilizadores a estabelecerem contacto através do e-mail [email protected]. Aconselhamos a não contactar os criminosos, pois estes não são dignos da sua confiança. A melhor opção é seguir o guia providenciado para remover o ransomware STOP. Para realizar essa tarefa, pode utilizar programas como o FortectIntego ou SpyHunter 5Combo Cleaner. Efetue uma análise completa ao sistema para remover completamente qualquer componente malicioso.

Puma ransomware

O ransomware Puma é um vírus decifrável. Caso tenha sido infetado, pode considerar-se com mais sorte do que as restantes vítimas, uma vez que terá a oportunidade de recuperar os seus dados encriptados. No entanto, apenas os dados com as extensões .puma, .pumas e .pumax podem ser desbloqueados através de um descodificador especial (link de download direto providenciado), criado por especialistas. De qualquer forma, experimente este descodificador apenas depois de remover o malware do seu sistema. Caso contrário, o processo de encriptação pode ser executado novamente.

Após invadir o sistema, o malware entrega a nota de resgate !readme.txt, informando as vítimas da situação atual. Antes disso, o malware executa um processo de encriptação (utilizando algoritmos AES e RSA) para inutilizar todos os ficheiros guardados no sistema. A vítima recebe um prazo de 72 horas para contactar os hackers. No entanto, aconselhamos que nunca o faça para prevenir futuros problemas no seu computador.

Ransomware Shadow

No início de dezembro de 2018, alguns investigadores descobriram uma nova versão que anexa a extensão .shadow aos ficheiros infetados. Esta extensão de ficheiros foi inicialmente utilizada pelo ransomware BTCWare em 2017, e foi adotada atualmente pelos criadores do malware STOP.

O ransomware Shadow utiliza uma nota de resgate !readme.txt para explicar aos utilizadores como proceder com o pagamento em Bitcoin. Os criminosos oferecem-se para descodificar um ficheiro gratuitamente, para provarem que o descodificador funciona de verdade. Os e-mails [email protected] ou [email protected] devem ajudar com a comunicação. Alegadamente, o desconto de 50% no preço do resgate é válido apenas durante as primeiras 72 horas.

Como sempre, recomendamos que evite qualquer forma de contacto com os autores da ameaça. Embora este vírus .shadow não seja decifrável no momento de redação deste artigo, você deverá esperar até que seja desenvolvido um descodificador gratuito, tal como já aconteceu para o ransomware Puma.

Ransomware Djvu

A última versão deste vírus é o ransomware Djvu que aplica várias extensões diferentes: .djvu, .djvus, .djvuu, .udjvu, .uudjvu, .djvuq, .djvur. O vírus já afetou milhares de utilizadores em todo o mundo, utilizando o esquema mais popular de extorsão, utilizado pela maioria das versões de ransomware, com o intuito de invadir o sistema – spam. Tipicamente, as vítimas recebem um e-mail com supostos detalhes acerca de encomendas, faturas, relatórios ou entregas. No entanto, descarregar o anexo possibilita a entrada do vírus no sistema.

O ransomware Djvu não é decifrável, portanto a única forma de recuperar os ficheiros encriptados consiste em remover primeiro o vírus e posteriormente recorrer a ferramentas de entidades terceiras. Claro que, caso tenha efetuado cópias de segurança dos seus ficheiros antes do ataque, não terá quaisquer problemas. Basta remover os ficheiros encriptados do sistema e substitui-los pelas suas versões originais.

Os “criptovírus” podem invadir o sistema assim que abrir um e-mail malicioso

O executável de um vírus de bloqueio de ficheiros é tipicamente distribuído com a ajuda de e-mails maliciosos não solicitados (spam) que incluem anexos. Através de engenharia social, os criminosos enganam as vítimas e convencem as mesmas a abrir um determinado anexo, permitindo a entrada do malware no sistema. É possível identificar um e-mail malicioso através deste sinais:

- Você não está à espera de receber este e-mail (ex: não efetuou qualquer encomenda na Amazon, nem está à espera de uma entrega por parte da FedEx).

- As mensagens não possuem credenciais, tais como o logótipo da empresa ou assinatura.

- O e-mail encontra-se repleto de erros gramaticais ou frases mal estruturadas.

- A mensagem não contém informação no campo “assunto”, o corpo está vazio e inclui apenas um anexo.

- O conteúdo do e-mail força a visualização da informação em anexo.

- O endereço eletrónico do remetente parece suspeito.

No entanto, os especialistas da NoVirus.uk afirmam que o malware também pode invadir o sistema quando um utilizador clica num anúncio publicitário malicioso, descarrega um programa corrompido, ou através de outras técnicas nocivas.

Por esta razão, os utilizadores da Internet devem aprender a identificar potenciais riscos que espreitam a cada esquina na web. Queremos relembrar-lhe que nenhum software de segurança é capaz de o proteger totalmente contra um ataque de ransomware. Por esta razão, é crucial prestar atenção aos seus cliques e downloads, assim como criar e atualizar regularmente cópias de segurança dos seus ficheiros!

Eliminar o ransomware STOP para recuperar os seus ficheiros

Em primeiro lugar, queremos desencorajar os nossos leitores de tentarem remover o ransomware manualmente. Esta ameaça informática inclui inúmeros ficheiros e componentes que parecem processos legítimos do sistema. Portanto, é fácil eliminar acidentalmente as entradas erradas e causar ainda mais estragos. Por esta razão, terá que optar pela remoção automática do ransomware STOP.

O vírus poderá bloquear o acesso ao seu software de segurança, necessário para a eliminação, por isso deverá desativar o vírus ao iniciar primeiro o seu sistema em Modo de Segurança com Rede. As instruções providenciadas abaixo explicam como realizar esta etapa. Independentemente da versão do malware que tenha afetado o seu PC, o guia de eliminação é o mesmo.

Em Modo de Segurança, descarregue, instale e atualize o FortectIntego, Malwarebytes ou SpyHunter 5Combo Cleaner. De seguida, efetue uma análise completa ao seu sistema e aguarde até que o programa termine a limpeza e o ajude a remover o ransomware STOP. Posteriormente, poderá recorrer às suas cópias de segurança para recuperar os ficheiros ou experimentar os métodos alternativos apresentados abaixo.

Guia de remoção manual de virus STOP

Remoção manual de STOP ransomware

Siga estes passos para reiniciar o computador em Modo de Segurança com Rede, permitindo a desativação do ransomware STOP:

Importante! →

O guia de eliminação manual pode ser demasiado complicado para utilizadores normais. Requer conhecimento informático avançado para ser executada corretamente (se danificar ou remover ficheiros de sistema importantes, pode comprometer todo o sistema operativo Windows), e pode demorar algumas horas. Portanto, aconselhamos que utilize o método automático providenciado acima.

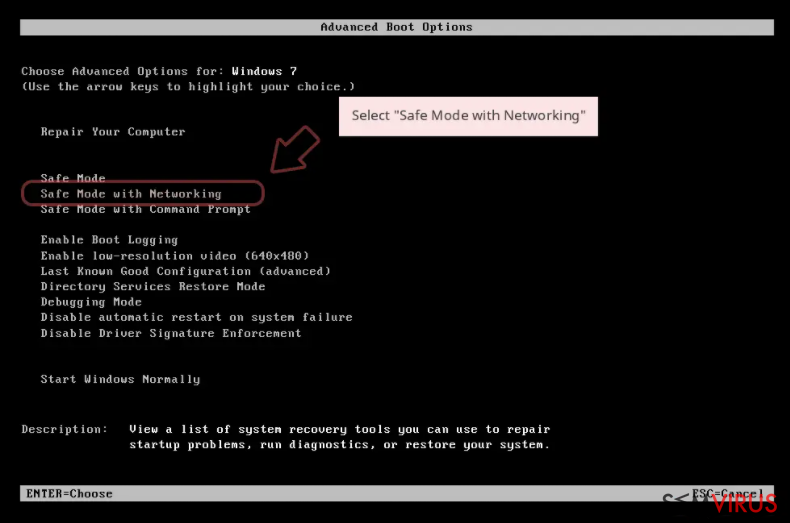

Passo 1. Aceda ao Modo de Segurança com Rede

A eliminação manual de malware é mais eficaz no ambiente do Modo de Segurança.

Windows 7 / Vista / XP

- Clique em Iniciar > Encerrar > Reiniciar > OK.

- Quando o computador se tornar ativo, comece a pressionar repetidamente na tecla F8 (se não funcionar, experimente as teclas F2, F12, Del, etc. – tudo depende do modelo da sua motherboard) até ver a janela com as Opções de Arranque Avançadas.

- Selecione Modo de Segurança com Rede na lista.

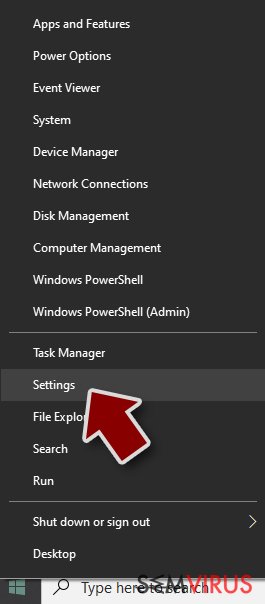

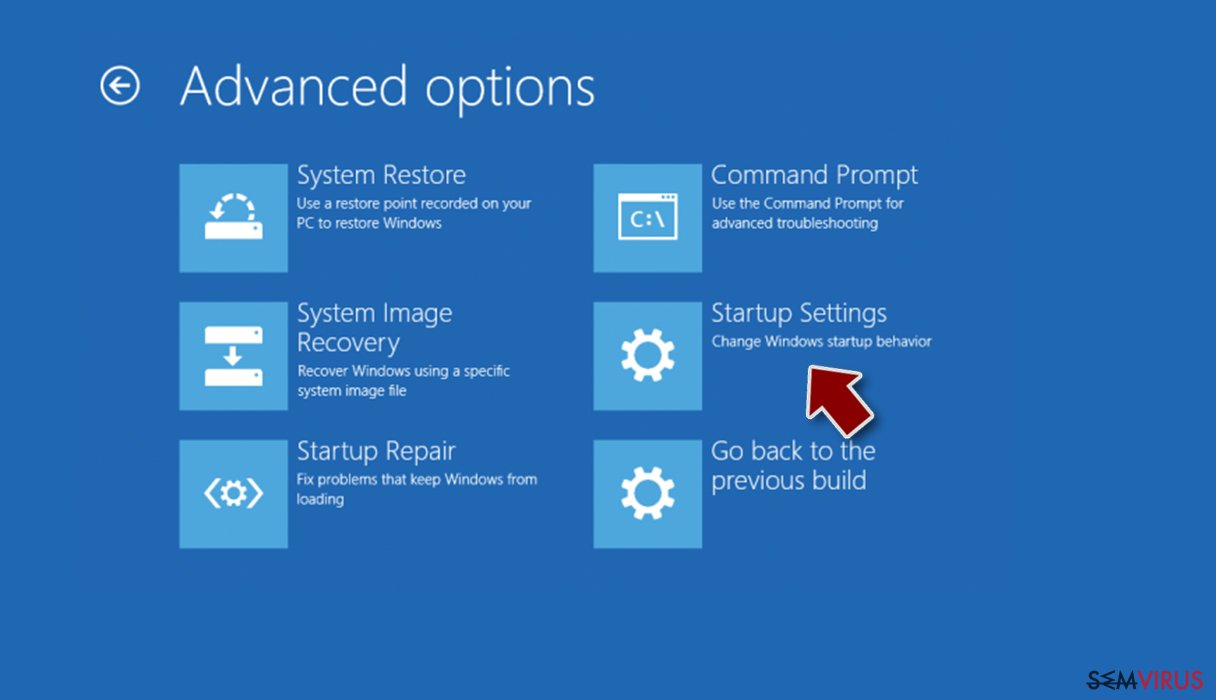

Windows 10 / Windows 8

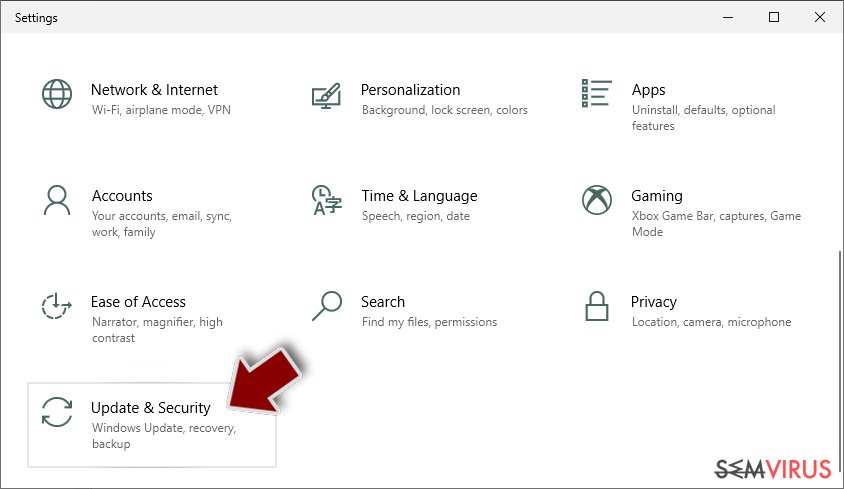

- Clique com o botão direito do rato no ícone Iniciar e selecione Definições.

- Selecione Atualizações e Segurança.

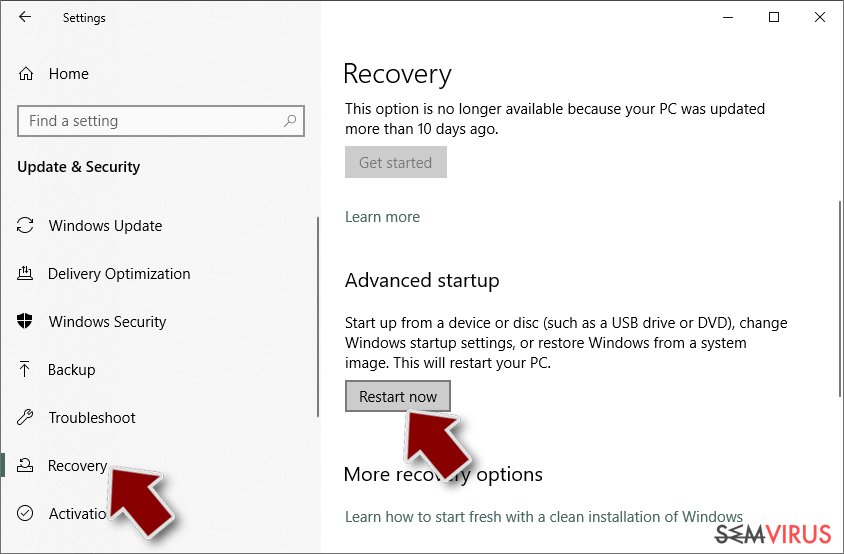

- Na barra de opções à esquerda, selecione Recuperação.

- Encontre a secção Arranque Avançado.

- Clique em Reiniciar agora.

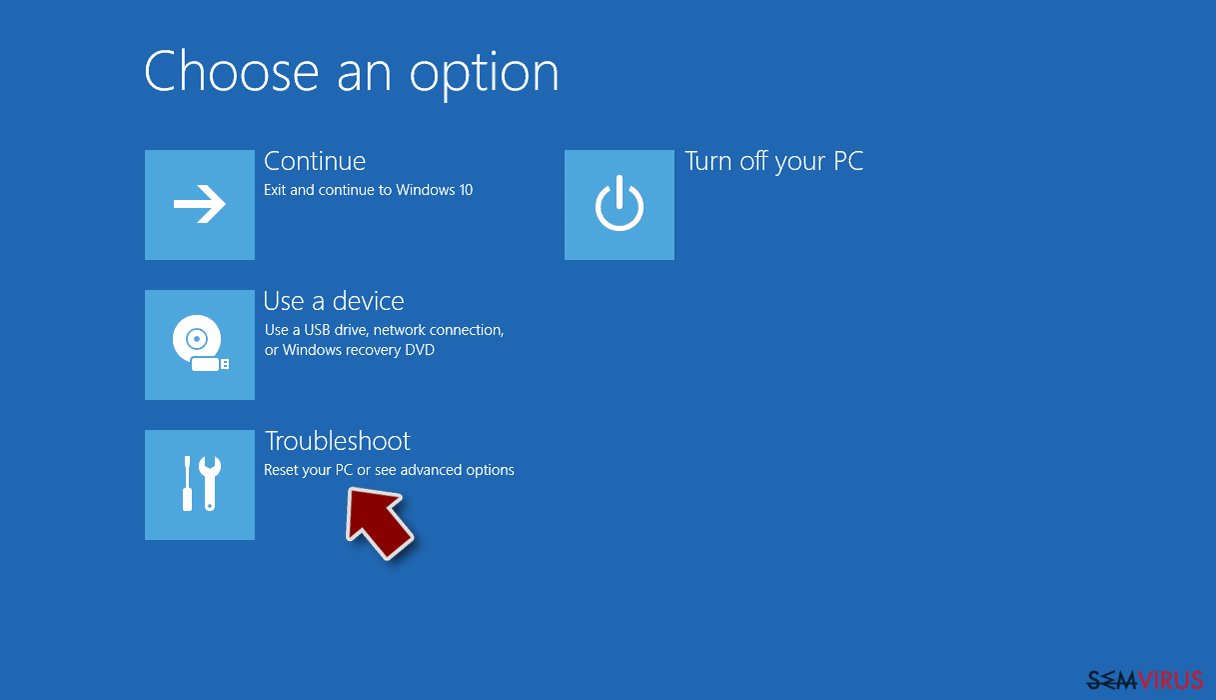

- Selecione Resolução de Problemas.

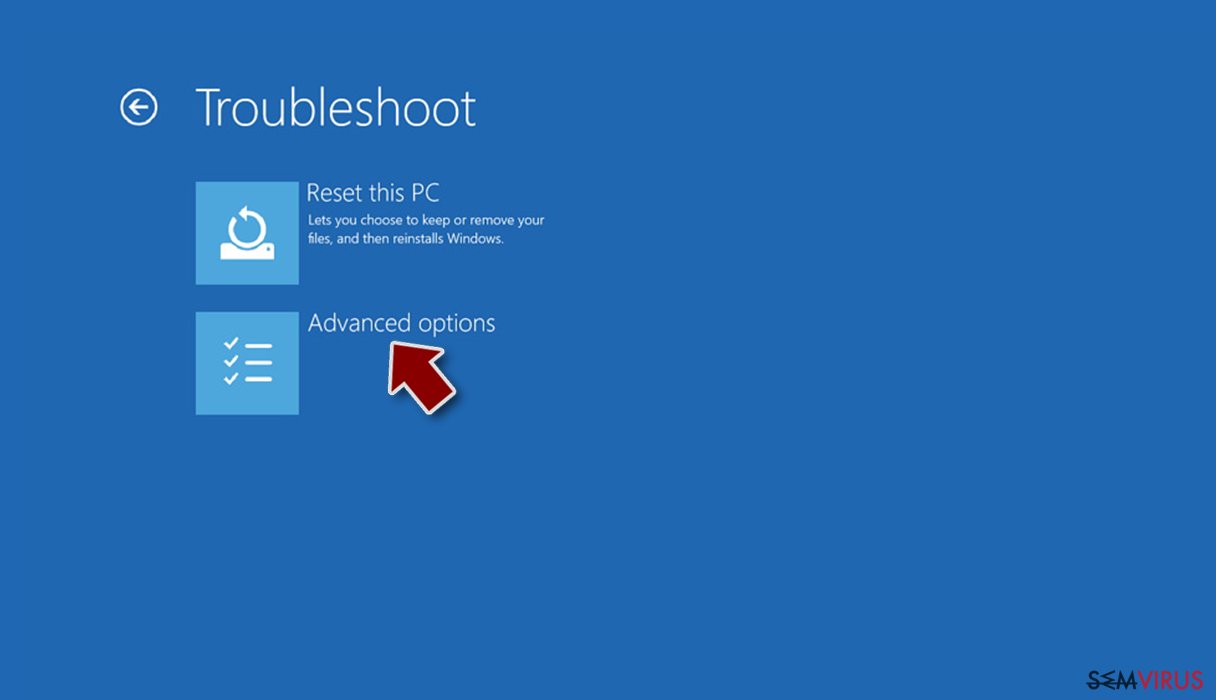

- Aceda a Opções Avançadas.

- Selecione Definições de Arranque.

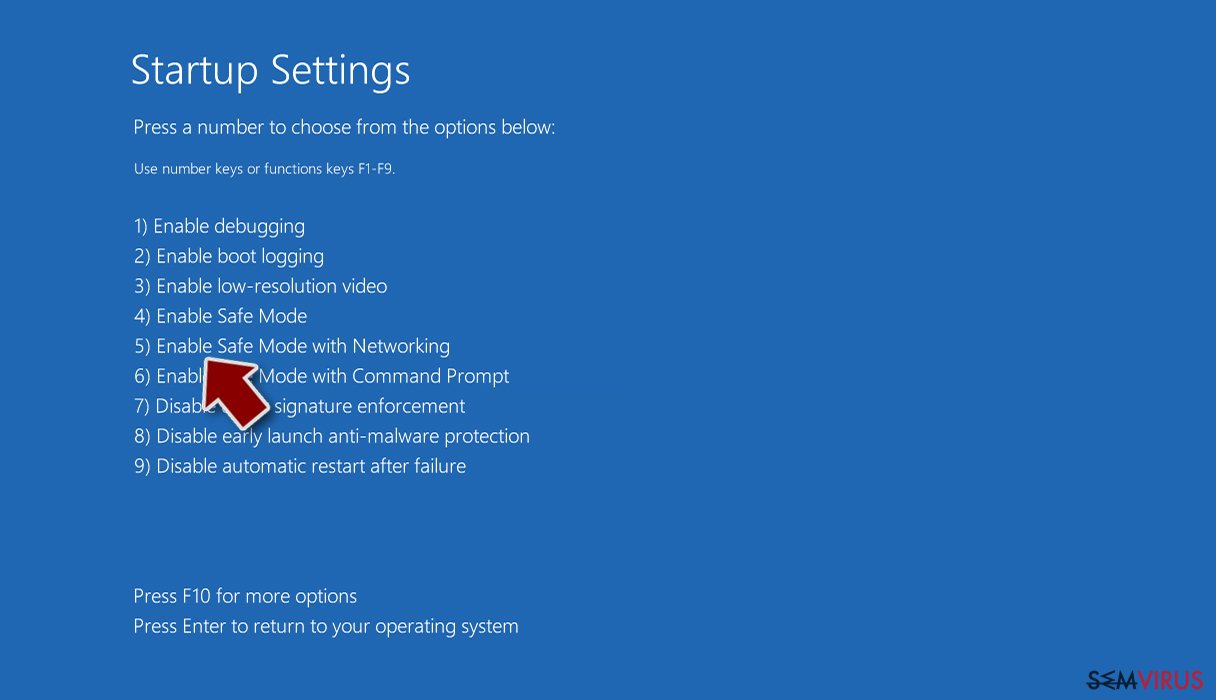

- Pressione em Reiniciar.

- Pressione a tecla 5 ou clique em 5) Ativar Modo de Segurança com Rede.

Passo 2. Encerre processos suspeitos

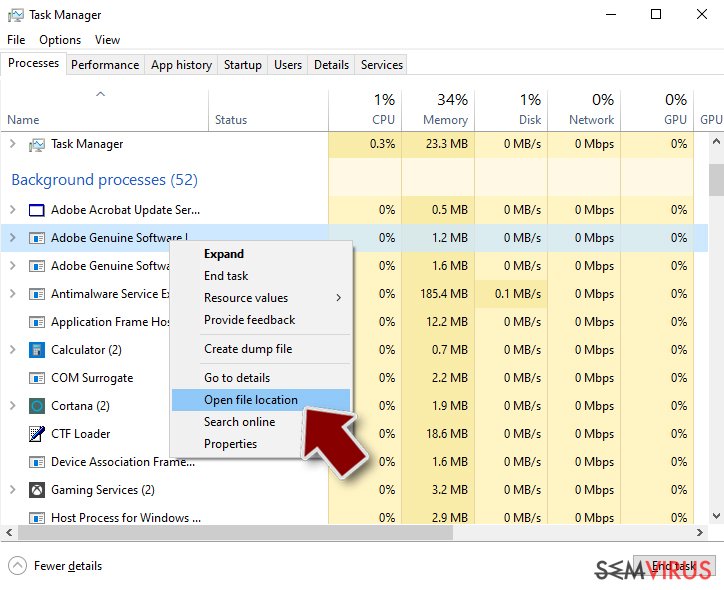

O Gestor de Tarefas do Windows é uma ferramenta útil que exibe todos os processos a serem executados em segundo plano. Caso o malware execute determinados processos, necessita de os encerrar:

- Pressione Ctrl + Shift + Esc no seu teclado para abrir o Gestor de Tarefas do Windows.

- Clique em Mais detalhes.

- Navegue até encontrar a secção Processos em segundo plano, e procure por processos suspeitos.

- Clique com o botão direito e selecione Abrir localização do ficheiro.

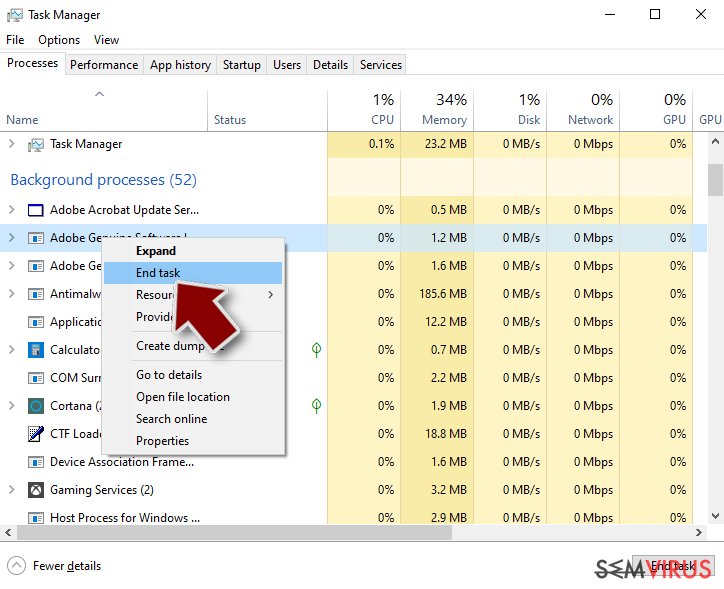

- Regresse ao processo, clique com o botão direito e selecione Terminar Tarefa.

- Elimine todo o conteúdo presente na pasta maliciosa.

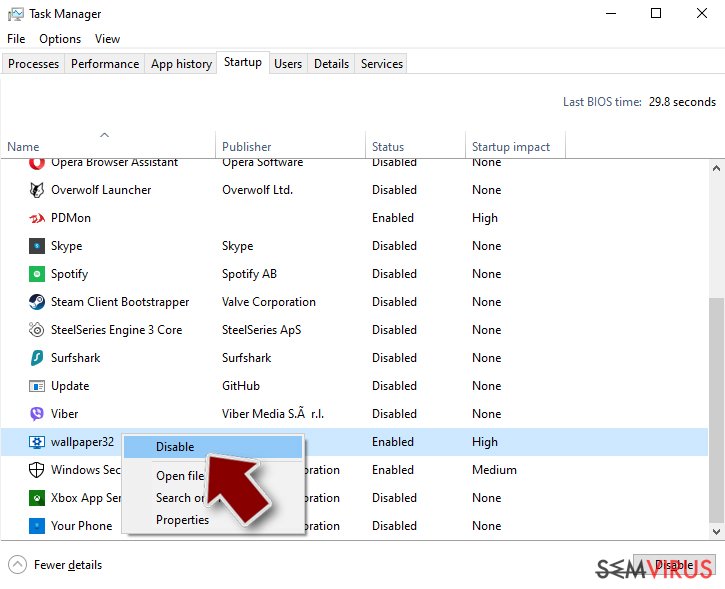

Passo 3. Verifique os programas de Arranque

- Pressione Ctrl + Shift + Esc no seu teclado para abrir o Gestor de Tarefas do Windows.

- Aceda ao separador Arranque.

- Clique com o botão direito no programa suspeito e selecione Desativar.

Passo 4. Elimine ficheiros do vírus

Ficheiros relacionados com o malware podem ser encontrados em várias localizações no computador. Seguem algumas instruções para o ajudar a encontrar estes ficheiros:

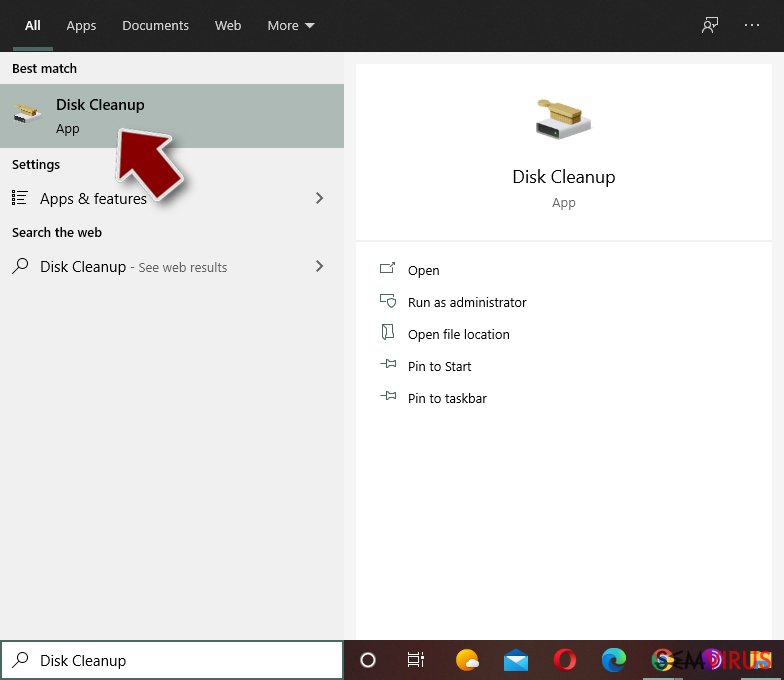

- Escreva Limpeza do Disco na barra de pesquisa do Windows e pressione Enter.

- Selecione o disco que pretende limpar (C: é o seu disco rígido principal por predefinição, e é provavelmente o disco que contém os ficheiros maliciosos).

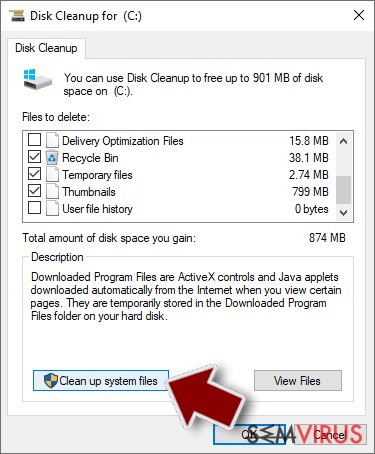

- Confira a lista de Ficheiros a eliminar e selecione o seguinte:

Ficheiros Temporários da Internet

Ficheiros de Programa Transferidos

Reciclagem

Ficheiros Temporários - Selecione Limpar ficheiros do sistema.

- Também pode procurar outros ficheiros maliciosos escondidos nas seguintes pastas (introduza as seguintes entradas na Pesquisa do Windows e pressione Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Quando terminar, reinicie o PC no modo normal.

remover STOP usando System Restore

Este método também poderá ajudar na eliminação automática do vírus:

-

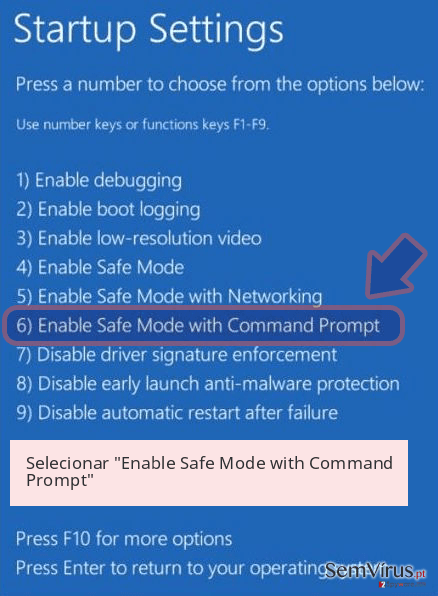

Passo 1: Reinicie seu computador para Safe Mode with Command Prompt

Windows 7 / Vista / XP- Clique em Start → Shutdown → Restart → OK.

- Quando o computador se torna ativo, começar a carregar F8 várias vezes até que você veja o Advanced Boot Options janela.

-

Selecionar Command Prompt da lista

Windows 10 / Windows 8- Pressione a Power botão no Windows tela de login. Agora, prima e mantenha premido Shift, que está no seu teclado e clique em Restart..

- Agora você pode selecionar Troubleshoot → Advanced options → Startup Settings e finalmente pressione Restart.

-

quando o computador se torna ativo, selecione Enable Safe Mode with Command Prompt de Startup Settings janela.

-

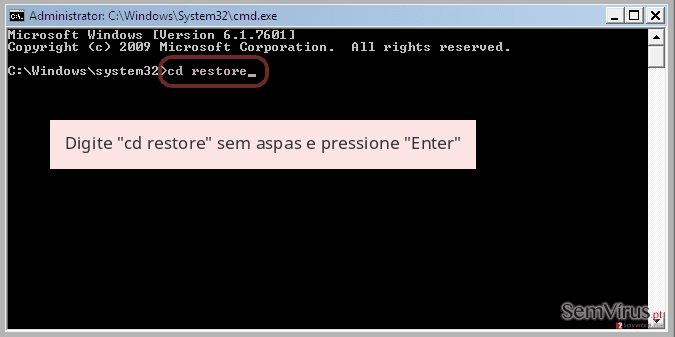

Passo 2: Restaurar os arquivos e configurações de sistema

-

Uma vez que a Command Prompt janela mostra, digite cd restore e clique em Enter.

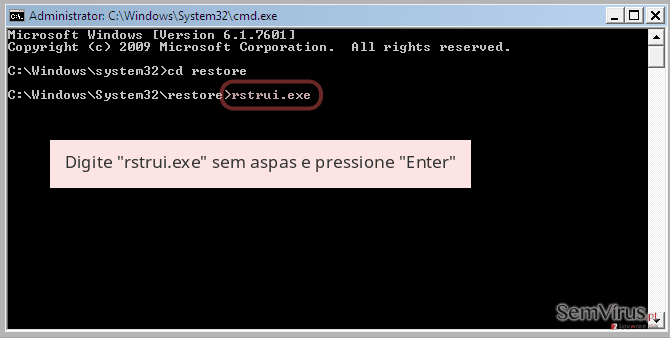

-

Agora digite rstrui.exe e pressione Enter novamente..

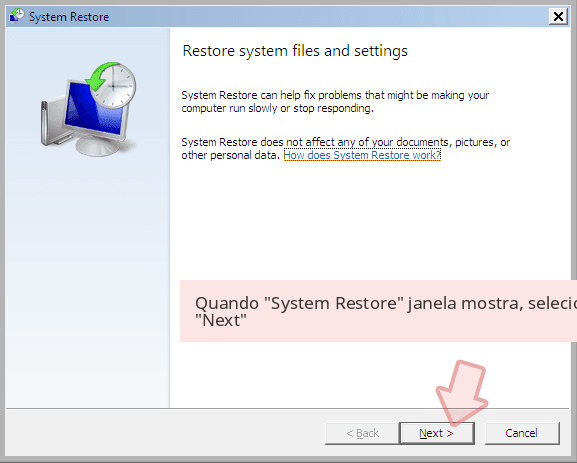

-

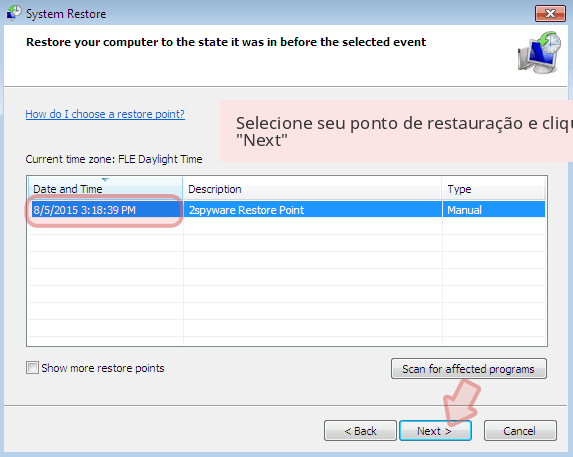

Quando uma nova janela aparece, clique em Next e selecione o ponto de restauração que é antes da infiltração de STOP. Após fazer isso, clique em Next.

-

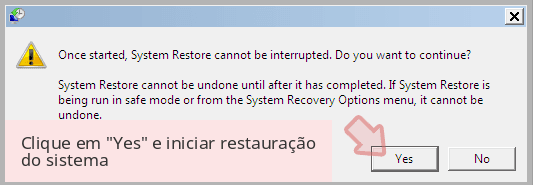

Agora clique em Yes para iniciar restauração do sistema.

-

Uma vez que a Command Prompt janela mostra, digite cd restore e clique em Enter.

Bonus: Recuperar os seus dados

O guia acima tem como objectivo remover STOP do seu computador. Para recuperar files encriptados, siga este guia preparado por semvirus.pt especialistas de segurançaSe os seus ficheiros estão encriptados por STOP, pode usar diversos metodos para os recuperar

Experimente o Data Recovery Pro

Originalmente, esta ferramenta foi criada para recuperar ficheiros após a destruição do sistema ou eliminações acidentais. No entanto, pode ser bastante útil após um ataque de ransomware.

- Data Recovery Pro de descargas;

- Siga os passos do setup de Data Recovery e instale este programa no seu computador

- Execute e verifique o seu computador para encontrar os ficheiros encriptadas por STOP ransomware;

- Repare-os

Usufrua da funcionalidade de Versões Anteriores do Windows

Este método permite-lhe copiar versões previamente guardadas dos ficheiros, caso a função de Restauro do Sistema estivesse ativada antes do ataque do ransomware.

- Encontre o ficheiro encriptado que precisa e clique com o butão direito do rato para o reparar

- Selecione “Properties” e va para o separador “Previous versions”

- Aqui, verifique as copias disponiveis do ficheiro em “Folder versions”. Deve selecionar a versao que quer reparar e clique “Restore”.

Experimente o ShadowExplorer

O ShadowExplorer pode recuperar ficheiros através das suas Shadow Volume Copies (cópias sombra) caso não tenham sido eliminadas pelo ransomware STOP.

- Download Shadow Explorer (http://shadowexplorer.com/);

- Siga as intruções de intalação de Shadow Explorer e instale esta aplicação no seu computador

- Execute o programa e explore o menu no canto superior esquerdo ate encontrar o seu disco com os dados encriptados. Verifique que pastas estão lá.

- Clique no butão direito do rato nas pastas que quer recuperar e selecione “Export”. Também pode selecionar onde quer guardar.

O descodificador para o ransomware STOP foi descoberto recentemente. Poderá encontrar esta ferramenta aqui (link de download direto)

Por último, você deve sempre pensar sobre a protecção de crypto-ransomwares. A fim de proteger o seu computador a partir de STOP e outros ransomwares, use um anti-spyware respeitável, como FortectIntego, SpyHunter 5Combo Cleaner ou Malwarebytes

Recomendado para você

Não permita que o governo o espie

O governo possui imensas questões relativamente ao acompanhamento dos dados dos utilizadores e espionagem de cidadãos, logo deveria considerar este assunto e aprender mais acerca das práticas de recolha de informação duvidosa práticas. Evite qualquer monitorização ou espionagem indesejada do governo ao permanecer anónimo na Internet.

É possível selecionar uma localização diferente quando se encontra online e aceder a qualquer material desejado sem restrições de conteúdo em particular. Consegue desfrutar facilmente da ligação à Internet sem quaisquer riscos de ser invadido através da utilização do Private Internet Access VPN.

Controle a informação que é pode ser acedida pelo governo e qualquer outra entidade indesejada e navegue online sem correr o risco de ser vigiado. Mesmo que não esteja envolvido em atividades ilegais ou confie na sua seleção de serviços e plataformas, seja desconfiado para a sua própria segurança e adote medidas de precaução através da utilização do serviço de VPN.

Cópias de segurança para utilizar mais tarde, em caso de ataque de malware

Os problemas de software causados por malware ou perda direta de dados provocada por encriptação, podem significar problemas graves no seu dispositivo, ou danos permanentes. Quando possui cópias de segurança atualizadas, consegue facilmente recuperar após um incidente e continuar o seu trabalho.

Atualizar as suas cópias de segurança é crucial após efetuar quaisquer alterações no dispositivo, de forma a conseguir regressar ao seu trabalho quando o malware efetuar alterações indesejadas, ou sempre que ocorrerem problemas no dispositivo que causem a perda de dados ou corrupção permanente de ficheiros.

Ao guardar sempre a versão mais recente de qualquer documento ou projeto importante, é possível evitar todas as potenciais frustrações e interrupções. Utilize o Data Recovery Pro para restaurar ficheiros do sistema.