Remover [email protected] vírus (Guia remoção) - Bónus: Passos de Desencriptação

Guia de remoção de virus [email protected]

O que é Ransomware [email protected]?

[email protected] é um crypto-malware proximamente relacionado com o ransomware Arrow

O [email protected] está classificado com vírus cripto-ransomware. Provém de um família relativamente antiga e famosa de ransomware, chamada Dharma. Partilha os mesmos traços comportamentais e design do ransomware Arrow, portanto os peritos consideram-no uma variação direta do ransomware Arrow. A atividade desta infeção foi detetada no final de março de 2018 quando a vítima reportou que os seus ficheiros tinham sido bloqueados pela extensão de ficheiro [email protected].

| Nome | [email protected] |

| Tipo | Ransomware |

| Nível de perigo | Alto. Bloqueia ficheiros pessoais e pode danificá-los permanentemente |

| Família | Ransomware Dharma, ransomware Arrow |

| Extensões de ficheiro | [email protected], mas pode ser por vezes substituída por .arrow, [email protected] ou [email protected] |

| Sintomas | Os tipos de ficheiros mais populares, nota de resgate gerada no ambiente de trabalho, antivírus bloqueado, falhas aleatórias |

| Decriptável | Não confirmado |

| Remoção | Instale a ferramenta de segurança FortectIntego e faça-a correr um scan profundo ao sistema. Remoção manual não possível |

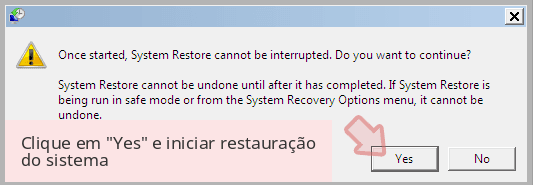

Investigadores de ransomware alegam que o vírus [email protected] explora a cifra AES-256 para tornar os tipos de ficheiro mais populares ilegíveis. Um exemplo de um ficheiro encriptado pelo vírus [email protected] parece-se com [email protected].

Antes de ter a oportunidade de iniciar a corrupção dos dados, este vírus ransomware tem de sequestrar o sistema (compatível com os sistemas 32-bit e 64-bit). Normalmente, encontra a entrada no sistema através de campanhas malspam, mas a carga útil também se propaga através de ataques drive-by-download e kits de exploração.

Uma vez instalado, inicia o Command Prompt com privilégios administrativos para que a vítima possa ver uma janela negra a surgir no ecrã por alguns segundos. O ransomware corre guiões múltiplos, um dos quais comanda a remoção de Cópias de Volume Sombra do Windows. Além disso, instala ficheiros múltiplos em %APPDATA%, C:\Windows\System32, C:\Windows\System64, C:\Windows\System Files.

As alterações não autorizadas no sistema são seguidas pela encriptação de dados. O ransomware [email protected] usa uma complicada cifra AES, que anexa a extensão de ficheiro [email protected] aos seguintes formatos de ficheiro:

.gpx, .kml, .kmz, .asp, .aspx, .cer, .cfm, .csr, .css, .htm, .html, .js, .jsp, .php, .rss, .xhtml, .doc, .docx, .log, .msg, .odt, .pages, .rtf, .tex, .txt, .wpd, .wps, .csv, .dat, .ged, .key, .keychain, .pps, .ppt, .pptx, .ini, .prf, .hqx, .mim, .uue, .7z, .cbr, .deb, .gz, .pkg, .rar, .rpm, .sitx, .tar.gz, .zip, .zipx, .bin, .cue, .dmg, .iso, .mdf, .toast, .vcd, .sdf, .tar, .tax2014, .tax2015, .vcf, .xml, .aif, .iff, .m3u, .m4a, .mid, .mp3, .mpa, .wav, .wma, .3g2, .3gp (a lista não é definitivathe).

O vírus [email protected] pode alterar a extensão e, ao invés da mencionada, anexa uma das seguintes:

.arrow

.id-{id}.[[email protected]].arrow

.id-{id}.[[email protected]].arrow

.id-{id}.[[email protected]].arrow

.id-{id}.[[email protected]].arrow

É esperado que as vítimas reparem nos ficheiros bloqueados. Todavia, a nota de resgate é outro sintoma claro do ataque. A nota é normalmente revelada na forma de um ficheiro de texto no ambiente de trabalho ou cada pasta que contenha dados codificados.

A nota de resgate exige que a vítima pague o resgate em cripto-moeda Bitcoin e inicie uma transação através da carteira Bitcoin no navegador Tor. Antes disso, tem de enviar um e-mail aos programadores através de [email protected] ou [email protected] para obter instruções personalizadas.

Se o seu PC já foi atacado por este cripto-extorsionista, lamentamos. No entanto, juntamente com os parceiros dobedynet.ru não recomendamos que pague o resgate. Ao invés, inicie um scan profundo ao sistema com o FortectIntego ou SpyHunter 5Combo Cleaner para remover o malware [email protected] com todo o pacote de ficheiros maliciosos.

A remoção do [email protected] é a única jogada inteligente para este tipo de situação. Pagar o resgate não dá a garantia que os cibercriminosos desbloqueiem os seus ficheiros. Podem desvanecer totalmente depois de receber o seu pagamento ou enviar um falso desencriptador que não é capaz de desencriptar um único ficheiro.

Assim sendo, para se proteger da perda de dinheiro, remova o [email protected] assim que possível e desencripte os dados usando um dos métodos de desencriptação de dados alternativos listados no final da publicação.

NOTA: pode tentar iniciar o Dharma Decryptor logo após a remoção do [email protected]. Este ransomware é um descendente do Dharma, portanto o desencriptador poderá funcionar. Porém, note que este ransomware tem mais de dez versões diferentes, algumas cedendo à decifração, outras não.

Crypto-malware propaga-se em muitas formas traiçoeiras: cuidado com algumas.

O ransomware é um tipo de infeção que pode danificar a maioria se não todos os ficheiros pessoais no PC visado. É capaz de o fazer devido aos complexos métodos de criptografia empregados, e múltiplas alterações ao sistema iniciadas. Contudo, o complexo desempenho seria de ameaça nula se os peritos em segurança descobrissem uma parede para impedir a disseminação do ransomware. De momento, os bandidos conseguem impingir milhares de cargas úteis de ransomware por todo o mundo através dos seguintes meios:

- Anexos de e-mail maliciosos;

- Websites ilegais;

- Falsas atualizações de software;

- Plataformas de publicidade infetadas;

- Kits de exploração.

Uma das medidas de precaução que têm de ser tomadas para proteger o sistema do ataque ransomware é a escolha certa do anti-malware. Leia os termos da licença e analise que funções a ferramenta tem para assegurar uma proteção forte quanto possível. A proteção em tempo real deve ser obrigatória.

Além disso, evite visitar conteúdo par adultos, de jogo e outros domínios potencialmente perigosos. Abstenha-se de clicar em anúncios e atalhos providenciados em domínios de rede com os quais não está familiarizado.

Aprenda a livrar-se do vírus ransomware [email protected]

Não tente remover o [email protected] manualmente. Não porque possa perder os dados encriptados permanentemente, mas porque não conseguirá não importa o quanto tente. É praticamente impossível iniciar a remoção do [email protected] uma vez espalha ficheiros maliciosos por todo o sistema.

Para se livrar desta ciber-infeção, será capaz de desencriptar ficheiros usando métodos alternativos. Como já apontámos, o [email protected] é uma versão do Arrow e Dharma, por isso experimente o desencriptador do Dharma em primeiro lugar. Pode encontrar um atalho de descarga abaixo.

Guia de remoção manual de virus [email protected]

Remoção manual de [email protected] ransomware

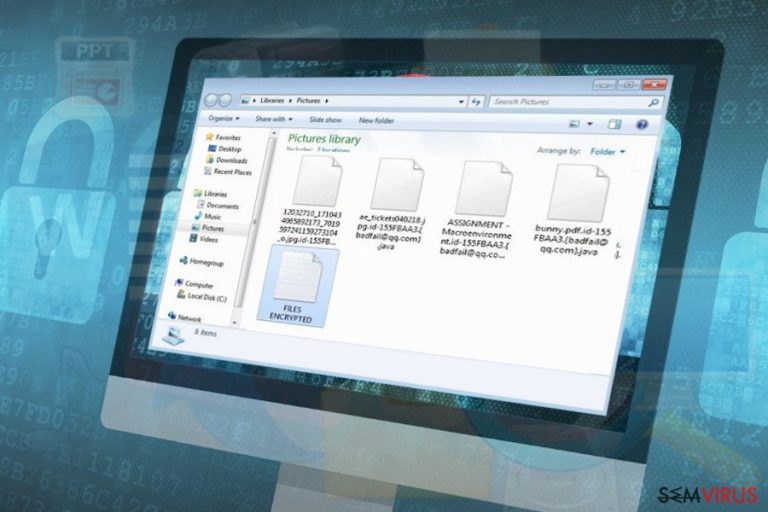

Os vírus ransomware são muitas vezes programados para bloquear antivírus. Para passar a barreira, inicie o sistema no Modo de Segurança com Rede:

Importante! →

O guia de eliminação manual pode ser demasiado complicado para utilizadores normais. Requer conhecimento informático avançado para ser executada corretamente (se danificar ou remover ficheiros de sistema importantes, pode comprometer todo o sistema operativo Windows), e pode demorar algumas horas. Portanto, aconselhamos que utilize o método automático providenciado acima.

Passo 1. Aceda ao Modo de Segurança com Rede

A eliminação manual de malware é mais eficaz no ambiente do Modo de Segurança.

Windows 7 / Vista / XP

- Clique em Iniciar > Encerrar > Reiniciar > OK.

- Quando o computador se tornar ativo, comece a pressionar repetidamente na tecla F8 (se não funcionar, experimente as teclas F2, F12, Del, etc. – tudo depende do modelo da sua motherboard) até ver a janela com as Opções de Arranque Avançadas.

- Selecione Modo de Segurança com Rede na lista.

Windows 10 / Windows 8

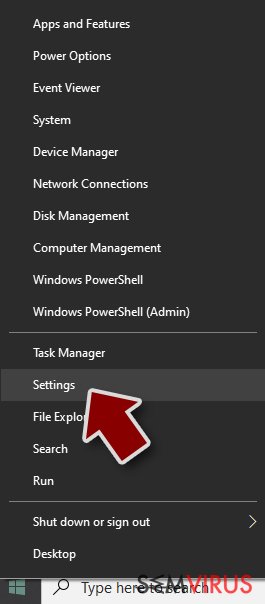

- Clique com o botão direito do rato no ícone Iniciar e selecione Definições.

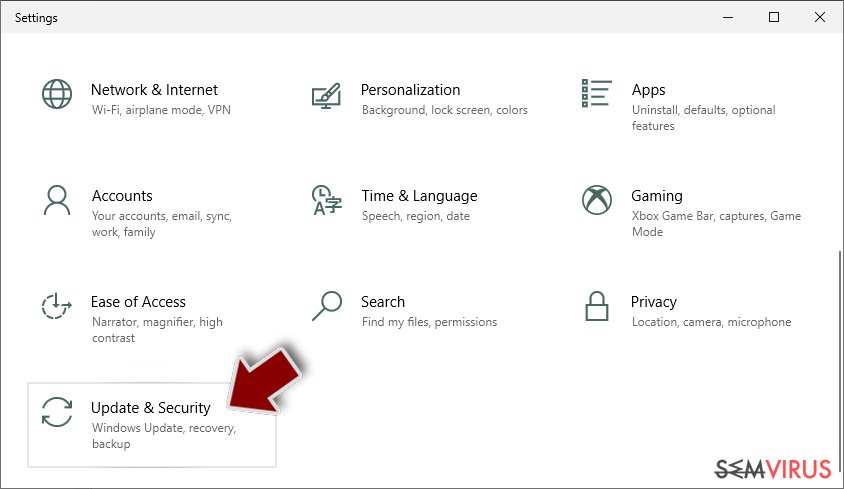

- Selecione Atualizações e Segurança.

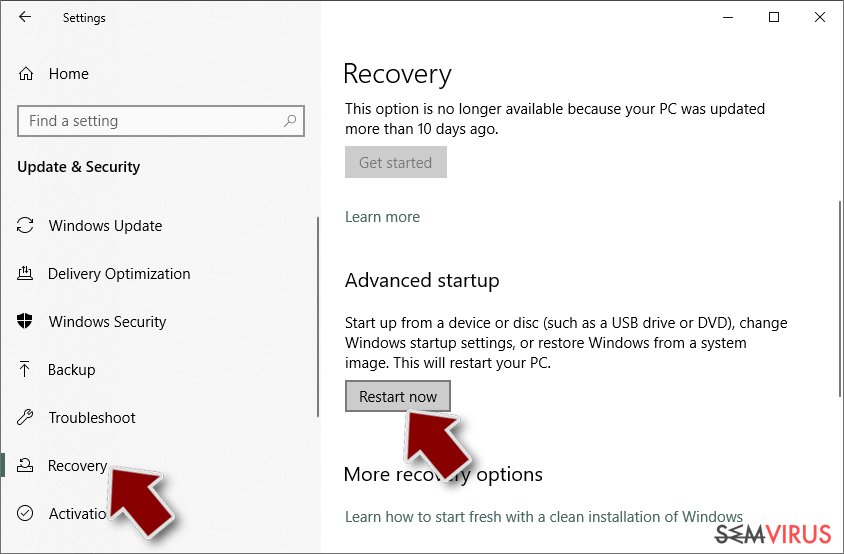

- Na barra de opções à esquerda, selecione Recuperação.

- Encontre a secção Arranque Avançado.

- Clique em Reiniciar agora.

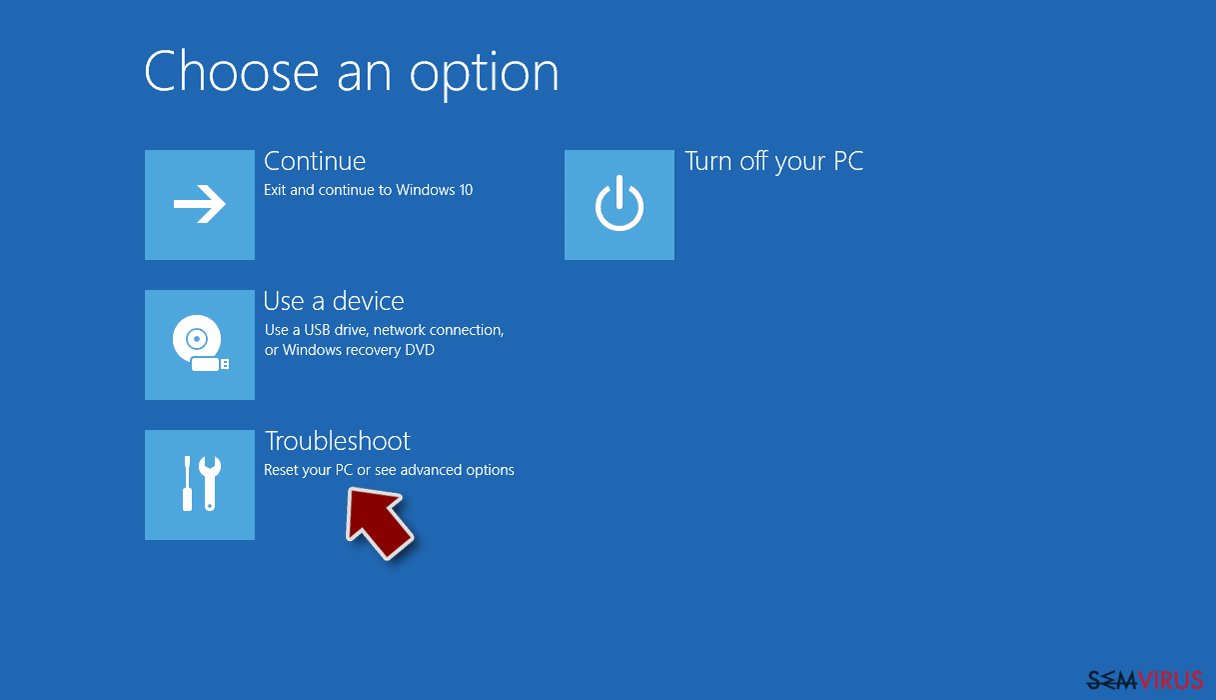

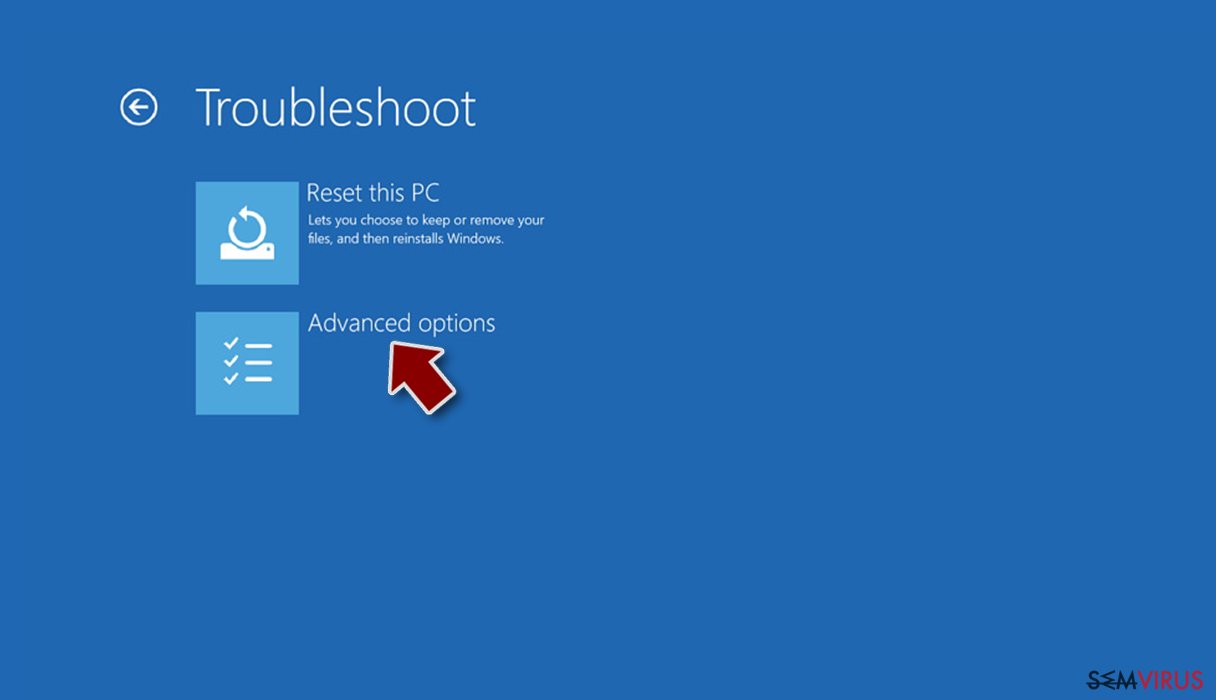

- Selecione Resolução de Problemas.

- Aceda a Opções Avançadas.

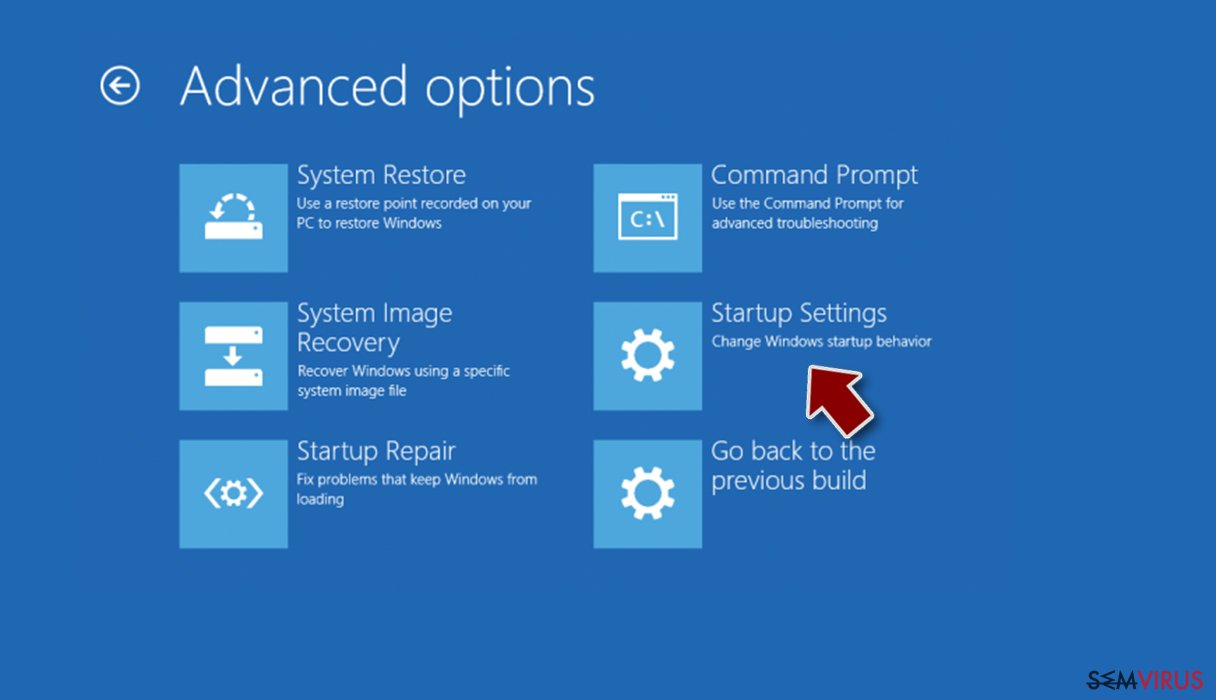

- Selecione Definições de Arranque.

- Pressione em Reiniciar.

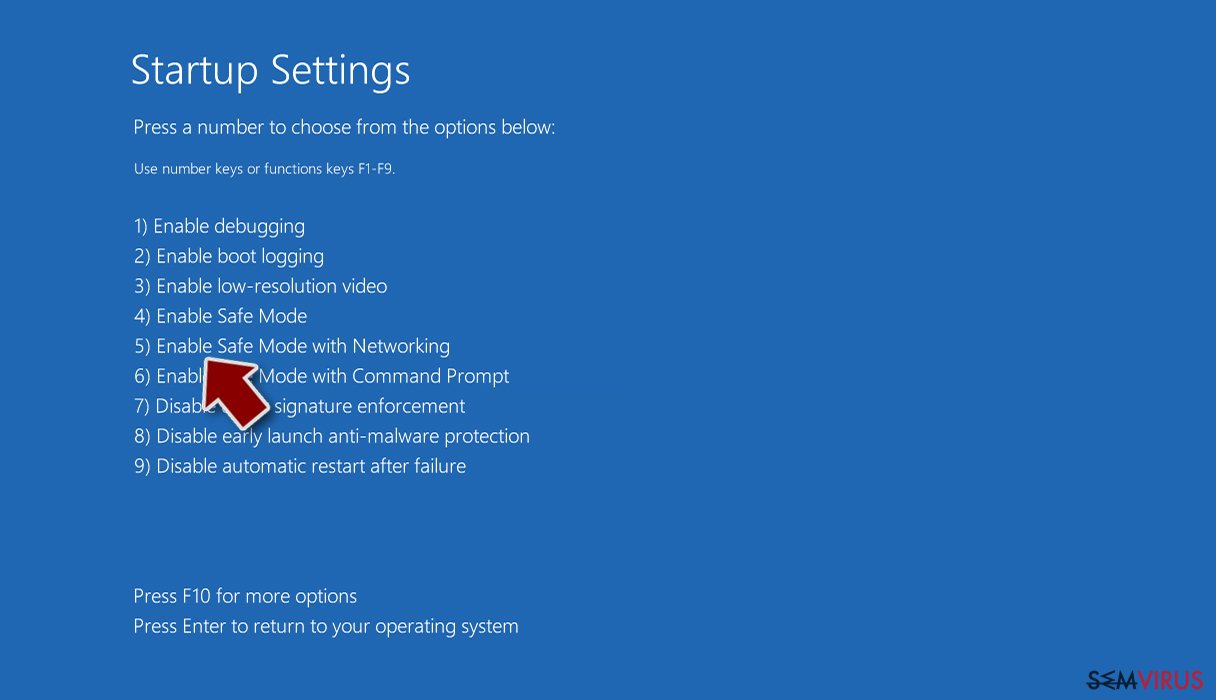

- Pressione a tecla 5 ou clique em 5) Ativar Modo de Segurança com Rede.

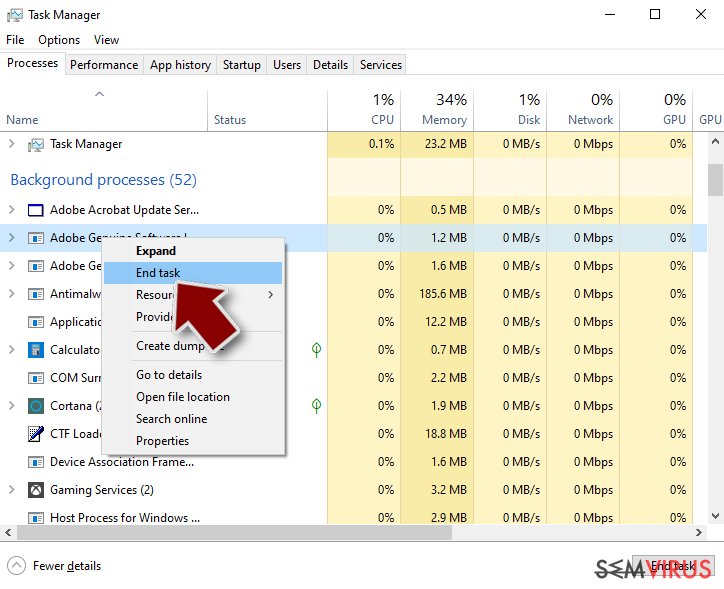

Passo 2. Encerre processos suspeitos

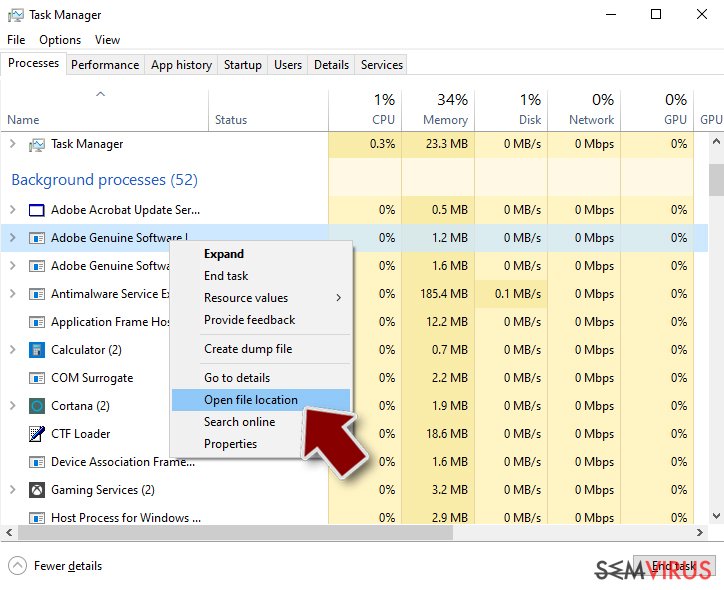

O Gestor de Tarefas do Windows é uma ferramenta útil que exibe todos os processos a serem executados em segundo plano. Caso o malware execute determinados processos, necessita de os encerrar:

- Pressione Ctrl + Shift + Esc no seu teclado para abrir o Gestor de Tarefas do Windows.

- Clique em Mais detalhes.

- Navegue até encontrar a secção Processos em segundo plano, e procure por processos suspeitos.

- Clique com o botão direito e selecione Abrir localização do ficheiro.

- Regresse ao processo, clique com o botão direito e selecione Terminar Tarefa.

- Elimine todo o conteúdo presente na pasta maliciosa.

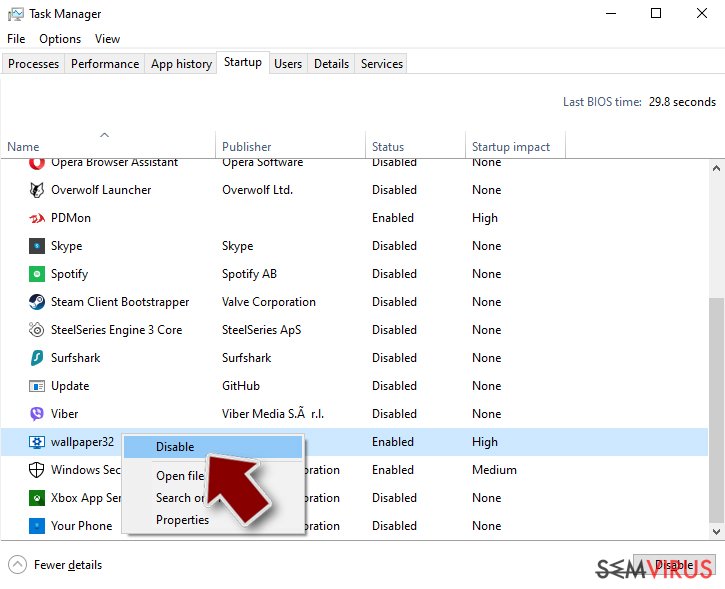

Passo 3. Verifique os programas de Arranque

- Pressione Ctrl + Shift + Esc no seu teclado para abrir o Gestor de Tarefas do Windows.

- Aceda ao separador Arranque.

- Clique com o botão direito no programa suspeito e selecione Desativar.

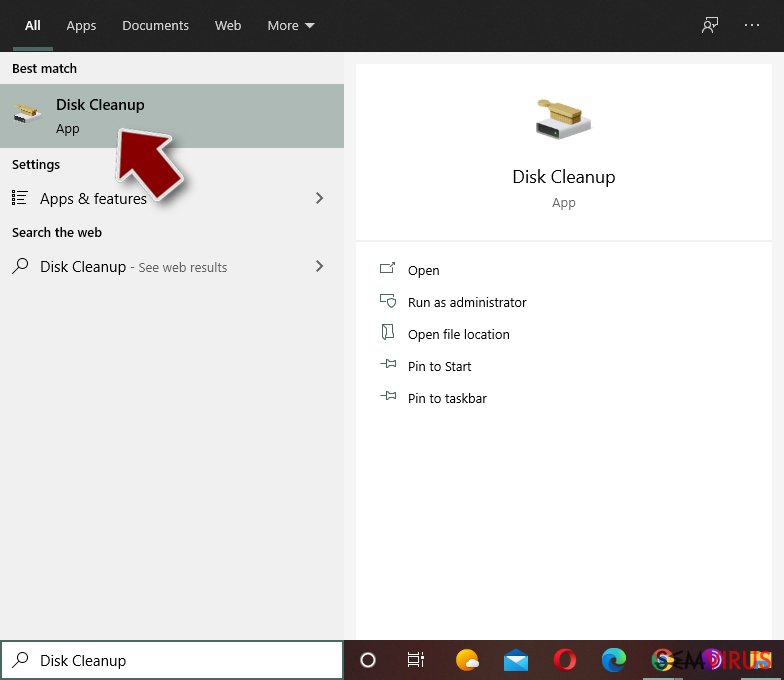

Passo 4. Elimine ficheiros do vírus

Ficheiros relacionados com o malware podem ser encontrados em várias localizações no computador. Seguem algumas instruções para o ajudar a encontrar estes ficheiros:

- Escreva Limpeza do Disco na barra de pesquisa do Windows e pressione Enter.

- Selecione o disco que pretende limpar (C: é o seu disco rígido principal por predefinição, e é provavelmente o disco que contém os ficheiros maliciosos).

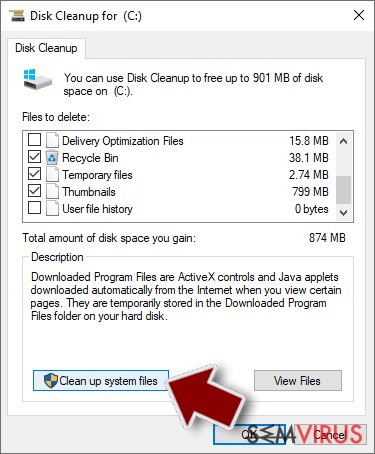

- Confira a lista de Ficheiros a eliminar e selecione o seguinte:

Ficheiros Temporários da Internet

Ficheiros de Programa Transferidos

Reciclagem

Ficheiros Temporários - Selecione Limpar ficheiros do sistema.

- Também pode procurar outros ficheiros maliciosos escondidos nas seguintes pastas (introduza as seguintes entradas na Pesquisa do Windows e pressione Enter):

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Quando terminar, reinicie o PC no modo normal.

remover [email protected] usando System Restore

Se o método anterior não funcionou e não consegue correr uma ferramenta de segurança, tente estes passos:

-

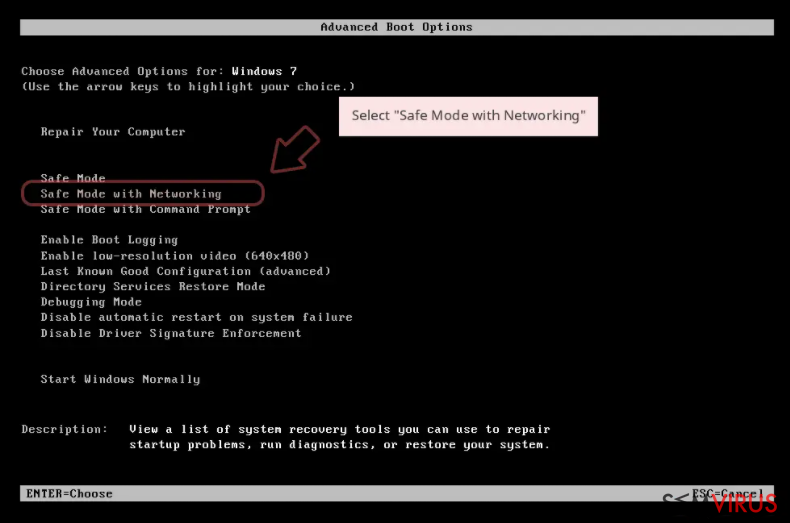

Passo 1: Reinicie seu computador para Safe Mode with Command Prompt

Windows 7 / Vista / XP- Clique em Start → Shutdown → Restart → OK.

- Quando o computador se torna ativo, começar a carregar F8 várias vezes até que você veja o Advanced Boot Options janela.

-

Selecionar Command Prompt da lista

Windows 10 / Windows 8- Pressione a Power botão no Windows tela de login. Agora, prima e mantenha premido Shift, que está no seu teclado e clique em Restart..

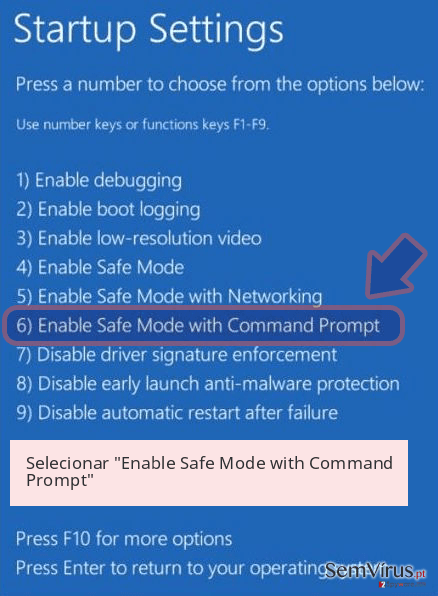

- Agora você pode selecionar Troubleshoot → Advanced options → Startup Settings e finalmente pressione Restart.

-

quando o computador se torna ativo, selecione Enable Safe Mode with Command Prompt de Startup Settings janela.

-

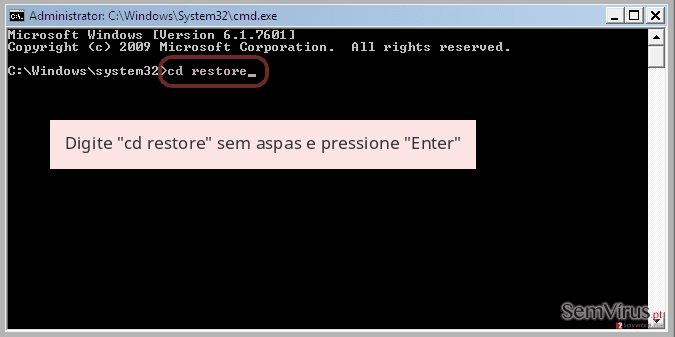

Passo 2: Restaurar os arquivos e configurações de sistema

-

Uma vez que a Command Prompt janela mostra, digite cd restore e clique em Enter.

-

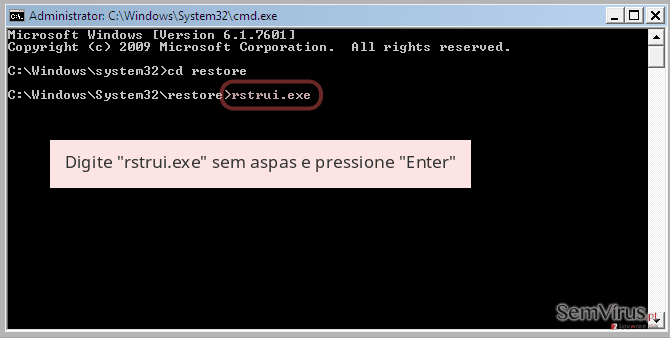

Agora digite rstrui.exe e pressione Enter novamente..

-

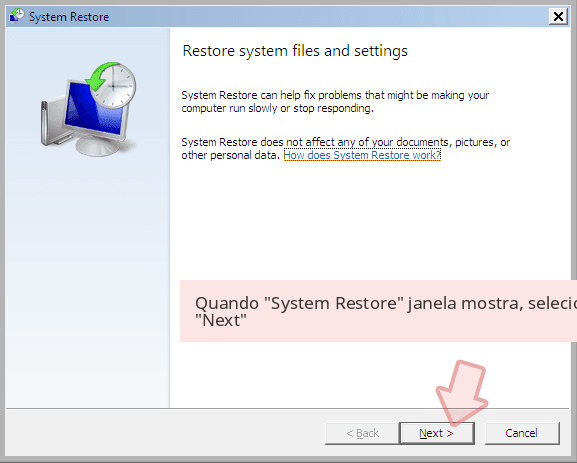

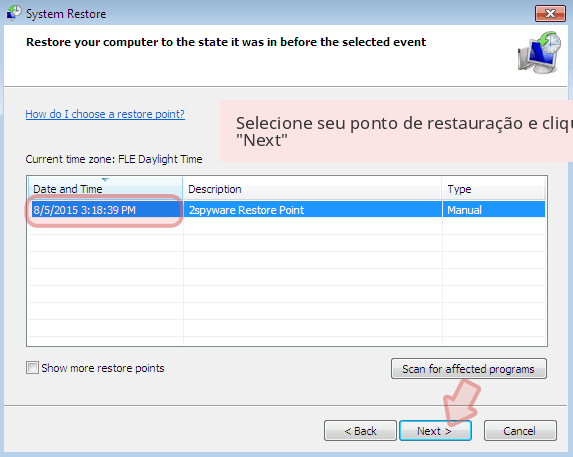

Quando uma nova janela aparece, clique em Next e selecione o ponto de restauração que é antes da infiltração de [email protected]. Após fazer isso, clique em Next.

-

Agora clique em Yes para iniciar restauração do sistema.

-

Uma vez que a Command Prompt janela mostra, digite cd restore e clique em Enter.

Bonus: Recuperar os seus dados

O guia acima tem como objectivo remover [email protected] do seu computador. Para recuperar files encriptados, siga este guia preparado por semvirus.pt especialistas de segurançaNenhum destes métodos listados abaixo dão cem por cento de garantia de desbloquear os ficheiros. Todavia, cada um ajudou a recuperar milhões de entradas encriptadas por várias infeções do tipo ransomware.

Se os seus ficheiros estão encriptados por [email protected], pode usar diversos metodos para os recuperar

Data Recovery Pro

Assim que se livrar do vírus [email protected], pode tentar recuperar os seus dados. Uma das soluções é instalar o Data Recovery Pro – uma ferramenta profissional para a recuperação de dados após a eliminação acidental de ficheiros ou falha do sistema, e iniciá-la.

- Data Recovery Pro de descargas;

- Siga os passos do setup de Data Recovery e instale este programa no seu computador

- Execute e verifique o seu computador para encontrar os ficheiros encriptadas por [email protected] ransomware;

- Repare-os

Experimente as versões anteriores do Windows

Aqueles que configuram regularmente o Ponto de Restauração do Sistema devem tirar vantagem das versões anteriores do Windows. Poderá ser capaz de recuperar ficheiros separados seguindo este guia:

- Encontre o ficheiro encriptado que precisa e clique com o butão direito do rato para o reparar

- Selecione “Properties” e va para o separador “Previous versions”

- Aqui, verifique as copias disponiveis do ficheiro em “Folder versions”. Deve selecionar a versao que quer reparar e clique “Restore”.

Verifique as Volume Shadow Copies

Existe apenas uma forma de verificar se o ransomware elimina Cópias de Volume Sombra. Instale o ShadowExplorer e inicie-o para iniciar um scan:

- Download Shadow Explorer (http://shadowexplorer.com/);

- Siga as intruções de intalação de Shadow Explorer e instale esta aplicação no seu computador

- Execute o programa e explore o menu no canto superior esquerdo ate encontrar o seu disco com os dados encriptados. Verifique que pastas estão lá.

- Clique no butão direito do rato nas pastas que quer recuperar e selecione “Export”. Também pode selecionar onde quer guardar.

Experimente um desencriptador gratuito para o Dharma:

Descarregue um desencriptador gratuito para o Dharma aqui e inicie a ferramenta para verificar se é capaz de quebrar o código da variante do ransomware [email protected].

Por último, você deve sempre pensar sobre a protecção de crypto-ransomwares. A fim de proteger o seu computador a partir de [email protected] e outros ransomwares, use um anti-spyware respeitável, como FortectIntego, SpyHunter 5Combo Cleaner ou Malwarebytes

Recomendado para você

Selecione um browser web adequado e melhore a sua segurança com uma VPN

A espionagem online cresceu substancialmente durante os últimos anos, e os utilizadores estão cada vez mais interessados em formas de proteger a sua privacidade. Um dos meios básicos utilizados para adicionar uma camada de segurança – selecione o browser web mais privado e seguro.

De qualquer forma, existe uma forma eficaz de garantir um nível extra de proteção e criar sessões de navegação online completamente anónimas com a ajuda da VPN Private Internet Access. Este software reencaminha o tráfego através de diferentes servidores, ocultando o seu próprio endereço IP e localização geográfica. A combinação de um browser seguro com a VPN Private Internet Access permite-lhe navegar pela Internet sem medo de ser monitorizado ou atacado por criminosos.

Cópias de segurança para utilizar mais tarde, em caso de ataque de malware

Os problemas de software causados por malware ou perda direta de dados provocada por encriptação, podem significar problemas graves no seu dispositivo, ou danos permanentes. Quando possui cópias de segurança atualizadas, consegue facilmente recuperar após um incidente e continuar o seu trabalho.

Atualizar as suas cópias de segurança é crucial após efetuar quaisquer alterações no dispositivo, de forma a conseguir regressar ao seu trabalho quando o malware efetuar alterações indesejadas, ou sempre que ocorrerem problemas no dispositivo que causem a perda de dados ou corrupção permanente de ficheiros.

Ao guardar sempre a versão mais recente de qualquer documento ou projeto importante, é possível evitar todas as potenciais frustrações e interrupções. Utilize o Data Recovery Pro para restaurar ficheiros do sistema.