O que é um cavalo de tróia e como remove-lo

Um cavalo de Tróia (ou um cavalo de Tróia) é um programa de computador malicioso que é usado para infectar o sistema de computador de destino e causar a atividade maliciosa. Normalmente, tais programas são usados para roubar informações pessoais, propagação de outros vírus ou simplesmente interromper o desempenho do computador. Além disso, os hackers podem usar para obter um acesso remoto não autorizado a um computador comprometido, infectando arquivos e danificar o sistema. Logo que um cavalo de Tróia computador, ele começa infiltrados de esconder da vítima. Cavalos de Tróia são muito semelhantes para o regular vírus e, portanto, são muito difíceis de detectar. É por isso que você deve confiar na boa reputação anti-spyware. Originalmente, os cavalos de Tróia não são destinados a se espalhar por si. No entanto, versões recentes têm componentes adicionais que podem permitir a sua propagação. A atividade de cada um dos cavalos de Tróia depende do seu autor intenções.

Formas que são usados para se infiltrar o sistema

Uma parte de cavalos de Tróia são capazes de se propagar e infectar o sistema sem o conhecimento dos utilizadores. Outros deve ser instalada manualmente no computador como qualquer outro software. Na verdade, existem cinco principais maneiras utilizadas por esses parasitas para entrar no sistema.

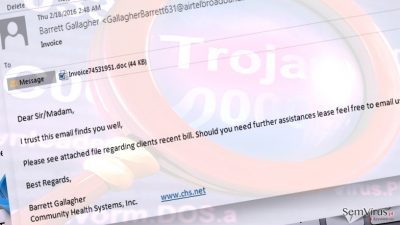

- Muitos cavalos de Tróia são distribuídos com a ajuda de mensagens de e-mail, redes de compartilhamento de arquivos e bate-papos online (tais como o ICQ, AIM ou IRC). Eles podem chegar como útil anexos, mensagens instantâneas, links em emails ou a adição de aplicações ponto-a-ponto. Esses cavalos de tróia unsuspicious têm nomes e, portanto, enganar os usuários para abri-los. Quando o usuário abre essa mensagem, o cavalo de Tróia se instala silenciosamente no sistema.

- Alguns cavalos de tróia podem entrar no sistema usando o navegador da web vulnerabilidades. Seus autores executar sites inseguros cheios com código malicioso ou distribuir publicidade inseguras pop-ups. Sempre que o usuário visita um site desses ou clicar em uma janela pop-up, scripts nocivos instantaneamente instalar um parasita. O usuário não aviso nada suspeito, como uma ameaça não apresenta quaisquer assistentes de configuração diálogos ou avisos.

- Cavalos de Tróia são por vezes instalados por outros parasitas como vírus, worms, backdoors ou mesmo spyware. Que entrem no sistema sem o conhecimento do usuário e consentimento e afetam a todos que usa um computador comprometido. Algumas ameaças pode ser instalado manualmente pelo computador nocivo usuários que têm privilégios suficientes para a instalação do software. Muito poucos os trojans são capazes de difundir através da exploração de sistemas remotos com certas vulnerabilidades de segurança.

- Alguns cavalos de tróia já estão integrados em aplicações específicas. Mesmo programas legítimos podem ter funções de indocumentados como recurso de acesso remoto. O invasor precisa entrar em contato com um computador com o software instalado para instantaneamente obter pleno acesso não autorizado ao sistema ou assumir o controle sobre determinado programa.

As actividades que podem ser causados por um cavalo de Tróia

A maioria dos cavalos de Tróia são capazes de causar tal atividade:

- Infecte, corrompendo e a substituição de componentes do sistema de arquivos, essencial e aplicativos instalados. Eles também podem destruir todo o sistema apagando arquivos críticos ou a formatação de discos rígidos.

- Roubar dados financeiros, tais como números de cartão de crédito, nomes de login, senhas, valiosos documentos pessoais e outras informações sensíveis do usuário.

- O rastreamento do usuário e cada uma das teclas que ele ou ela entra em um teclado. Cavalo de Tróia também pode tirar captações e iniciar outra atividade para roubar informações específicas.

- Enviar todos os dados coletados para um endereço de e-mail predefinidos, carregá-lo para um determinado servidor de FTP ou transferência através de uma ligação à Internet de fundo para um host remoto.

- A instalação de um backdoor ou ativando seu próprio componente para deixar que o invasor remoto assumir um computador comprometido.

- Instalar outros parasitas perigosos.

- Executar ataques de negação de serviço (DoS) ou outros ataques de rede contra determinados hosts remotos ou o envio de uma quantidade excessiva de mensagens de e-mail a fim de inundação computadores predefinidos.

- Instalação de um servidor de FTP ocultos que podem ser usados por pessoas mal-intencionadas para diversos fins ilegais.

- Que encerra antivírus, anti-spyware e outras questões de segurança relacionadas com software. Cavalo de Tróia pode também desativar os serviços de sistema essenciais e evitar a execução de ferramentas de sistema padrão.

- Bloqueando o acesso do usuário aos sites de boa reputação e recursos relacionados à segurança.

- A exibição de anúncios comerciais indesejáveis e pop-ups.

- Degradantes conexões de Internet e perda de velocidade no computador. Também pode diminuir a segurança do sistema e pode causar a sua instabilidade.

Exemplos de cavalos de Tróia

Há milhares de diferentes de Tróia. Os exemplos a seguir ilustram como essas ameaças podem ser prejudiciais.

Trojan.Cryptolocker é um cavalo de Tróia que tem sido utilizado para espalhar vírus chamado Cryptolocker muito perigoso e Cryptowall. Acredita-se que este cavalo de Tróia também pode ser utilizado para a distribuição de outros tipos de malware, tais como rogue programas anti-spyware, backdoors e ameaças semelhantes. Ele se espalha em torno com a ajuda de mensagem de segurança falsas alegando que o computador está infectado com vírus. Quando o usuário clica em uma mensagem como essa, o trojan entra no sistema e instala ransomware tranquilamente. Além disso, ela bloqueia o sistema e provoca uma falsa mensagem de aviso no desktop da vítima. Você também pode fazer o download dessa ameaça para o seu computador como um anexo de email útil ou um anúncio pop-up que oferece a atualização do seu Java ou Flash Player.

Trojan.ZeroAccess é outro muito perigoso cavalo de Tróia, que também é conhecido como max . Note que há muitas versões de Este cavalo de Tróia e que todos eles procuram o mesmo objectivo – para roubar as informações pessoais. Buscando este objectivo, registam cada pressionamento da vítima e podem também fazer capturas de tela contínua. Este cavalo de Tróia geralmente entra no sistema a partir de vários recursos de Internet como insegura de páginas da web ou redes peer-to-peer, e inicia o seu trabalho sem desperdiçar o seu tempo.

12Trojan.Win32.Krepper.ab é muito perigoso e extremamente destrutiva parasita, que podem causar problemas sérios relacionados à estabilidade do seu PC. Geralmente, ele recebe no sistema a partir de recursos de Internet insegura, redes de partilha de ficheiros ou bate-papos online. Ele funciona em segundo plano em espera silenciosamente para a data especificada para executar a sua carga. Na data especificada, Krepper vírus pode tentar afeta o Windows Registro, excluindo várias pastas críticos do sistema e dar início a outras acções destrutivas. O parasita detecta, termina e totalmente desativa a execução de um software antivírus instalado no computador de destino. Além disso, o cavalo de Tróia é capaz de se conectar a vários servidores maliciosos e fazer o download de outros parasitas prejudiciais de lá.

Remoção de cavalos de Tróia e outras ameaças

Cavalos de Tróia funcionam da mesma forma que os vírus de computador normais, portanto, deve ser removido do computador com a ajuda de software de segurança confiável. Você nunca deve tentar remover um cavalo de Tróia a partir manualmente seu computador porque você pode levar sua máquina para um grave problemas e danos ao sistema. A fim de obter uma capacidade de digitalizar o sistema adequadamente e encontrar todos os componentes, questionável que você deve instalar algum desses programas: SpyHunter, STOPzilla,Malwarebytes Anti Malware. Eles já foram aprovados para sua capacidade de detectar vários trojans e seus componentes.

Cuidado com o que às vezes até mesmo um removedor de spyware avançado pode falhar para ajudar você na remoção de uma particular de Tróia. Cada uma dessas ameaças é constantemente atualizado e por vezes estas atualizações são adicionadas antes que sejam percebidos pelos programadores de software anti-spyware. Se uma destas ferramentas recomendadas falhou para consertar o computador, você pode sempre entrar em contato com a nossa equipe e pedir aconselhamento.

Últimos Vírus Adicionados à Base de Dados

Mate o Trojan Wacatac

Termine o njRat

Instruções de remoção de Trojan:Win32/CryptInject!ml

Informações atualizadas: 2016-05-27